這一周發生與揭露的攻擊與威脅中,有幾個焦點事件,包括有駭客透過供應鏈手法,從WordPress外掛WPBakery Page Builder的Kaswara元件程式下手攻擊;有駭客宣傳PLC與HMI密碼破解工具,真能破解但其實還暗藏木馬程式Sality;有中國米可達斯(MiCODUS)車用GPS追蹤器存在六大重大漏洞,廠商遲遲未修補,促使業者通報未果後請美國CISA協助示警;以及有駭客打造CloudMensis惡意軟體,是專門鎖定蘋果Mac電腦用戶。

在漏洞修補方面,微軟上月修補的一項Windows NFS漏洞CVE-2022-30136,趨勢科技最近特別警告,該漏洞將比Follina漏洞更為容易利用,呼籲還沒修補的企業盡速因應。

此外,關於Log4j漏洞的嚴重性再受關注,美國網路安全審查委員會首份報告出爐,指出最大問題是──使用者或軟體開發商並不知道自己使用軟體內含有漏洞的Log4j元件,或是專案有很高的相依性,這將導致漏洞問題將影響企業長達十年,因此報告中也提出四大因應上的建議。

勒索軟體的動向中,以程式語言Rust打造的勒索軟體增加,除了BlackCat、Hive,又有資安業者揭露全新的Luna。這裡我們認為要注意的是,用這類語言編寫的勒索軟體,可以很容易地從一個平臺移植到其他平臺,包括Windows、Linux版本,以及近來逐漸增加鎖定VMware ESXi,因此可同時針對不同的作業系統攻擊。此外,近年RaaS的興起,已降低勒索軟體攻擊門檻,最近又出現以免費下載在抽成的勒索軟體Redeemer 2.0。

此外,在新興攻擊手法研究中,紐澤西理工學院(NJIT)的研究受關注,指出攻擊者能透過特製的網站,讓瀏覽器在載入網頁時,透過旁路攻擊方式,發出對於社群網站嵌入式資源的跨網站請求,藉此解析目標身分並拚湊用戶的數位生活圈。

另外較特別的是,本周有多國政府與重要單位傳出引發關注的資安事件,其中阿爾巴尼亞上周六晚上遭到網路攻擊最嚴重,該國未因應攻擊,直接關閉了許多政府網站與線上申辦服務,還有以色列衛生局遭網路攻擊,當地媒體報導有自稱Altahrea Team親伊朗的駭客組織表示是他們所為,還有印度證交所也傳出資安事件。

而以國內而言,本周一有生技醫療上櫃公司公告遭遇資安事件,到了週五傍晚又有臺灣虎航公告遭遇網路攻擊,一周兩起。此外,國內科技製造業機密資料被內鬼竊取事件層出不窮,可成科技在2020年發生陸續有14名員工離職,背後卻是收取立訊提供數百萬元安家費,竊取可成機密投靠立訊,由於涉及營業秘密,檢方經過1年6個月的偵查及蒐證,今年7月中旬新北地方檢察署起訴14人。

本週重大資安新聞

【攻擊與威脅】

駭客透過老舊外掛程式鎖定近160萬個WordPress網站,目標是外掛程式WPBakery Page Builder的元件

WordPress外掛程式的漏洞很可能因為開發者不再維護,而成為攻擊者用來對網站下手的管道。資安業者Wordfence針對一起大規模網站攻擊行動提出警告,駭客鎖定WordPress外掛程式WPBakery Page Builder的Kaswara元件下手,利用任意文件上傳漏洞CVE-2021-24284進行攻擊行動。

WordPress外掛程式的漏洞很可能因為開發者不再維護,而成為攻擊者用來對網站下手的管道。資安業者Wordfence針對一起大規模網站攻擊行動提出警告,駭客鎖定WordPress外掛程式WPBakery Page Builder的Kaswara元件下手,利用任意文件上傳漏洞CVE-2021-24284進行攻擊行動。

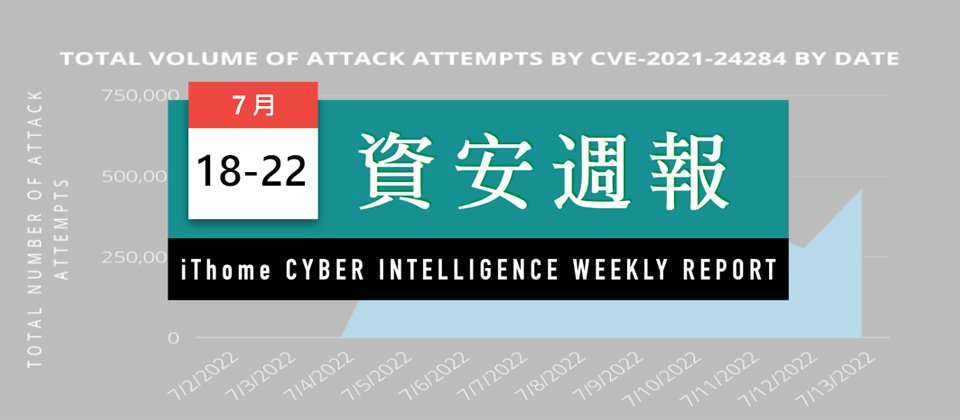

研究人員自今年7月4日至13日,總共偵測到1,599,852個網站成為攻擊目標,該公司平均一天攔截逾44萬次嘗試攻擊的行動。由於此漏洞CVSS風險評分達到10分,且沒有修補軟體,廠商也不再維護此外掛程式,攻擊者有可能將其用於接管網站,他們呼籲管理者最好移除此外掛程式。

駭客宣傳可提供15家業者PLC與HMI破密工具但暗藏惡意程式Sality

.png) 工業控制系統(ICS)的管理者,很有可能因為需要管控許多設備而可能會忘掉密碼,有人在網路提供能夠破解可程式化邏輯控制器(PLC)或人機介面(HMI)密碼的工具,但也有人藉由提供這個工具的名義,進而在工控環境植入木馬程式。資安業者Dragos發現,有人在數個社群網站上投放廣告,宣稱提供PLC或是HMI的密碼廠解工具,針對的工控設備廠牌涵蓋了Automation Direct、歐姆龍(Omron)、西門子(Siemens)、台達自動化、富士電子(Fuji Electric)、三菱(Mitsubishi)、松下(Panasonic)、LG、Vigor、Pro-Face、Allen Bradley、Weintek,以及ABB等。

工業控制系統(ICS)的管理者,很有可能因為需要管控許多設備而可能會忘掉密碼,有人在網路提供能夠破解可程式化邏輯控制器(PLC)或人機介面(HMI)密碼的工具,但也有人藉由提供這個工具的名義,進而在工控環境植入木馬程式。資安業者Dragos發現,有人在數個社群網站上投放廣告,宣稱提供PLC或是HMI的密碼廠解工具,針對的工控設備廠牌涵蓋了Automation Direct、歐姆龍(Omron)、西門子(Siemens)、台達自動化、富士電子(Fuji Electric)、三菱(Mitsubishi)、松下(Panasonic)、LG、Vigor、Pro-Face、Allen Bradley、Weintek,以及ABB等。

研究人員針對其中一個能解鎖Automation Direct系統的軟體進行分析,發現此工具確實能破解密碼,但是是利用工控系統的已知漏洞來進行,而在提供密碼的同時,此工具也暗中在工控設備植入木馬程式Sality。研究人員呼籲工控環境的管理者,在需要重新取得PLC或MHI的密碼時,應該尋求開發廠商協助,而非透過來路不明的軟體。

間諜軟體CloudMensis鎖定Mac電腦而來

駭客鎖定Mac電腦開發後門程式,並繞過了macOS作業系統的防護機制來洩露資料。資安業者ESET在7月19日揭露,他們最早在4月時發現一款名為CloudMensis的惡意軟體,駭客主要將其用於從Mac電腦竊密,此惡意軟體具備截圖螢幕畫面、列出電子郵件與附件內容、列出外接儲存裝置檔案,並能透過Shell命令將資料上傳到雲端檔案共享服務。此外,駭客透過Dropbox、Yandex、pClould等檔案共享服務架設C2,而難以追蹤攻擊來源。

駭客鎖定Mac電腦開發後門程式,並繞過了macOS作業系統的防護機制來洩露資料。資安業者ESET在7月19日揭露,他們最早在4月時發現一款名為CloudMensis的惡意軟體,駭客主要將其用於從Mac電腦竊密,此惡意軟體具備截圖螢幕畫面、列出電子郵件與附件內容、列出外接儲存裝置檔案,並能透過Shell命令將資料上傳到雲端檔案共享服務。此外,駭客透過Dropbox、Yandex、pClould等檔案共享服務架設C2,而難以追蹤攻擊來源。

研究人員發現,此惡意程式藉由CoreFoundation漏洞CVE-2020-9934,能繞過macOS的Transparency Consent and Control(TCC)機制,而能在不需使用者授權的情況下,取得螢幕截圖與鍵盤輸入的資料。研究人員指出,雖然CVE-2020-9934已得到修補,但駭客還有可能利用其他漏洞來繞過TCC,呼籲用戶使用最新版本的macOS來降低風險。

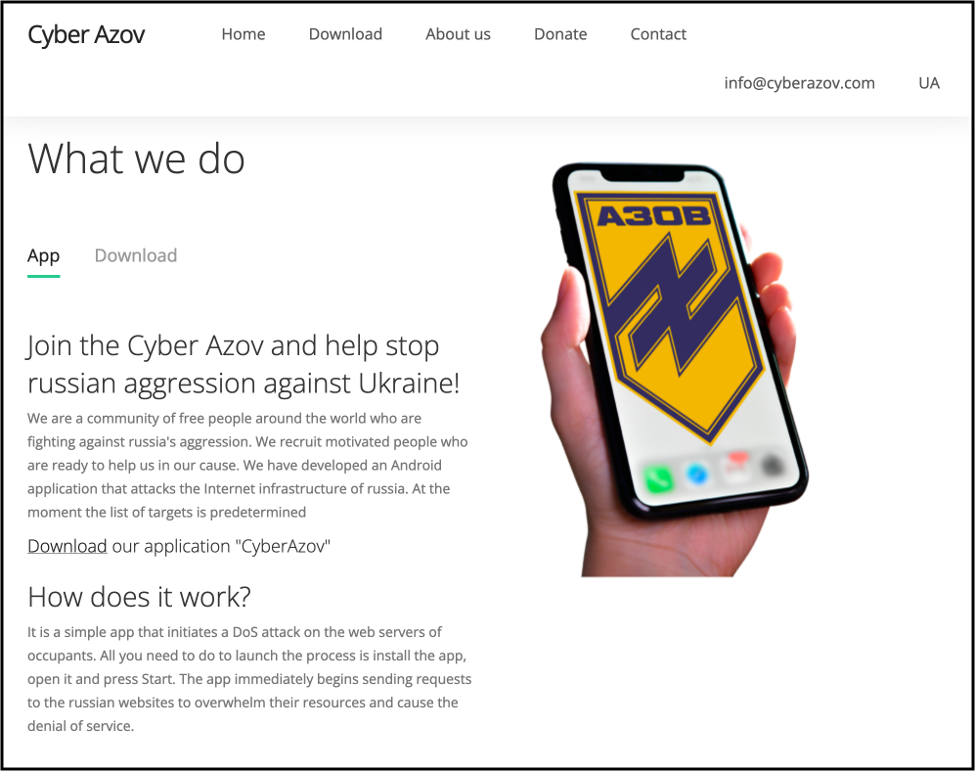

俄羅斯駭客Turla以提供DDoS攻擊工具為由,對親烏克蘭人士的安卓手機下手

在烏克蘭戰爭裡,力挺烏克蘭的人士會想要利用DDoS攻擊工具,來癱瘓俄羅斯的網路,意圖牽制該國的軍事行動。對此,俄羅斯駭客曾經以散布DDoS攻擊工具為由,鎖定聲援烏克蘭人士的電腦植入惡意軟體,而現在駭客也針對這些人士的手機下手。

在烏克蘭戰爭裡,力挺烏克蘭的人士會想要利用DDoS攻擊工具,來癱瘓俄羅斯的網路,意圖牽制該國的軍事行動。對此,俄羅斯駭客曾經以散布DDoS攻擊工具為由,鎖定聲援烏克蘭人士的電腦植入惡意軟體,而現在駭客也針對這些人士的手機下手。

Google發現俄羅斯駭客組織Turla,近期以提供Cyber Azov安卓手機DDoS攻擊工具的名義,對想要癱瘓俄羅斯網路基礎設施的人士下手。而Turla製作Cyber Azov的模仿對象,很可能就是名為StopWar的安卓App。

研究人員揭露瀏覽器快取旁路攻擊手法,有可能導致上網用戶身分曝光

國家級駭客試圖運用各式的攻擊手法,企圖辨識網路上的用戶並進行跟蹤,有研究人員發現新的手法,能讓攻擊者將存取網站的使用者進行解析,將其數位生活拼湊起來,確認目標的身分,進行目標式去匿名化(Deanonymization)攻擊。

國家級駭客試圖運用各式的攻擊手法,企圖辨識網路上的用戶並進行跟蹤,有研究人員發現新的手法,能讓攻擊者將存取網站的使用者進行解析,將其數位生活拼湊起來,確認目標的身分,進行目標式去匿名化(Deanonymization)攻擊。

紐澤西理工學院(NJIT)的研究人員指出,他們發現攻擊者能透過特製的網站來收集使用者瀏覽器的資料,當受害者瀏覽攻擊者的網站時,此網站會在瀏覽器載入網頁的過程中,發出對於社群網站(如:YouTube、Dropbox、推特、臉書、TikTok等)嵌入式資源的跨網站請求,並忽略使用者身分驗證的Cookie,而這些社群網站會依據使用者的身分做出回應。攻擊者藉由上述的跨網站請求獲得的共享資源,就有機會得知受害者是否為他們鎖定的目標。

最後一步,攻擊者會確認共享資源在受害電腦(或行動裝置)上被載入的情形,他們會針對瀏覽器占用處理器快取的旁路通道資源進行比對,來確認此使用者就是他們鎖定的攻擊目標。

研究人員提出警告,這樣的手法很可能會影響政治人物、參與政治活動的人士,以及記者,而且不光能對於時下主流的網頁瀏覽器進行攻擊,還能對洋蔥瀏覽器(Tor Browser)下手。

又有新的勒索軟體以程式語言Rust打造而成,並採用獨特的演算法

駭客以程式語言Rust打造的勒索軟體,已有BlackCat、Hive,而最近有新的勒索軟體也使用這種程式語言進行開發。卡巴斯基在地下論壇看到有人在宣傳新的勒索軟體Luna,並表明他們只打算與使用俄文的駭客合作。從宣傳的資料來看,駭客已經打造了Windows版、Linux版的勒索軟體,並開發了針對虛擬化平臺VMware ESXi的專屬版本。

研究人員指出,Luna採用的加密演算法是x25519與AES,可說是相當少見的配置。此外,上述版本的勒索軟體使用相同的程式碼編譯而成,但有一些差異,例如,僅有Linux版本必須要下達參數才會執行。

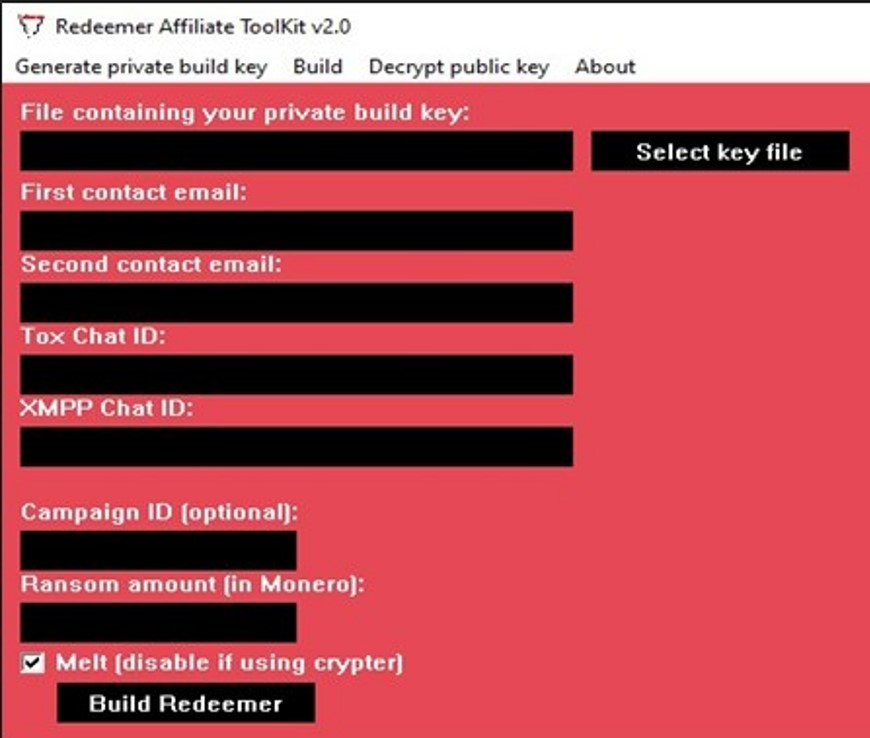

勒索軟體Redeemer 2.0免費提供駭客使用,得手後作者抽成牟利

駭客要發動勒索軟體的門檻可說是越來越低,甚至有人免費提供相關工具,然後在受害者支付贖金時才向其抽成。資安業者Cyble發現,有人在7月5日於地下論壇開始宣傳勒索軟體Redeemer 2.0,並提供免費下載,一旦任何人取得,都能用來發動勒索軟體攻擊,而開發者則會在收到贖金後,收取20%做為報酬。

駭客要發動勒索軟體的門檻可說是越來越低,甚至有人免費提供相關工具,然後在受害者支付贖金時才向其抽成。資安業者Cyble發現,有人在7月5日於地下論壇開始宣傳勒索軟體Redeemer 2.0,並提供免費下載,一旦任何人取得,都能用來發動勒索軟體攻擊,而開發者則會在收到贖金後,收取20%做為報酬。

以軟體服務型式提供的勒索軟體(Ransomware-as-a-Service,RaaS),已讓駭客不需自行開發攻擊工具就能發動攻擊,大幅降低攻擊門檻,但現在有了這種免費提供勒索軟體的作法,將有可能使得勒索軟體攻擊更加氾濫。

臺灣iPhone外殼供應商可成科技的營業秘密被外洩,偵察終結14名員工遭起訴

中國企圖重金收買臺灣企業員工,竊取公司關鍵的技術,很可能會嚴重影響我國產業的競爭力。臺灣新北地方檢察署於7月15日指出,中國立訊精密工業為了迅速打入蘋果生產供應鏈爭取訂單,鎖定臺灣市占最高的金屬機殼供應商可成科技,引誘該公司派駐中國的研發團隊,竊取製作iPhone、iPad外殼的營業秘密,宣稱投靠後會提供高額安家費、年薪,並於立訊成功量產後,給予主管職位的方式來進行挖角。此研發團隊的鄭姓主管等14人於離職前,以分工合作方式竊取大量可成科技研發、業務相關的營業秘密資料,企圖攜往立訊使用。

新北地檢署經過1年6個月的偵查及蒐證,並發動4次搜索,訊問相關證人及被告,扣押涉嫌收取立訊安家費、薪資的帳號,全案於7月15日偵查終結,這14人依違反證券交易法特別背信罪、營業秘密法意圖在境外使用而侵害營業秘密等罪嫌遭到起訴。

上櫃生技醫療永昕生物醫藥遭遇資安事件,部分資通訊系統受影響

臺灣上櫃公司永昕生物醫藥遭電腦病毒攻擊事件,在7月18日於臺灣證券交易所發布重大訊息說明,指出有部分資通訊系統受影響,目前評估對公司營運無重大影響。值得關注的是,這是繼去年11月雙美實業遭駭客網路攻擊後,近一年內,第二起生技醫療業的重大資安事件。

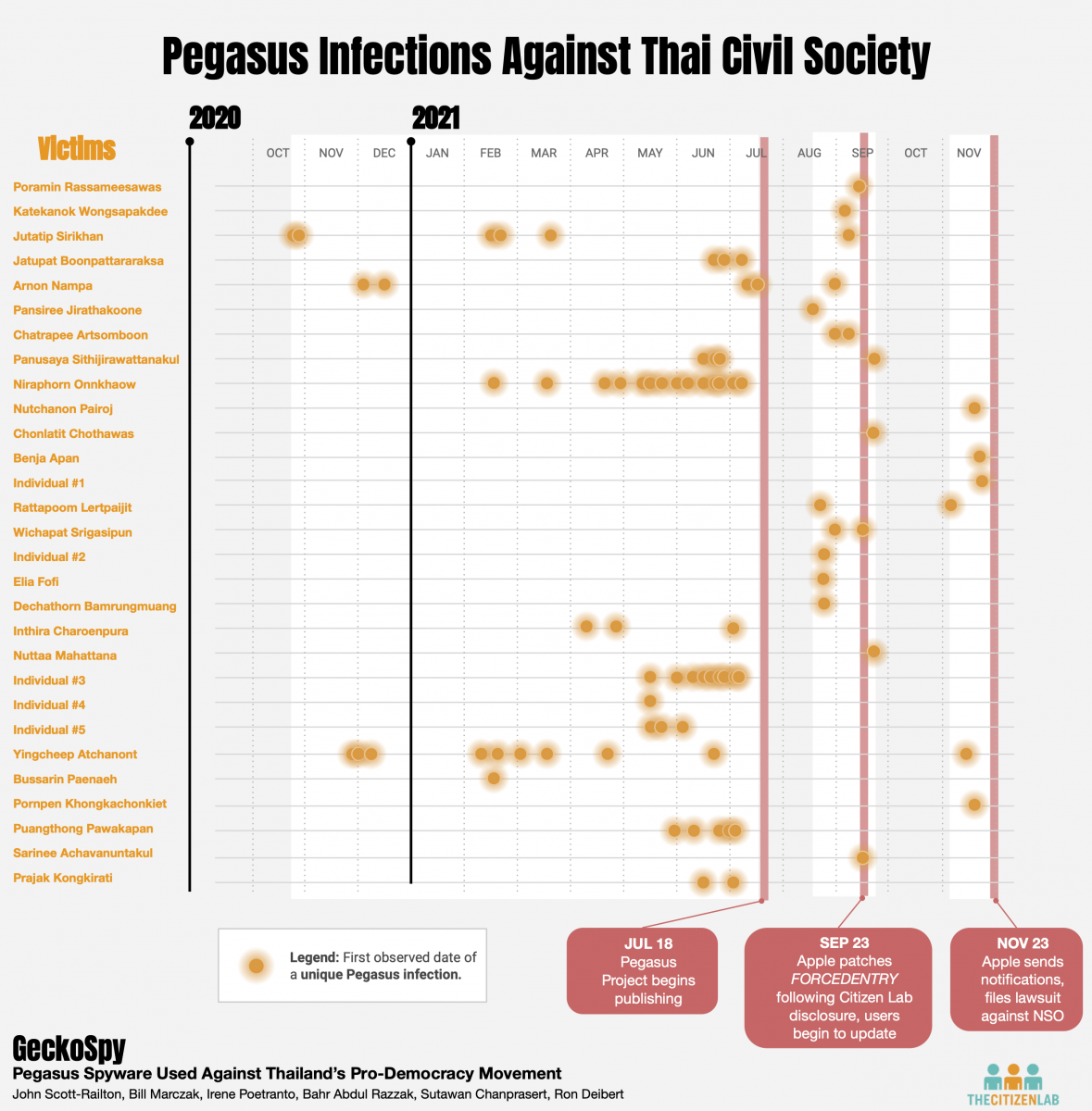

泰國民主運動參與者的iPhone手機遭植入間諜軟體Pegasus

與網路間諜軟體Pegasus相關的攻擊行動,之前多半被用於攻擊歐美與中東地區的人士,如今也有鎖定東南亞的攻擊行動而引起人權組織的關注。加拿大多倫多大學公民實驗室(Citizen Lab)、國際特赦組織、泰國法律權利監督機構iLaw指控,泰國政府疑似針對參與民主運動的30名人士下手,在2020年至2021年,對他們的iPhone手機植入Pegasus,而遭到鎖定的人士身分,涵蓋了學生、律師、歌手、女演員等,年紀最小的僅有18歲。

與網路間諜軟體Pegasus相關的攻擊行動,之前多半被用於攻擊歐美與中東地區的人士,如今也有鎖定東南亞的攻擊行動而引起人權組織的關注。加拿大多倫多大學公民實驗室(Citizen Lab)、國際特赦組織、泰國法律權利監督機構iLaw指控,泰國政府疑似針對參與民主運動的30名人士下手,在2020年至2021年,對他們的iPhone手機植入Pegasus,而遭到鎖定的人士身分,涵蓋了學生、律師、歌手、女演員等,年紀最小的僅有18歲。

而這起攻擊行動被發現的原因,是因為蘋果在2021年11月,針對可能遭到Pegasus跟蹤的人士提出警告,而使得這些受害者尋求相關社會組織進行調查,進而使得此起事件近日曝光。離譜的是,有些受害者在不到2年的時間裡,手機就被植入Pegasus超過10次,而這些攻擊行動的共通點,駭客都是透過iOS零點擊漏洞Kismet與Forcedentry,來對手機下手。

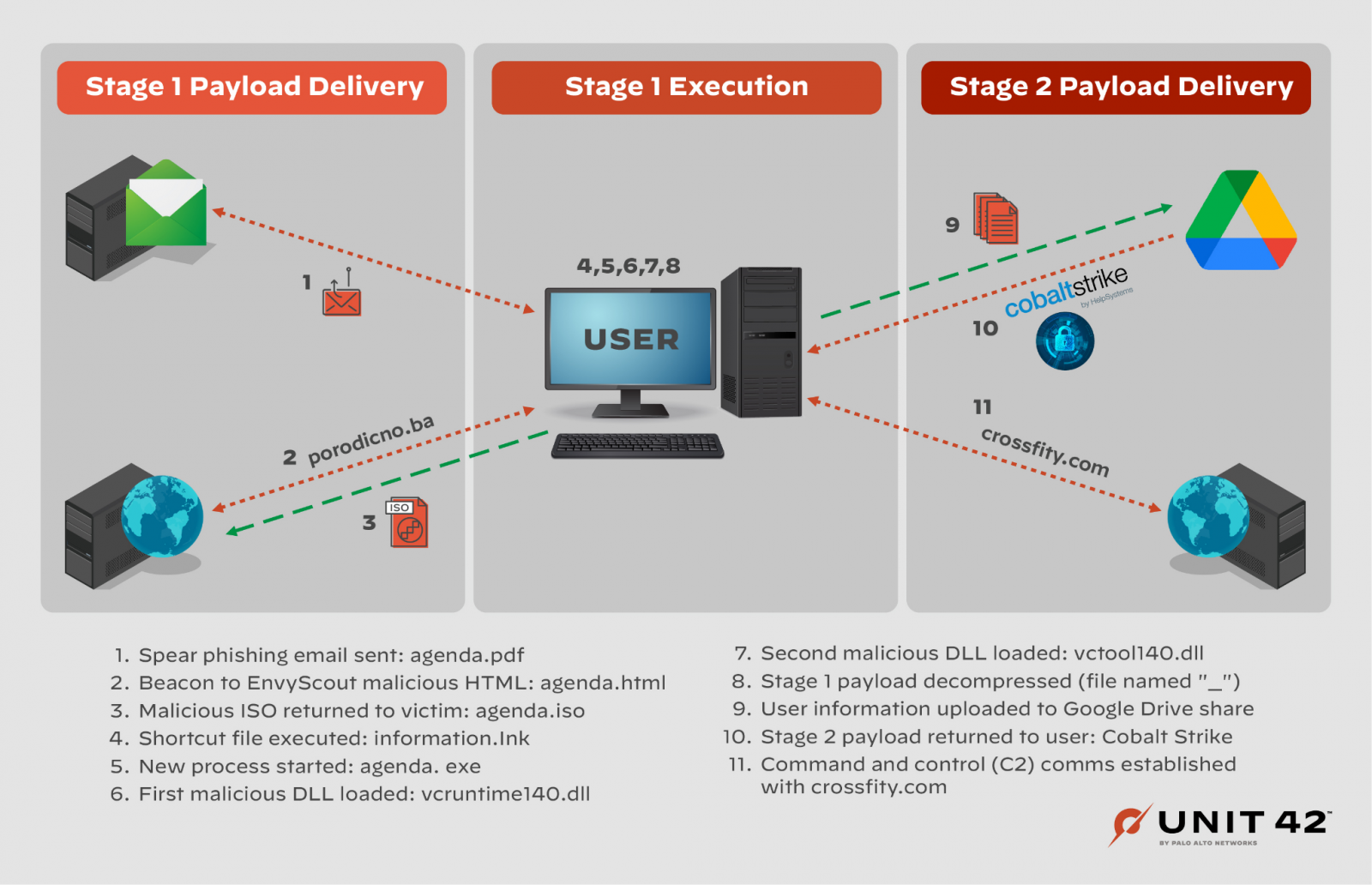

俄羅斯駭客APT29濫用檔案共享服務Dropbox、Google Drive來規避偵測

為了隱匿攻擊行動,駭客組織濫用檔案共享服務的情況越來越頻繁。資安業者Palo Alto Networks 指出,俄羅斯駭客APT29(亦稱Nobelium、Cozy Bear)今年5月初至6月針對西方外交使團、全球駐外大使館的攻擊行動裡,濫用了Google Drive與Dropbox,散布惡意HTML檔案EnvyScout,並進一步在受害電腦投放Cobalt Strike與其他惡意軟體。研究人員向Google、Dropbox通報,兩家業者已封鎖相關攻擊行動。

為了隱匿攻擊行動,駭客組織濫用檔案共享服務的情況越來越頻繁。資安業者Palo Alto Networks 指出,俄羅斯駭客APT29(亦稱Nobelium、Cozy Bear)今年5月初至6月針對西方外交使團、全球駐外大使館的攻擊行動裡,濫用了Google Drive與Dropbox,散布惡意HTML檔案EnvyScout,並進一步在受害電腦投放Cobalt Strike與其他惡意軟體。研究人員向Google、Dropbox通報,兩家業者已封鎖相關攻擊行動。

駭客組織8220已控制逾3萬臺雲端伺服器組成殭屍網路

駭客組織8220因日前利用Atlassian Confluence零時差漏洞,來將此種協作平臺伺服器用於挖礦而引起研究人員關注,這個組織架設的殭屍網路規模大幅增長,帶來的威脅可說是更加險峻。資安業者SentinelOne提出警告,他們觀察到駭客組織8220所建置的殭屍網路,規模從去年中旬的2千臺伺服器,現在已控制超過3萬臺伺服器。研究人員指出,駭客很可能是因為加密貨幣價格大幅下跌,為了能保有相同的利潤,而增加殭屍網路挖礦伺服器的數量。

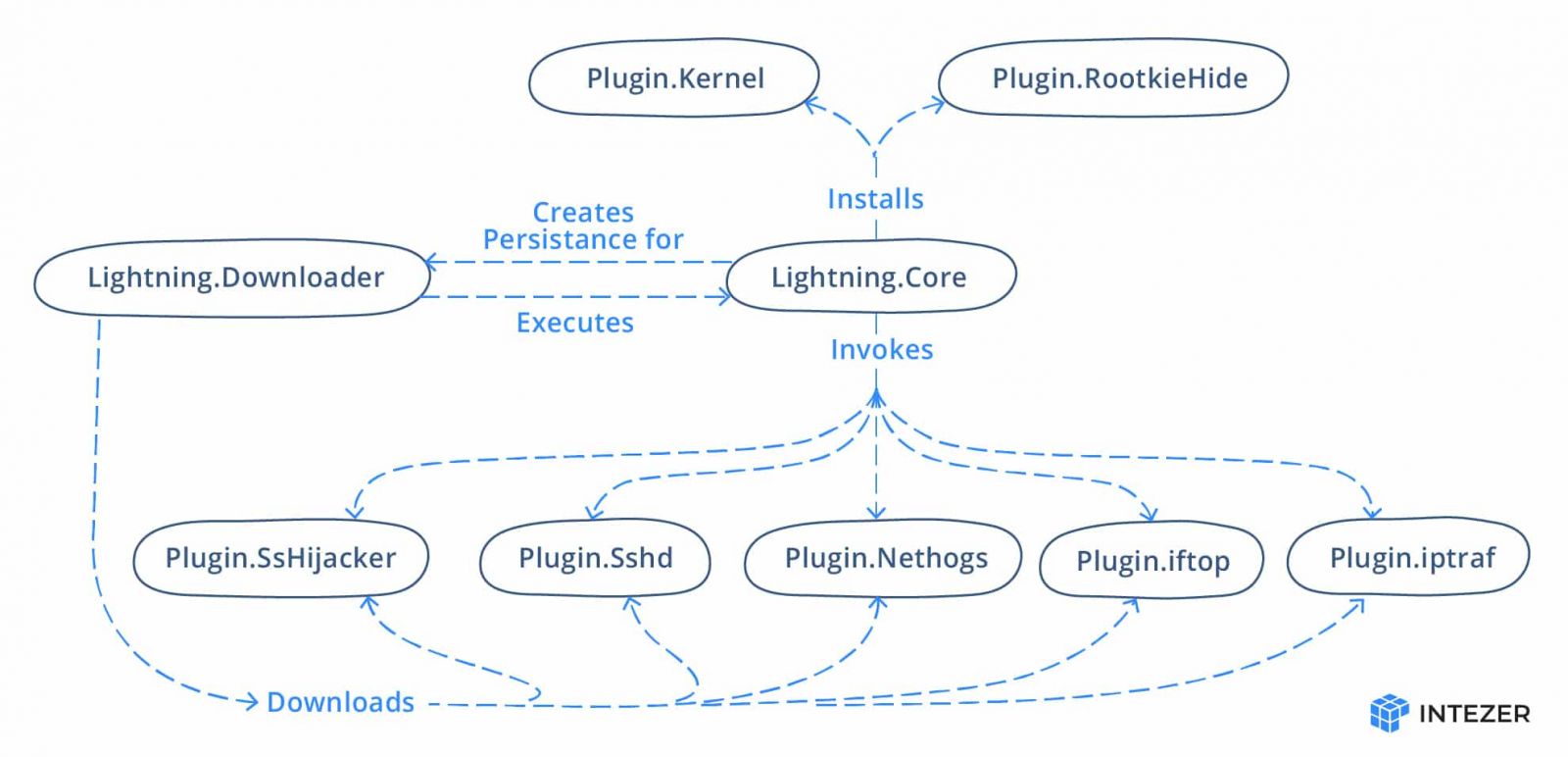

惡意軟體Lightning Framework鎖定Linux主機而來,恐被用來部署後門程式與Rootkit

鎖定Linux作業系統而來的惡意軟體最近經常出現,而且很可能難以偵測。資安業者Intezer揭露名為Lightning Framework的惡意軟體,攻擊者可使用SSH連線來對目標主機植入後門程式,或是部署Rootkit。

鎖定Linux作業系統而來的惡意軟體最近經常出現,而且很可能難以偵測。資安業者Intezer揭露名為Lightning Framework的惡意軟體,攻擊者可使用SSH連線來對目標主機植入後門程式,或是部署Rootkit。

該惡意軟體採模組化設計,並能透過外掛程式添加功能,研究人員形容此惡意軟體就像瑞士刀,並指出此軟體具備多種與攻擊者互動的功能,例如可在受害主機上開啟SSH連線,並支援多種型態的命令與控制(C2)組態等。模組化設計的做法在Windows惡意軟體其實相當常見,但鮮少有Linux惡意軟體採用。

此惡意軟體主要元件就是下載器,攻擊者在受害主機植入後,就能下載安裝其他模組與外掛程式。至於駭客散布Lightning Framework的方式,則是將其偽裝成GNOME密碼管理器元件Seahorse,而能躲過資安系統的偵測。

研究人員指出,雖然他們尚未看到這個惡意軟體被用於攻擊行動的跡象,但駭客針對Linux開發此種具備高度擴充性的軟體並不常見,而相當值得關注後續發展。

駭客濫用Google關鍵字廣告,謊稱受害電腦中毒來進行詐騙

Google關鍵字的廣告相當容易模仿,而讓人難以分辨真假。資安業者Malwarebytes指出,他們近期看到有人濫用這種關鍵字廣告的攻擊行動,駭客投放了YouTube網站的廣告,雖然根據內容來看,其網址正確,同時也顯示了與之相關的網站連結,內容與正常的廣告相同,但是只要使用者一旦點選廣告,就會被帶往一個Windows Defender資安警報的網站,並告知使用者的電腦偵測到可疑活動並予以攔截,疑似是遭到木馬與間諜程式感染,使用者可撥打技術支援專線來處理。

Google關鍵字的廣告相當容易模仿,而讓人難以分辨真假。資安業者Malwarebytes指出,他們近期看到有人濫用這種關鍵字廣告的攻擊行動,駭客投放了YouTube網站的廣告,雖然根據內容來看,其網址正確,同時也顯示了與之相關的網站連結,內容與正常的廣告相同,但是只要使用者一旦點選廣告,就會被帶往一個Windows Defender資安警報的網站,並告知使用者的電腦偵測到可疑活動並予以攔截,疑似是遭到木馬與間諜程式感染,使用者可撥打技術支援專線來處理。

一旦使用者依照指示聯繫「技術支援」人員,就會被要求安裝TeamViewer來遠端控制並修復電腦,而使得電腦遭到控制。

駭客鎖定美國線上訂餐平臺,竊得逾5萬張金融卡資料

隨著疫情蔓延,線上訂餐平臺也跟著崛起,但這類平臺也成為駭客盜取交易資料的攻擊目標。根據資安新聞網站Recorded Future的調查,駭客先後於去年11月與今年1月,發動兩起Magecart攻擊,將惡意程式碼注入參與美國線上訂餐平臺MenuDrive、Harbortouch,以及InTouchPOS的餐廳,結果有超過311家餐廳、共5萬張金融卡資料遭竊,並在暗網市場求售。

研究人員指出,較不知名的線上訂餐平臺已成為Magecart攻擊者的重要目標,因為攻擊這類平臺,很有可能竊得大部分餐廳的交易資料。

網釣簡訊攻擊Roaming Mantis鎖定法國發動攻擊

專門從事網釣簡訊(Smiphing)攻擊的中國駭客組織Roaming Mantis,最近又有新的攻擊行動引起研究人員關注。資安業者Sekoia指出,他們在7月上詢偵測到新的Roaming mantis網釣簡訊攻擊,駭客鎖定7萬名法國人的手機而來,若是使用者的手機執行安卓作業系統,遭到攻擊後會被植入惡意程式MoqHao(亦稱Wroba),此惡意程式偽裝成Chrome並暗中收集資料。

但假如受害者使用的手機是iPhone,還是不能掉以輕心。iPhone用戶點選網釣簡訊連結後,會被帶往釣魚網站,駭客目的是騙取Apple ID與iCloud等相關資料。

比利時政府指控遭到多個中國駭客組織攻擊

中國駭客疑似大肆針對西方國家進行攻擊的情況,最近再度上演。比利時外交部於7月18日控訴,中國政府支持的多個駭客組織:Gallium、APT27、APT30、APT31,鎖定該國的國防部與內政部下手,並要求中國政府出面處理,但除此之外並未對網路攻擊事故進一步說明。對此,中國駐比利時大使館予以否認,認為這是比利時的不實指控。

中國政府要求阿里巴巴高層調查10億個資外洩事故

在7月初,自稱ChinaDan的駭客兜售含有10億人民個資的資料庫,並聲稱資料來自上海國家警察,這起事件傳出在媒體報導之前,中國政府和雲端服務業者阿里巴巴早就知情。根據華爾街日報(WSJ)在7月14日的報導,阿里巴巴在媒體揭露之前就得知資料外洩情事,並於7月1日召開內部緊急會議,暫時關閉資料庫檢查相關程式碼,隨後中國監控機構就開始約談該公司的高階主管。

資安業者LeakXI也針對此事公布進一步的調查結果,該公司表示,駭客疑似在6月26日動手偷走資料庫,外洩的資料來源是未受保護的Kibana實例,而使得Elasticsearch叢集採用了預設的使用者名稱及密碼,也沒有其他身分驗證機制來保護資料,而能讓駭客輕易將資料偷走。

研究人員揭露可透過SATA排線外洩資料的手法

位於隔離網路環境(Air-gapped)的電腦,因為沒有直接與外部網路連線,而具有較高的安全性,但研究人員還是發現有方法能夠突破這樣的限制,把資料傳送到外部。以色列本.古里安大學(Ben-Gurion University)資安研究人員Mordechai Guri發現名為SATAn的攻擊手法,駭客可在成功入侵位於隔離網路的目標電腦後,利用連接磁碟機的SATA排線發送無線電波,進而將資料傳輸到攻擊者的接收裝置。

雖然這項手法接收器最多只能距離目標電腦1.2公尺,但這種能突破網路隔離措施的手法仍有可能造成威脅。

遊戲業者Roblox內部資料遭到公開,起因是駭客索討贖金不成

駭客鎖定遊戲產業下手的情況,可說是越來越常見。根據新聞網站Motherboard的報導,有駭客公開了4 GB的文件檔案,內容疑似是電玩遊戲Roblox創作者的電子郵件信箱、身分證明文件,以及表單。Roblox向該新聞網站表示,這些資料很可能是因為他們拒絕了駭客的勒索而被公開,他們已尋求外部資安專家進行合作,並強化他們的系統來防堵相關攻擊。而對於Roblox遭到入侵的原因,該公司表示很可能是其中一名員工遭到網路釣魚攻擊所致。

LinkedIn是今年第2季駭客偏好用於網釣攻擊的品牌

駭客組織冒用知名品牌來取信受害者,這樣的情況相當普遍,但他們又偏好那些品牌呢?根據資安業者Check Point針對今年第2季網路釣魚活動進行分析,有45%是使用LinkedIn,其次是微軟和DHL,分別為13%與12%。再者,Amazon與蘋果位居第4與第5,但比例都較今年第一季大幅成長而相當值得留意。

駭客組織冒用知名品牌來取信受害者,這樣的情況相當普遍,但他們又偏好那些品牌呢?根據資安業者Check Point針對今年第2季網路釣魚活動進行分析,有45%是使用LinkedIn,其次是微軟和DHL,分別為13%與12%。再者,Amazon與蘋果位居第4與第5,但比例都較今年第一季大幅成長而相當值得留意。

虛擬竉物網站Neopets資料外洩,6,900萬用戶與原始碼遭竊

電玩產業遭到攻擊與資料外洩的情況經常發生,最近又有業者傳出受害。根據資安新聞網站Bleeping Computer的報導,虛擬竉物網站Neopets的資料外洩,駭客在地下論壇以4個比特幣的價格(9.4萬美元)兜售,並宣稱內含6,900萬個會員的帳號及密碼,以及該網站的原始碼。Neopets在他們的Discord伺服器上坦承此事,並著手處理。有人向該新聞網站透露,駭客很可能在先前的資料外洩事故取得網站的原始碼,進而找到漏洞再度行竊。

美國從勒索軟體Maui追回50萬美元加密貨幣

遭到勒索軟體攻擊並選擇支付贖金的組織,因為迅速向執法單位通報,而幸運拿回贖金。美國司法部(DOJ)於7月19日指出,他們從使用Maui的勒索軟體駭客組織手上,成功追回50萬美元的贖金,支付贖金的受害組織都是醫療保健機構──其中,位於堪薩斯州的醫院、科羅拉屬州的醫院,分別向該駭客組織支付了10萬及12萬美元的加密貨幣。該單位表示,由於受害的醫院迅速通報,調查人員能取得更為有效的跡證,進而加速破案。

間諜軟體利用Chrome瀏覽器零時差漏洞攻擊中東用戶

Chrome的WebRTC記憶體溢位漏洞CVE-2022-2294於7月初得到修補,Google公告此漏洞已被用於攻擊行動,但沒有進一步說明細節。本週防毒業者Avast透露,此漏洞被用於間諜軟體攻擊。

研究人員指出,網路間諜公司Candiru打造的間諜軟體DevilsTongue,在今年3月開始利用此漏洞,攻擊黎巴嫩、土耳其、葉門,以及巴基斯坦的用戶。研究人員推測,這起攻擊行動很可能是鎖定當地記者和特定的新聞報導而來。

而針對這項漏洞的影響範圍,研究人員也補充說明,當時Candiru只鎖定Windows電腦下手,但這個WebRTC記憶體溢位漏洞與通訊協定有關,其他瀏覽器也可能受到影響。他們將漏洞細節通報蘋果,蘋果在7月20日發布新版Safari予以修補。

【漏洞與揭露】

車輛GPS追蹤器MiCODUS MV720存在重大漏洞,恐讓駭客進行跟蹤或控制車輛

GPS追蹤器讓企業能準確掌握車輛的狀態,但這類設備一旦出現漏洞,有可能讓他人進行跟蹤,甚至是遠端中斷車輛動力。資安業者BitSight在MiCODUS MV720車輛追蹤器上發現6個漏洞,當中包含了寫死(Hard-coded)帳密、驗證不當、跨網站指令碼弱點等,其中最嚴重的漏洞是CVE-2022-2107和CVE-2022-2141,CVSS風險評分皆為9.8分,攻擊者可利用前者存取管理伺服器,假冒用戶傳送命令到車輛;後者則是能讓攻擊者不需通過檢查密碼的身分驗證流程,就可以下達命令。

由於此裝置用戶遍及169國、部署逾150萬輛車,涵蓋政府機關、軍隊、警方,以及財星50大企業,影響的範圍相當廣,但研究人員自去年9月開始,多次向MiCODUS通報沒有得到回應,今年初找上美國網路安全暨基礎設施安全局(CISA)協助進行溝通,該公司始終沒有提供修補程式,於是,研究人員與CISA決定公布相關細節,並呼籲用戶最好先暫停使用。

資安業者呼籲修補NFS漏洞CVE-2022-30136,比Folina漏洞更容易被利用

在6月份微軟發布的每月例行修補(Patch Tuesday),許多研究人員聚焦在已出現攻擊行動的Follina漏洞(CVE-2022-30190),但最近有資安業者提出警告,有另外一個漏洞攻擊者更加容易利用也相當值得留意。

趨勢科技於7月14日提出警告,微軟在上個月修補的Windows網路檔案系統(NFS)漏洞CVE-2022-30136,可讓攻擊者在沒有通過身分驗證的情況下,對於目標伺服器發送惡意的遠端程序呼叫(RPC),進而在SYSTEM的上下文執行任意程式碼,但若是漏洞利用失敗,還是有可能癱瘓該伺服器。此漏洞影響使用NFS第4版協定的Windows電腦,第2版與第3版NFS協定沒有相關風險。

研究人員指出,此漏洞較Follina更為容易利用,而有可能被用於癱瘓伺服器,他們呼籲使用者應儘速安裝修補程式來因應。

思科資料中心網路管理系統存在漏洞,恐讓攻擊者取得root權限執行命令

思科於7月20日發布資安通告,修補旗下資料中心網路管理系統Nexus Dashboard的3個漏洞,這些漏洞一旦遭到攻擊者利用,就有可能在沒有通過身分驗證的情況下遠端執行任意命令、讀取,上傳容器映像檔,以及發動跨網站偽造請求(CSRF)攻擊。

其中最嚴重的漏洞是CVE-2022-20857,CVSS評分為9.8分,起因與部分API存取控制的配置有關,駭客可藉由發送偽造的HTTP請求,來存取特定的API,而能夠在受害裝置上執行任意命令。該公司發布Nexus Dashboard 2.2(1e)修補上述漏洞,並呼籲用戶儘速升級軟體。

Atlassian修補Confluence寫死帳密的漏洞

企業協作平臺Confluence傳出內建寫死的帳號密碼,引發用戶高度關注,但有別於一般將帳密直接寫入程式碼的情況,這個漏洞竟是附加元件在部署流程裡,自動建立的系統帳號造成。

Atlassian於7月20日,針對Confluence伺服器與資料中心,修補重大漏洞CVE-2022-26138,此漏洞與名為Questions for Confluence附加元件有關,原因在於企業在Confluence伺服器上部署此附加元件後,就會自動建立帳密皆為disabledsystemuser的帳號,此帳號為confluence-users群組成員,駭客很有可能用來入侵此協作系統並發動攻擊。該公司發布Questions for Confluence新版2.7.38、3.0.5來修補漏洞,管理者亦可透過移除此帳號來處理。

IT稽核軟體Netwrix Auditor漏洞恐被駭客用於挾持AD網域

稽核軟體很可能握有高系統權限,而使得此種系統的漏洞引起嚴重的後果。資安業者Bishop Fox發出資安公告指出,他們在IT稽核軟體Netwrix Auditor上找到新的漏洞(尚未取得CVE編號),與不安全的物件反序列化有關,一旦攻擊者加以利用,就有可能在目標伺服器上執行任意命令。

研究人員指出,由於Netwrix Auditor對於指令的執行,是使用NT AUTHORITY\SYSTEM的權限,而使得上述漏洞的危害相當嚴重,除了攻擊者可能將Netwrix伺服器完全破壞,還能進一步挾持受害組織的AD網域。研究人員呼籲,組織應儘速更新Netwrix Auditor至10.5版,來避免此漏洞帶來的資安風險。

多家企業級系統軟體著手修補處理器漏洞Retbleed

上星期研究人員揭露影響Intel與AMD處理器的漏洞Retbleed(CVE-2022-29900、CVE-2022-29901、CVE-2022-28693、CVE-2022-23825),近期有多家企業級系統軟體,著手予以修補。根據資安新聞網站SecurityWeek的報導,虛擬化平臺Citrix Hypervisor、VMware ESXi、Xen都已提供修補程式,Red Hat、SUSE、Ubuntu等Linux作業系統也有相關的資安通報。

微軟Teams的貼圖功能存在漏洞,恐讓攻擊者用於XSS攻擊

協作平臺提供的貼圖功能可讓人更容易表達看法,但這樣的功能也有可能出現漏洞,而成為攻擊者利用的目標。研究人員Numan Turle在微軟Teams的貼圖(Sticker)功能裡,發現了能觸發跨網站指令碼(XSS)的漏洞, 起因與微軟採用了舊版JavaScript框架元件Angular有關。研究人員使用HTML程式碼製作惡意iframe,然後透過Teams的貼圖功能傳送後,能夠觸發前述的XSS漏洞。微軟於今年1月6日獲報,並在3月完成修補,研究人員在7月13日公布細節。

JavaScript網頁應用程式框架Blitz.js存在原型污染漏洞

網頁應用程式框架有助於增加開發的速度,但也可能產生更多攻擊面或是潛在的弱點,而引起研究人員關注。資安業者SonarSource揭露JavaScript網頁應用程式框架Blitz.js的漏洞CVE-2022-23631,此漏洞出現在該框架的遠端程序呼叫(RPC)層中,名為superjson的序列化程式庫,一旦攻擊者加以利用,就有可能在沒有經過身分驗證的情況下,對此網頁應用程式框架進行原型污染(Prototype Pollution)攻擊,操縱採用Blitz.js的應用程式,並藉由建立反向Shell的方式,來在受害伺服器上執行任意命令。

研究人員於今年2月7日通報,Blitz.js與superjson於同月10日提供更新版本,研究人員於7月12日公布相關細節。

Juniper Networks修補網路管理平臺、軟體定義網路系統的重大漏洞

資安業者Juniper Networks於7月13至14日,針對旗下多項產品發布修補程式,其中最為嚴重的漏洞是CVE-2021-23017,CVSS風險評分為9.4分,存在於網路管理系統Junos Space、NorthStar Controller所使用的Nginx解析器元件,一旦攻擊者加以利用,就有機會藉由DNS伺服器傳送偽造的UDP封包,來造成1個位元的記憶體覆寫,導致正在執行的處理程序損毀等情況。

這次Juniper也針對軟體定義網路解決方案Contrail Networking進行升級,修補一組影響程度達到CVSS評分10分的漏洞,其具體做法是更新此系統所使用的容器映像檔Red Hat Universal Base Image(UBI),從RHEL 7升級至RHEL 8。

該公司發布了Junos Space 22.1R1、NorthStar Controller 5.1.0 Service Pack 6與6.2.2,以及Contrail Networking 21.4.0來修補上述漏洞。

【資安防禦措施】

群創光電加入FIRST國際資安應變組織,成國內高科技製造業首例

面板大廠群創光電在6月25日,正式加入國際資安事件緊急應變小組論壇(Forum of Incident Response and Security Team,FIRST),是臺灣第12個加入這個聯盟的單位,值得一提的是,該公司是臺灣首家高科技製造業加入FIRST的成員。事實上,近期國際間也不乏高科技製造業加入的例子,像是艾司摩爾(ASML)在2020年12月加入,AMD在2021年7月加入。

我國將智慧監控醫院、故宮博物院列為關鍵基礎設施

根據自由時報的報導,行政院正在界定新的關鍵基礎設施(CI)名單,目前已完成關鍵基礎設施主管機關的自評流程,預計於8月至9月呈報行政院複評,行政院將在10月完成指定。這份名單中,傳出臺電中央電力調度中心,以及核一、核二、核三廠皆被納入,但核四廠因為已經封存且停止運作,將不再列為關鍵基礎設施。

而在本次規畫新增的設施裡,包含了24小時智慧監控醫院,以及典藏國家文物的故宮博物院。不過,該報導指出,故宮採用封閉的內部網路,沒有與網際網路連接,相關的資安事宜不必呈報行政院納管。

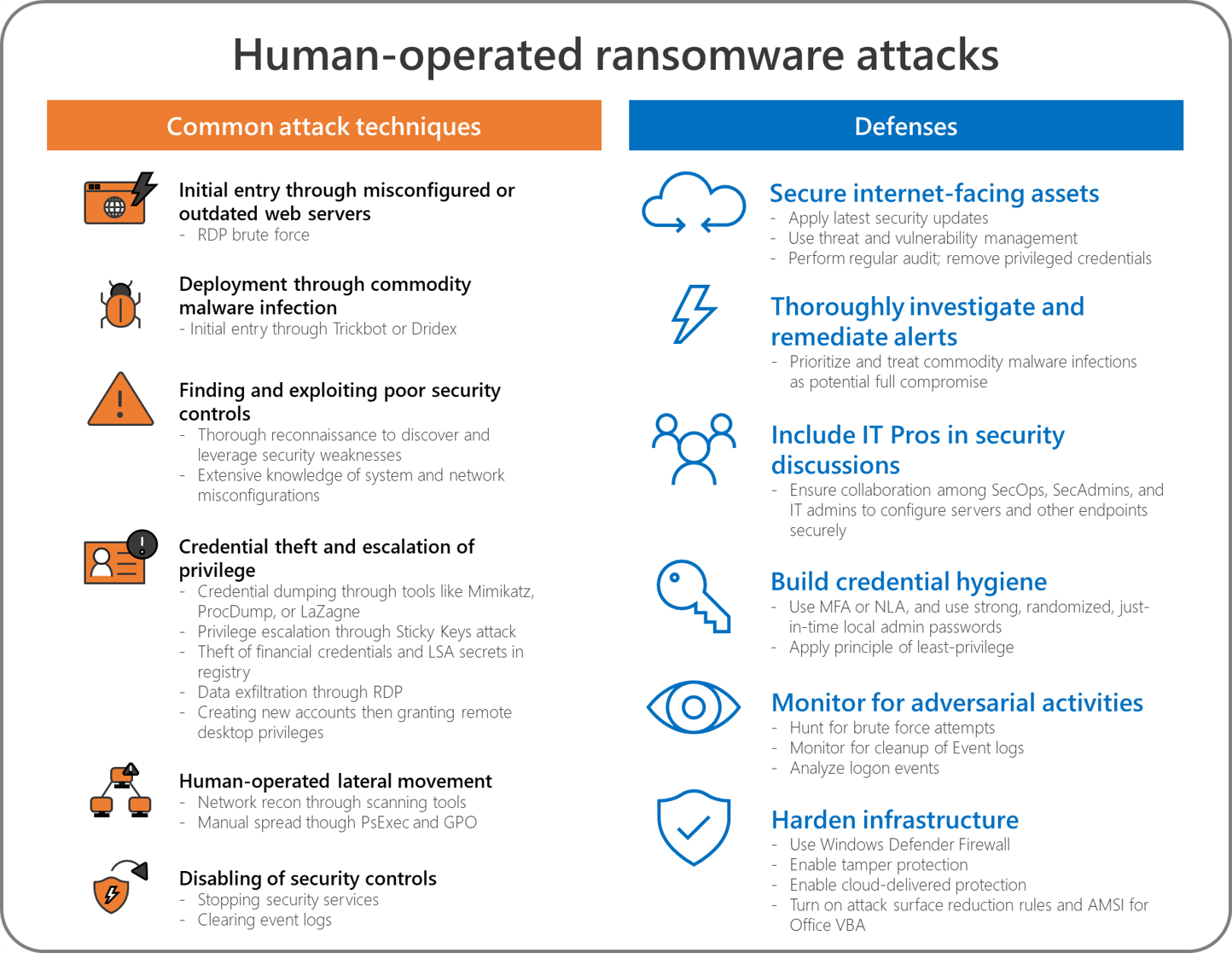

微軟Windows 11 22H2將帳號鎖住原則列為預設,提高RDP暴力破解難度

為降低RDP相關暴力破解密碼攻擊,微軟預計下半年新版Windows 11 22H2中,將把帳號鎖住原則(Account Lockout Policy)設為預設啟用,也就是10分鐘內10次登入錯誤即鎖住帳號,提高破解難度,而未來之前的Windows版本也可能實施。㊣

【其他資安新聞】

針對Log4Shell漏洞的態勢美國提出警告,可能影響會長達10年

台灣虎航公告遭駭客網路攻擊,疑客戶資料外洩,是本週第二起資安事件重大訊息

Elastix網路電話系統遭到鎖定,被駭客植入Web Shell

以色列衛生局遭伊朗駭客組織Altahrea Team攻擊,起因疑與軍事行動有關

印度證券交易所坦承遭到網路攻擊,但聲稱這是「小」事故,且沒有資料遺失

駭客組織Predatory Sparrow聲稱攻擊伊朗鋼鐵廠,並傳出引發火災

勒索軟體駭客BlackCat也濫用紅隊測試工具Brute Ratel C4

針對俄羅斯頻繁對歐洲國家發動DDoS攻擊,歐盟予以譴責,並呼籲成員國要強化網路韌性

資安業者Zscaler揭露安卓銀行木馬Joker、Facestealer、Coper透過Google Play市集散布

臺灣駭客年會HITCON Peace 2022將於8月19日舉行

惡意軟體QBot透過HTML檔案散布,並透過處理程序空心化執行來規避偵測

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10