又是行銷電子郵件服務遭到攻擊而導致客戶受害的情況!虛擬主機業者DigitalOcean的行銷電子郵件服務MailChimp帳號遭駭,而使得客戶的DigitalOcean帳號成為攻擊目標並遭到挾持。然而這並非首度因MailChimp遭到攻擊,而波及客戶的情況,今年4月,加密貨幣錢包業者Trezor的用戶因此受害,駭客透過此行銷電子郵件系統寄信,進而騙走錢包的加密貨幣。

駭客鎖定醫療保健機構發動攻擊,不時有事故傳出,而最近美國針對近期的網路釣魚攻擊提出警告,駭客假借提供記事軟體Evernote的應用程式名義,在受害電腦植入木馬程式竊密。

5年前的Office漏洞現在仍可能被積極利用。研究人員發現使用正體中文與英文的釣魚郵件攻擊,駭客利用CVE-2017-0199、CVE-2017-11882來部署惡意軟體。使得研究人員呼籲企業應落實相關的弱點修補。

【攻擊與威脅】

虛擬主機業者DigitalOcean所使用的電子郵件行銷服務MailChimp遭駭,客戶收到重置密碼的釣魚信

電子郵件行銷系統遭駭,很可能使得用戶也跟著受害。虛擬主機業者DigitalOcean於8月15日發出公告,他們在8日因電子郵件行銷系統MailChimp的帳號遭到停用,且獲報同時有使用者DigitalOcean帳號的密碼遭到竄改。DigitalOcean資安團隊得知上述兩起事故後,著手進行調查,初步發現是該公司所使用的MailChimp帳號遭駭,而使得DigitalOcean客戶的電子郵件曝露,部分DigitalOcean客戶的密碼遭到竄改。DigitalOcean已更換電子郵件行銷系統因應,並強調客戶的其他資料並未外洩。

8月10日,MailChimp才向DigitalOcean證實,因MailChimp內部工具遭到入侵,而導致DigitalOcean和其他MailChimp用戶的帳號遭到未經授權存取。MailChimp向資安新聞網站Bleeping Computer透露,約有214個MailChimp用戶帳號遭駭。

駭客架設冒牌的Evernote應用程式網站,對醫療保健組織發動網釣攻擊

美國衛生及公共服務部(HHS)於8月10日提出警告,駭客寄送釣魚郵件,並架設冒牌的記事本軟體Evernote網站進行攻擊,鎖定當地的醫療保健機構員工而來。一旦收信人開啟郵件裡的URL,將會被引導到上述的惡意網站,並於受害電腦下載、植入JavaScript木馬程式,駭客將其用於竊取機密。該單位表示,駭客的目的很可能要進行商業郵件詐騙(BEC)。他們呼籲醫療機構要提高警覺,並加強員工的資安意識。

英國自來水業者遭到勒索軟體Clop攻擊,但駭客疑似一度弄錯受害的對象

歐洲最近幾週面臨缺水的窘境,若是駭客還針對水公司發動攻擊,很可能使得水資源的供應變得更加困難。根據資安新聞網站Bleeping Computer的報導,英國自來水公司South Staffordshire Water於8月15日公告遭到網路攻擊,導致IT網路中斷,但強調供水一切正常。

隔日另一家水資源公司Thames Water也傳出遭到攻擊,勒索軟體Clop宣稱是他們所為,並能操控該公司的SCADA系統,並竊得5 TB資料,但遭到否認。而這兩起事件似乎有所關連,因為根據駭客公布的部分資料,這些資料很可能來自英國自來水公司South Staff Water。Clop於17日聲稱他們攻擊的目標其實是South Staff Water。

惡意程式SmokeLoader利用5年前Office漏洞入侵受害電腦

許多人會關注零時差漏洞的修補與相關攻擊行動,但公布多年的漏洞,若是沒有得到處理,還是有可能成為駭客攻擊的對象。資安業者Fortinet揭露惡意軟體SmokeLoader近期的攻擊行動,駭客以採購訂單為幌子發送釣魚郵件,研究人員看到郵件被送到臺灣大型電信業者代管的電子郵件信箱,內容使用了正體中文或英文書寫,且簽名檔具備電話、傳真、等聯絡方式,此信件帶有名為Purchase Order FG-20220629.xlsx的附件。

許多人會關注零時差漏洞的修補與相關攻擊行動,但公布多年的漏洞,若是沒有得到處理,還是有可能成為駭客攻擊的對象。資安業者Fortinet揭露惡意軟體SmokeLoader近期的攻擊行動,駭客以採購訂單為幌子發送釣魚郵件,研究人員看到郵件被送到臺灣大型電信業者代管的電子郵件信箱,內容使用了正體中文或英文書寫,且簽名檔具備電話、傳真、等聯絡方式,此信件帶有名為Purchase Order FG-20220629.xlsx的附件。

一旦收信人開啟附件,攻擊者就會利用CVE-2017-0199、CVE-2017-11882等Office漏洞,在受害電腦部署SmokeLoader並用來下載木馬程式zgRAT。研究人員認為,這些漏洞公布長達5年,但至今仍被駭客積極利用,顯然很多電腦可能沒有修補相關弱點,而讓攻擊者有機可趁。

駭客組織APT-C-35鎖定巴基斯坦政府部門,透過RTF檔案發動網釣攻擊

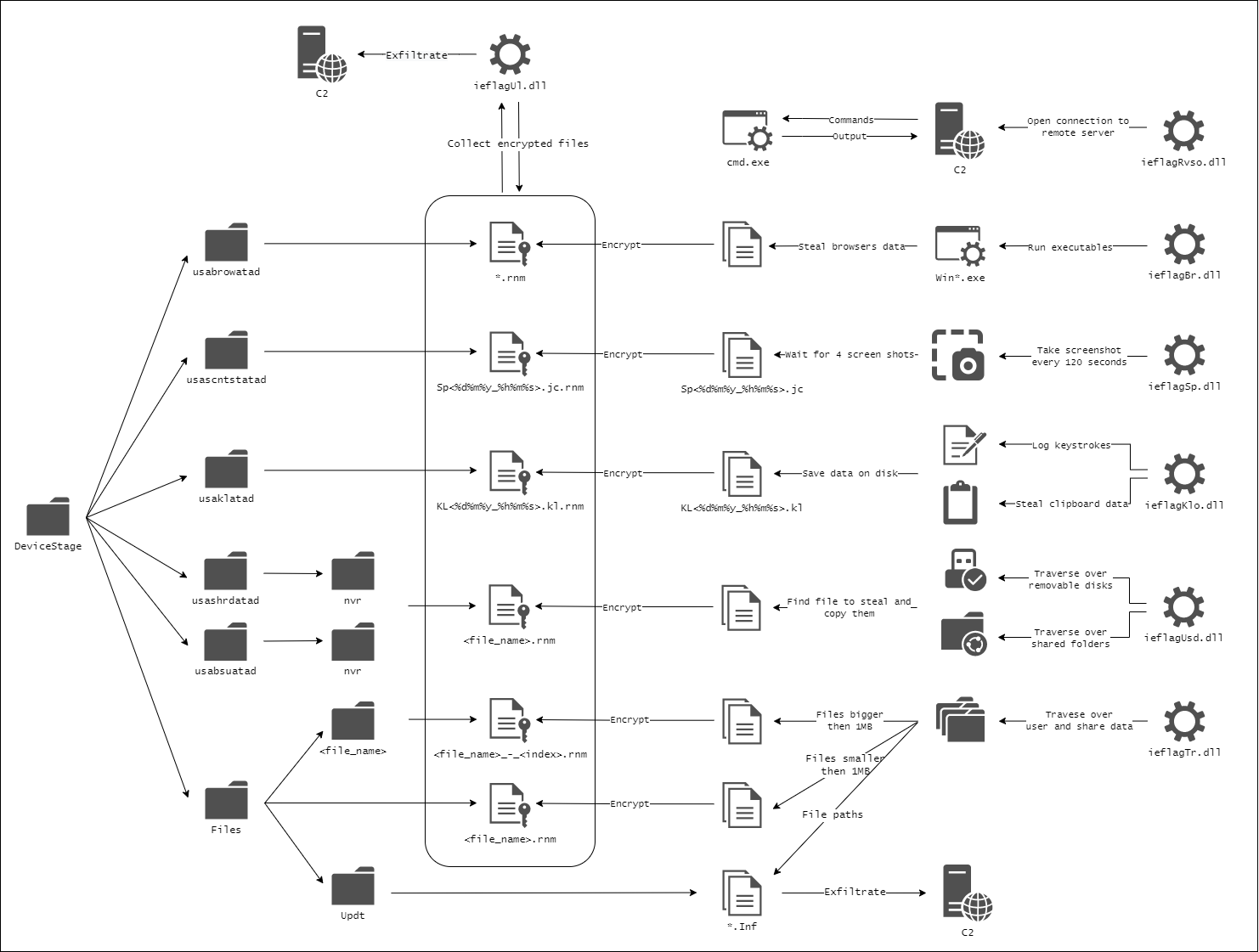

資安業者Morphisec揭露近期駭客組織APT-C-35(亦稱Donot Team)的攻擊行動,該組織鎖定巴基斯坦國防部等政府部門,發送內含RTF檔案的釣魚郵件進行攻擊。一旦收信人開啟附件並啟用巨集,電腦就有可能被植入惡意程式。

資安業者Morphisec揭露近期駭客組織APT-C-35(亦稱Donot Team)的攻擊行動,該組織鎖定巴基斯坦國防部等政府部門,發送內含RTF檔案的釣魚郵件進行攻擊。一旦收信人開啟附件並啟用巨集,電腦就有可能被植入惡意程式。

當受害者開啟附件後,此RTF檔案就會下載帶有惡意巨集的Office檔案並執行,接著濫用Windows的API植入Shell Code,檢查受害電腦安裝的防毒軟體並下載對應工具來規避偵測,進而部署惡意軟體竊取機密,並回傳到C2。此惡意軟體能側錄鍵盤輸入的內容、執行螢幕截圖,以及竊取外接式裝置的檔案、瀏覽器資料等。

惡意Python套件鎖定電玩絕對武力的伺服器,發動DDoS攻擊

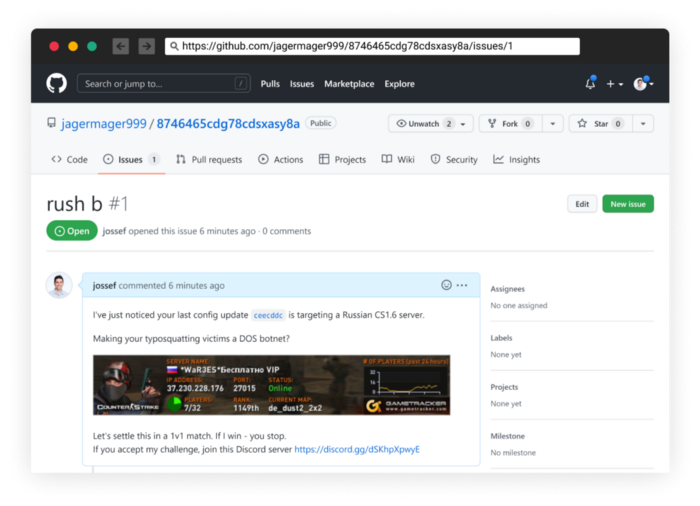

資安業者Checkmarx在8月13日發現,有人上傳了十幾個惡意PyPI套件,起初主要是散布惡意軟體,但事隔一天,研究人員看到攻擊者有了新的動作,針對電玩遊戲絕對武力(Counter-Strike)1.6版的俄羅斯伺服器,發動DDoS攻擊。

資安業者Checkmarx在8月13日發現,有人上傳了十幾個惡意PyPI套件,起初主要是散布惡意軟體,但事隔一天,研究人員看到攻擊者有了新的動作,針對電玩遊戲絕對武力(Counter-Strike)1.6版的俄羅斯伺服器,發動DDoS攻擊。

值得一提的是,駭客利用誤植套件名稱(Typosquatting)的方式,假冒熱門套件,讓受害者不易察覺,如:他們製作inda惡意套件,就是模仿每月有2.2億次下載的「idna」(將d和n順序對調)。

再者,駭客在惡意程式產生與C2連線的DGA網域過程中,也濫用GitHub存放檔案的網域──先是從特定TXT檔案取得相關資料,若是嘗試存取3次仍無法建立連線,則接續由另一組GitHub帳號進行測試。但研究人員指出,駭客濫用的GitHub使用者ID目前都沒有人使用。

【其他資安新聞】

醫療保健業者Behavioral Health Group去年底遭到網路攻擊,近20萬人資料外洩

勒索軟體駭客透過RenBridge平臺洗錢,3年隱匿5.4億美元加密貨幣流向

繼立院國民黨團向政府喊話應進行「金融漢光演習」,民眾黨團也呼籲政府應進行金融戰爭的兵棋推演

近期資安日報

【2022年8月16日】 2,300萬AT&T用戶資料流入暗網、俄羅斯駭客聲稱竊得美國航太製造商洛克希德·馬丁員工個資

【2022年8月15日】 中國駭客APT27利用即時通訊軟體MiMi發動攻擊、Realtek eCos SDK漏洞波及多個廠牌連網設備

熱門新聞

2026-02-16

2026-02-13

2026-02-16

2026-02-16