卡巴斯基

資安業者卡巴斯基(Kaspersky)近日揭露了北韓駭客集團Kimsuky的攻擊途徑,顯示此一專門鎖定南韓實體的駭客組織會再三確認受害者身分之後,才會進一步部署惡意程式。

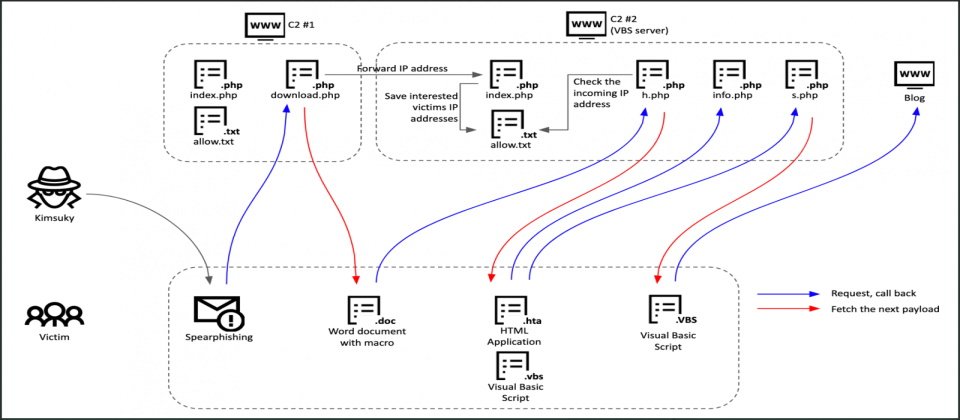

Kimsuky主要透過魚叉式網釣攻擊感染受害者,以各種與南韓地緣政治有關的主題寄送電子郵件,來吸引使用者開啟嵌入了惡意巨集的Word檔案,當受害者點選連結之後,它就會連至駭客所設置的第一階段C&C伺服器,並以受害者的電子郵件位址作為參數。

首個C&C伺服器會先確認該參數是否屬於目標攻擊對象,之後才會遞送惡意文件,而第一階段的腳本程式則會把受害者的IP位址傳送給下一個階段的C&C伺服器。在受害者開啟惡意文件之後,便會連結至第二階段的C&C伺服器,在此該伺服器會再度檢查受害者的IP位址是否屬於同一名受害者,以決定是否持續展開攻擊。

卡巴斯基是在今年初發現了Kimsuky的新一波攻擊,此一行動的攻擊目標為與政治及外交有關的南韓實體,再加上政治人物、外交官、記者、教授與脫北者。卡巴斯基並公布了可能為Kimsuky攻擊目標的受害者名單。

Kimsuky在驗證完受害者身分,於最後階段所送出的惡意程式為一Windows執行檔,它是資料竊取程式,可取得受害者的文件列表、鍵盤紀錄或是存放於瀏覽器中的各式登入憑證。

另一資安業者Volexity上個月也發現Kimsuky的惡意行為,指出該集團會在受害者的瀏覽器上安裝惡意擴充程式Sharpext,在受害者透過瀏覽器查看郵件內容時,也能跟著記錄及竊取郵件資料。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10