一個月前,思科公布他們遭到勒索軟體駭客閰羅王入侵的事故,而現在該公司進一步指出,對方竊得的資料已經在暗網公開,但強調不會對營運造成影響。然而駭客聲稱取得了大量機密資料,雙方各執一詞。

今年針對蘋果裝置的零時差漏洞攻擊不時傳出,且部分可能還同時影響行動裝置與電腦。蘋果在9月12日修補了CVE-2022-32917,而這已是他們今年修補的第8個零時差漏洞。

阿爾巴尼亞因伊朗駭客癱瘓其公共設施而宣布與伊朗斷交,但事隔數日,阿爾巴尼亞傳出再度遭到相同駭客組織襲擊,使得此起事故的後續發展引起外界關注。

【攻擊與威脅】

思科證實勒索軟體駭客閰羅王竊得內部資料並外洩

思科遭到勒索軟體駭客組織閰羅王(Yanluowang)入侵事故有新發展,9月11日,該公司表示駭客已將竊得的資料發布到暗網,但強調這些外洩的檔案不會對業務造成影響。

而對於思科的說法,駭客似乎不以為然──他們向資安新聞網站Bleeping Computer表示,該組織總共竊得了55 GB資料,內有數千個檔案,包含了機密文件、產品設計圖,以及原始碼。但針對駭客宣稱取得的資料內容,思科予以否認。

阿爾巴尼亞傳出再度遭到伊朗駭客攻擊

上週阿爾巴尼亞宣布與伊朗斷交,起因是伊朗駭客在7月大肆發動網路攻擊,癱瘓阿爾巴尼亞的政府機關與公共設施,但伊朗駭客並未就此停手。阿爾巴尼亞內政部指出,該國國家警察的電腦系統於9月9日遭到攻擊,根據初步調查的結果,攻擊者的身分就是在7月發動攻擊的駭客。阿爾巴尼亞當局為了避免此起事故的受害範圍擴大,已經關閉港口、機場,以及邊境管制站的電腦系統。對此,伊朗否認上述指控,認為阿爾巴尼亞的說法毫無根據。

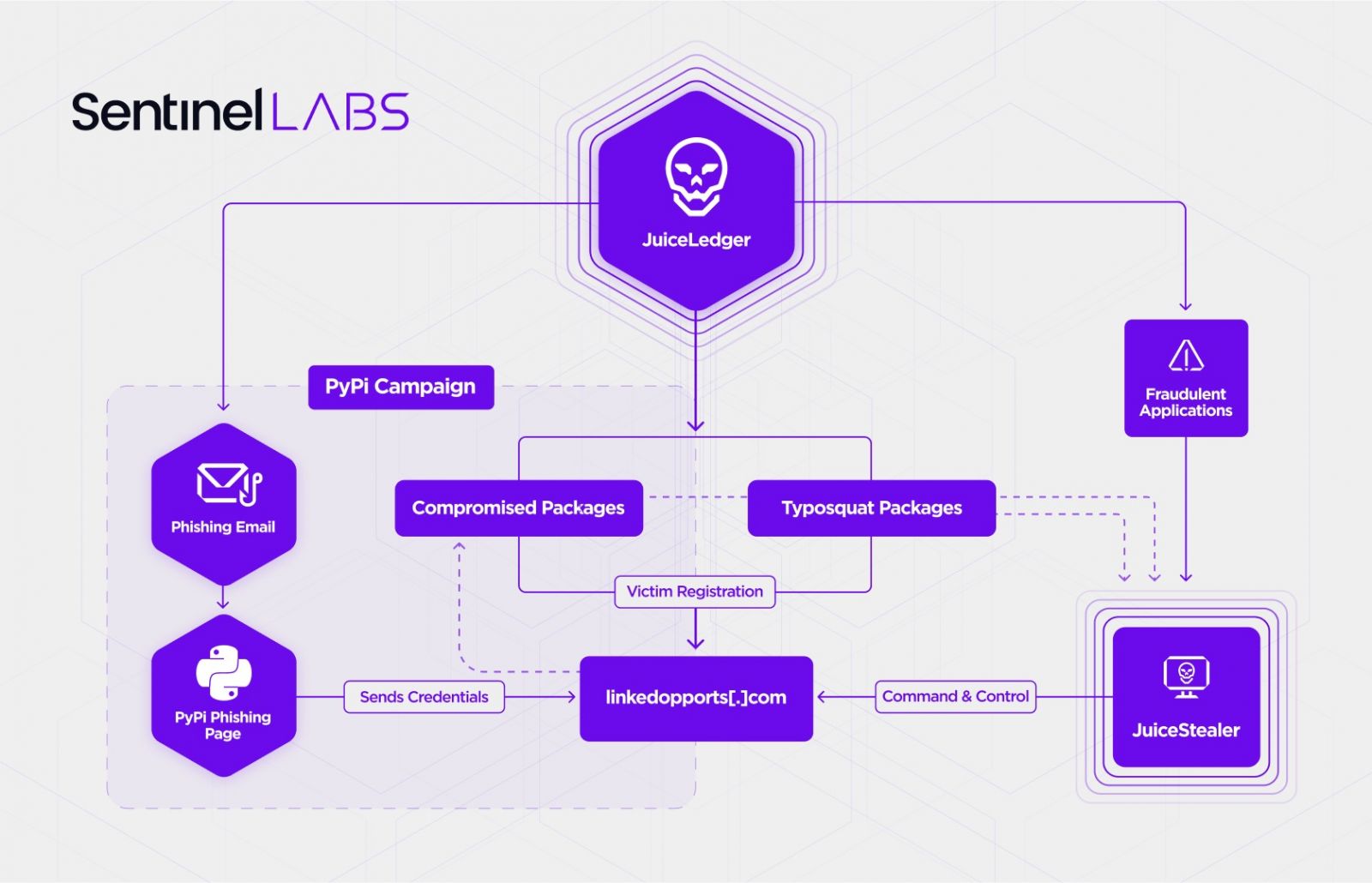

駭客鎖定PyPI套件開發者發動網釣攻擊,意圖在套件用戶電腦植入竊密軟體JuiceStealer

資安業者SentinelOne與Checkmarx聯手,調查駭客組織JuiceLedger的攻擊行動,該組織自今年初,開始以冒牌的Python安裝程式散布竊密軟體JuiceStealer,但從8月開始,這些駭客改變了手法,他們鎖定PyPI套件的開發者發動網釣攻擊,研究人員確認至少有兩個熱門套件(下載次數皆超過70萬次)被植入惡意軟體JuiceStealer,並研判可能有數百個套件受到誤植域名(Typosquatting)攻擊。

資安業者SentinelOne與Checkmarx聯手,調查駭客組織JuiceLedger的攻擊行動,該組織自今年初,開始以冒牌的Python安裝程式散布竊密軟體JuiceStealer,但從8月開始,這些駭客改變了手法,他們鎖定PyPI套件的開發者發動網釣攻擊,研究人員確認至少有兩個熱門套件(下載次數皆超過70萬次)被植入惡意軟體JuiceStealer,並研判可能有數百個套件受到誤植域名(Typosquatting)攻擊。

PyPI獲報後積極清查可能遭到惡意軟體入侵的套件,並呼籲套件維護者使用雙因素驗證。

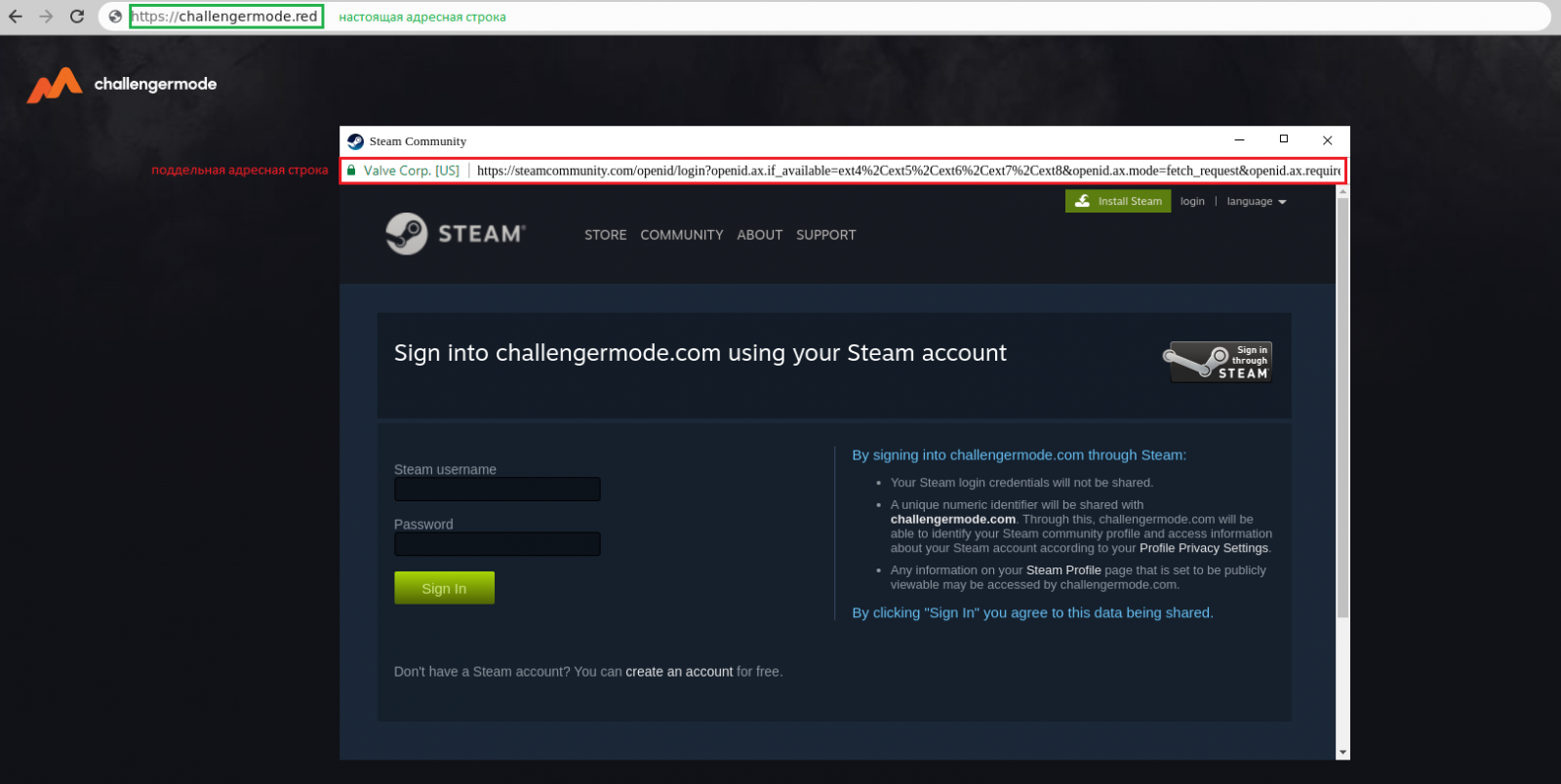

小心彈出式登入視窗也有假的!駭客透過假瀏覽器彈出式視窗的攻擊手法竊取Steam帳號

資安人員mr.d0x在今年3月揭露一種新的網釣手法,駭客在網釣網站裡,偽造Steam、微軟、Google等服務的假彈出式登入網頁,而這樣的手法已經出現實際的攻擊行動。

資安人員mr.d0x在今年3月揭露一種新的網釣手法,駭客在網釣網站裡,偽造Steam、微軟、Google等服務的假彈出式登入網頁,而這樣的手法已經出現實際的攻擊行動。

資安業者Group-IB近期觀察到針對Steam玩家的攻擊行動,駭客以邀請玩家加入英雄聯盟、絕對武力(CS)、Dota 2、PUBG等遊戲隊伍的名義,引誘他們瀏覽以電玩競賽為幌子的釣魚網站,並要求玩家輸入帳密,進而挾持他們的Steam帳號,一旦玩家照著這些指示去做,帳號就會遭到駭客控制。

研究人員指出,這些駭客的冒牌Steam登入畫面看似以彈出式視窗顯示,且具有合法的SSL憑證,但實際上,這個「視窗」是網釣網頁裡的物件。此外,駭客的登入網頁支援27種語言,還會要求玩家輸入雙因素驗證資料。研究人員將這樣的手法命名為Browser-in-the-Browser(BitB),並呼籲Steam玩家要提高警覺,切勿直接從他人提供的URL上提供相關帳密資料,而這類手法也可以透過嘗試調整彈出式視窗的位置、大小來識破。

勒索軟體Lorenz透過IP電話系統入侵受害組織

6月有研究人員發現Mitel MiVoice網路電話系統的重大漏洞CVE-2022-29499,被用於勒索軟體攻擊行動,近期又有駭客組織利用相同的漏洞發動攻擊。

資安業者Arctic Wolf指出,勒索軟體駭客Lorenz利用CVE-2022-29499來入侵受害組織,然後等待接近一個月的時間,才進行後續的攻擊行動。駭客使用勒索軟體Lorenz加密VMware ESXi虛擬化平臺,也濫用BitLocker加密Windows電腦,並透過檔案傳輸軟體FileZilla將竊得的資料送到外部。研究人員指出,過程中這些駭客運用了寄生攻擊(LOLBins)手法,並利用零時差漏洞來逃避偵測,他們呼籲企業要重視VoIP等連網系統的安全。

【漏洞與修補】

蘋果修補iOS與macOS零時差漏洞CVE-2022-32917

9月12日,蘋果發布了iOS 15.7、iPadOS 15.7、macOS Monterey 12.6、macOS Big Sur 11.7,當中修補了零時差漏洞CVE-2022-32917,此漏洞可允許駭客以作業系統核心的權限執行任意程式碼,且可能已被積極用於攻擊行動。此漏洞已是今年蘋果修補的第8個零時差漏洞。

WordPress外掛程式BackupBuddy存在零時差漏洞,駭客已發動近5百萬次攻擊

資安業者Wordfence指出,他們發現有人自8月26日開始,鎖定部署BackupBuddy外掛程式的WordPress網站發動攻擊,目標是上述外掛程式的漏洞CVE-2022-31474,駭客成功入侵網站後會試圖存取網站組態檔案、密碼檔案等敏感資料,該資安業者已攔截4,948,926次漏洞利用攻擊。

前述漏洞存在於8.5.8.0至8.7.4.1的BackupBuddy,原因與本地端備份的功能有關,該漏洞允許未經身分驗證的使用者下載網站所有檔案,開發者於9月2日發布8.7.5版予以修補。研究人員指出該漏洞極為容易利用,呼籲網站管理者要儘速安裝新版外掛程式。

【資安產業動態】

歐盟網路安全規範擬將智慧裝置納入列管範圍

隨著許多家電都開始具備連網功能,這些設備的安全性也開始受到重視。根據路透社的報導,歐盟即將於9月13日提出的網路韌性法案(Cyber Resilience Act),將許多連接到網際網路的設備,如智慧冰箱、智慧電視,都納入管理範圍,並要求這些連網設備必須嚴格遵守此法案的規範,否則將會對製造商、代理商,甚至是經銷商罰款,或是產品禁止出口到歐盟國家。

此法案指出,出售連網裝置的廠商必須評估產品的資安風險,並採取適當的措施來處理,一旦發現問題,要在24小時內通報歐盟網路安全機關ENISA。若是違反此法案的相關規定,製造商、經銷商、代理商都有可能面臨最高1,500萬歐元或年營業額2.5%的罰款。

【其他資安新聞】

美國追回區塊鏈電玩Axie Infinity遭竊的3千萬美元

惡意軟體Lampion透過雲端檔案共享服務WeTransfer散布

近期資安日報

【2022年9月12日】 研究人員揭露攻擊微軟Teams的手法GIFShell、惡意軟體Bumblebee埋藏在受害電腦記憶體內運作

【2022年9月8日】 Linux惡意軟體Shikitega以多階段部署規避偵測、北韓駭客Lazarus利用MagicRAT木馬發動攻擊

【2022年9月7日】 殭屍網路MooBot鎖定D-Link路由器而來、中國指控美國國家安全局對當地大學發動大規模網路攻擊

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13