微軟本周二(9/13)釋出的9月Patch Tuesday修補了63個安全漏洞,本月只有5個重大(Critical)漏洞,但有3個已被公開的零時差漏洞,其中的CVE-2022-37969則已遭到駭客濫用。

CVE-2022-37969位於通用紀錄檔系統(Common Log File System,CLFS),是個權限擴張漏洞,根據趨勢Zero Day Initiative(ZDI)團隊的說明,這類的漏洞通常採用社交工程攻擊手法,駭客誘導使用者開啟或點選連結,即可擴張權限並接管受害者系統。

此外,儘管微軟通常不會揭露漏洞遭到攻擊的廣泛程度,但有4個不同的資安研究人員向微軟提報CVE-2022-37969漏洞,顯示該漏洞也許不只被用來進行目標式攻擊。

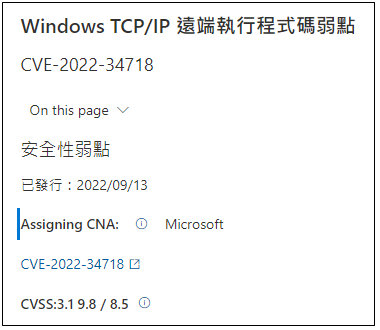

至於5個重大漏洞中,CVE-2022-34700與CVE-2022-35805存在於Microsoft Dynamics 365中,CVE-2022-34721與CVE-2022-34722存在於Windows Internet Key Exchange(IKE)中,另一個對CVE-2022-34718則藏匿於Windows TCP/IP。

Windows TCP/IP為Windows中的網路協定套組,根據微軟對CVE-2022-34718的說明,駭客只要傳送一個特製的IPv6封包至一個啟用了IPSec的Windows節點,就可能展開遠端程式攻擊。此一漏洞主要影響同時啟用IPv6與IPSec的系統。

至於存在於IKE中的兩個安全漏洞,都允許駭客藉由傳送特製的IP封包以執行遠端程式,其CVSS風險等值達9.8,但它們只影響IKEv1,並未波及IKEv2,由於Windows Server同時支援IKEv1與IKEv2,是故所有的Windows Server皆被影響。

ZDI額外提醒Microsoft Edge用戶要記得修補CVE-2022-3075,該漏洞波及所有採用Chromium的瀏覽器,包括Edge在內,Google已於9月釋出修補程式,但它並未被列在微軟的Patch Tuesday中。CVE-2022-3075源自於Mojo中的資料驗證不足,因而允許駭客執行程式,且已遭到開採。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06