Arctic Wolf Networks

安全廠商近日發現勒索軟體Lorenz利用加拿大業者Mitel的VoIP設備漏洞入侵企業網路,再運用微軟BitLocker加密工具加密企業機密資料,藉此向受害者勒索。

Lorenz至少2021年2月起已開始活動,且常在加密及外洩企業資料後,行使雙重勒索。上一季,這個勒索軟體主要以美國中小企業為攻擊對象,也有少部分中國和墨西哥受害者。

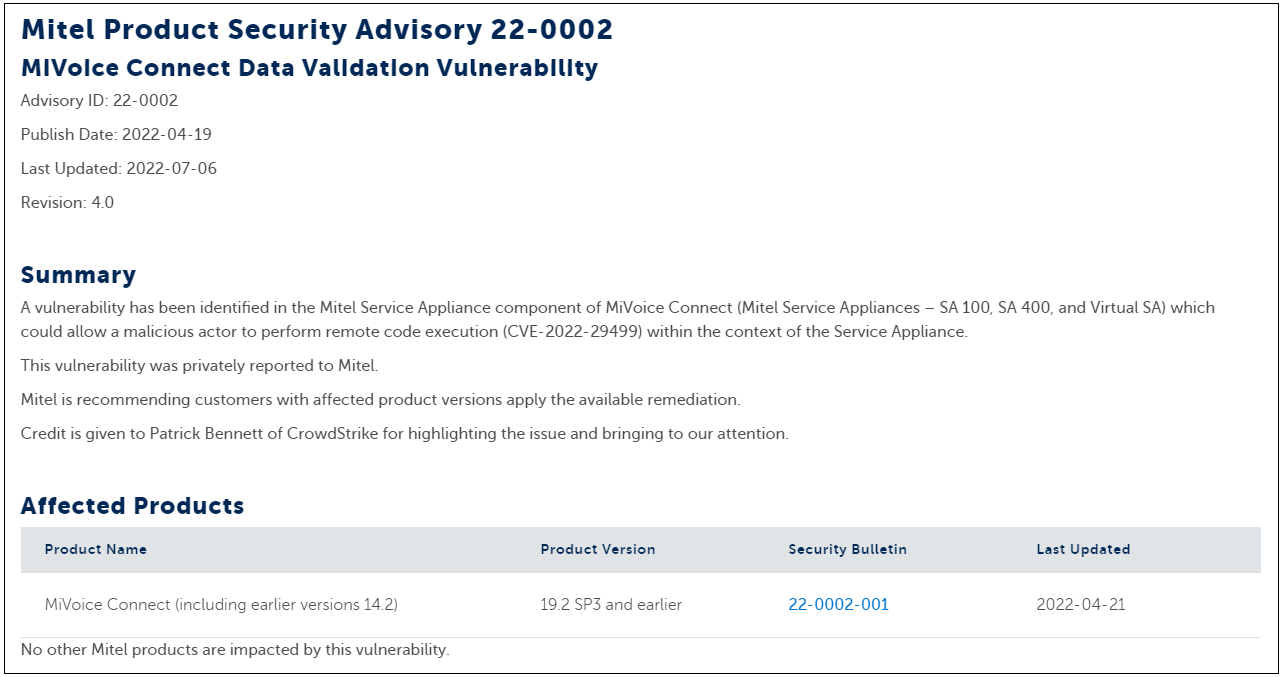

安全廠商Arctic Wolf研究人員近日發現Lorenz最新活動。駭客組織先是開採Mitel的MiVoice Connect產品的Service Appliance元件舊漏洞CVE-2022-29499,以進入企業網路。接著取得反向shell(reverse shell),並運用開源快速TCP通道程式Chisel,建立受害目標機器和攻擊主機的連線,以便下達指令,並將竊得的資料外傳。

值得一提的是,駭客並非馬上行動,而是等了將近一個月才開始接下來的行動。攻擊者設法蒐集到本地管理員及網域管理員權限的用戶帳密,以便在受害者網路中,以RDP協定橫向移動,最後來到網域控制器。

駭客在加密企業資料之前,先以管理員帳密及開源工具將企業資料傳送出去,接著,攻擊者在網域控制器上,利用微軟Bitlocker磁碟加密(BitLocker drive encryption)技術加密受害者資料。同時受害者環境下數臺VMware ESXi 主機也遭到Lorenz感染。利用雙重勒索,攻擊者可以先向受害者勒索,若後者不付贖金,則駭客會將手中的資料公諸於世,或是在地下網站兜售。

Mitel設備的CVE-2022-29499漏洞今年6月也曾遭駭客開採。這家廠商已在今年4月發布MiVoice Connect軟體19.3版修補漏洞。今年3月另一家廠商發現駭客對Mitel裝置發動可放大40億倍的DDoS流量攻擊。

研究人員指出,由於企業的重要機器,像是網域控制器和網頁伺服器已經有嚴密監控,迫使駭客轉向監控較不嚴密的設備,像是VoIP裝置或物聯網(IoT)機器,藉此駭入企業網路。

除了更新VoIP等網路周界設備軟體,Arctic Wolf研究人員也建議,不要將重要機器直接曝露在外網,並建議企業留心PowerShell的Log活動,同時避免將重要權限儲存在低階設備上,以減少被駭客取得而於網路橫向移動的風險。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06