金管會副主委邱淑貞在CYBERSEC 2022臺灣資安大會金融安全論壇致詞,特別揭示四大要點,當中指出隨著業務型態轉變,金融資安防護範圍也得跟上,金融身分安全亦是關注重點。(攝影/iThome)

兩年前,金融監督管理委員會(簡稱金管會)推出金融資安行動方案,讓原本就受高度監管的金融機關,能隨著威脅、技術的變化與發展,持續強化精進資安,並作為各金融機構檢討資安策略、管理制度及防護技術等遵循的指引,特別的是,最近一年來,國內資安推動有重大進展,因為金管會正式擴大推動資安治理,從原本僅要求金融業,如今也將要求上市櫃公司。

在昨日(22日)2022臺灣資安大會舉行的金融安全論壇上,金管會副主委邱淑貞期盼,未來,不論是否為上市櫃公司,都必須展現對資安的重視及總體資安的提升,讓大家能夠「有資安才有業務,有業務才能持續成長」,金融客戶也能得到更多保護。

隨後,金管會資訊服務處處長林裕泰也揭露金融資安行動方案推動兩來年的成果,並透露金管會日後規畫的考量,其中網路安全零信任戰略,以及金融身分驗證框架級標準的建構,將是兩大重點。

業務所及之處,資安都得跟上,金融資安整體防護有賴所有產業一起努力

對於金融科技未來的發展,在金融資安行動方案持續推動的同時,金管會副主委邱淑貞表示,在過去一兩年,因為疫情的關係,讓企業業務發展大幅發展到非面對面的型態,所有金融機構的前中後臺也大幅改變,居家上班、異地辦公的普遍施行,都讓資安也跟著重新布局考慮,不過,在這些真實而非演習的試煉之下,讓我們必須提升資安,因此,金融業的資安已隨之加強,面對未來各種環境上的變化,整體韌性的能力也不斷提升。

經歷這些真實的試煉之後,也期望將這樣的體認與實務經驗從金融業帶到各行各業,浙江是整個資安體系提升的大契機。不過,她也特別點出4個要點,盼金融業多加重視。

首先是「業務到哪裡,資安到哪裡」。這裡強調的是,隨著業務型態的發展,金融機構對資料的管理政策,同樣要嚴謹覆蓋。

她表示,金融業是高度使用資訊、數位化的產業,沒有電腦將難以查詢客戶的存款,加上現在大量App應用、雲端分析之下,客戶資料的保護都會是重要課題。除此之外,去年金管會開啟金融業跨金融機構共同使用客戶資料的大門,並提供相關指引,但共同合作的金融機構,要如何保護客戶資料,將是金融業者與資安長必須去了解的。

第二,關於客戶的身分認證機制,要有足夠的防護能力。對金融機構來說,雙因素認證要是基本防護,如果身分驗證不嚴謹,後面的交易是否為本人進行就會出現不清楚的狀況,這是很大的風險。就像近年釣魚網站威脅持續嚴峻,金融機構不僅要告訴客戶如何使用服務,對於防護這些身分被竊取的偵測,需逐步加強,才能保護客戶。舉例來說,近年證券業遭受到撞庫攻擊的威脅,就是血淋淋的教訓。

第三,從偵測、監測事件發生,到恢復正常營運,這樣的基本功,需逐步加強。過往企業資安資源配置集中在事件發生前的預防,現在逐漸配置到事前的偵測與事中的監控,我們需視資安能力與技術發展,調整資源配置。

最後,就是公私協力,各行各業一起提升,整個資安聯防才會真正發揮應有作用。邱淑貞強調,金融機構除了自身的資安防護,同時也會有賴於許多產業,這當中包含與財金資訊的連線——財金資訊本身要做好安全,還需要足夠的備援電力,以及電信業協助清洗DDoS攻擊流量,還有系統開發維護的合作委外廠商,以及跨業行銷的合作機構,因此,需要共同將資安水準提高,才會維持整體的資訊安全。

零信任、金融身分驗證有望成日後推動重點方向

對於金融資安行動方案的發展現況,金管會資訊服務處處長林裕泰表示,兩年前提出八大重點推動項目,如今有了不少成果,他透露金管會當前關注的重點議題,這些也是未來所需的新推動方向,或是需要加速應對的威脅風險。

當中有哪些是新的重點?舉例來說,在強化新興科技的資安防護面向上,除了要陸續增修訂新興金融科技資安自律規範,包括App、雲端服務、開放銀行、網路身分驗證,供應鏈風險評估,同時,他們也在持續關注攻擊樣態與事件,包括Deepfake、IoT安全等,將考量納入資安資訊規範。同時,林裕泰引用了2022 iThome CIO大調查的金融業企業資安風險圖來說明,除了普遍關注的資安威脅,也要注意新進的熱門威脅,像是以第三方為跳板的攻擊,以及在客戶端發生的資安事件,他認為,這也是與近兩年威脅現況改變有關。

而在未來推動重點的部分,林裕泰特別提到兩個層面的應用,一是零信任戰略,一是金融身分驗證。

就前者而言,兩年前,金管會就開始關注零信任戰略,近年來,不僅歐盟、美國當成網路防護的戰略,在國內,行政院也將開始推動A級機關導入,因此,現在看來時機已到,金管會也希望未來藉由政策推動,讓此方面的進展能往前跨進一步。

就後者而言,身分驗證在金融業運用廣泛,只是過去並沒有統一的驗證標準,隨著現今在不同業務有很多運用方式與變形,因此金管會正在與銀行公會討論,建立多元金融身分驗證框架級標準,他們希望不只是金融業,其他產業也能用得上。要如何進行?目前以國際標準ISO 29115的數位身分驗證等級為參照。

在強化資安演練廣度與深度方面,今年金管會的最近動向是,預計將新辦理重大資安事件桌面演練,而就目前規畫來看,不會僅止於紙上談兵,將會安排複合式的情境,考驗演練者在短時間內能否最好反應,包括做什麼事情、調度什麼樣的資源,以事件擴大時面對公關媒體的反應。

此外,其他多項演練計畫也會持續進行,包括連續多年進行的DDoS攻擊演練,而網路攻防演訓今年規模亦擴大,採聯隊方式進行,讓更多金融機構可以共同參與,強化基本應變能力。

今年還有一項新嘗試,那就是入侵與攻擊模擬演練,差異是參考鎖定金融業攻擊的APT組織手法製作演練劇本。其實目前已有一些金融機構會自行召開這樣的演練,但金管會也藉由這樣的推動,要讓更多業者參與。

需重視第三方供應商風險監控,並鼓勵金融機構取得國際持續營運管理標準ISO 22301

在落實災害應變復原運作機制方面,林裕泰提到一個新面向,主要是參考歐盟今年5月發布數位營運韌性法案(Digital Operational Resilience Act,DORA),當中強調隨著整個數位轉型或是金融發展樣態發展,特別需要注意第三方供應商風險監控,因此,林裕泰強調,整個韌性的模擬演練,未來也必須要把供應商放到整體金融服務環境裡面來考量。

此外,自2020到2022年以來,金管會推動金融資安治理成熟度評估,從銀行業、保險業推動到證券業,除了希望金融業瞭解,最基礎的成熟度層級只是最基本的要求,更期待業者能帶頭拉高成熟度等級,促進彼此激勵。不過,成熟度評估雖然是很好的方式,但要證明資安做得有效,取得國際標準還是較有效的溝通方式,較特別的是,他們現在鼓勵金融機構取得國際持續營運管理標準ISO 22301認證,根據金管會在2022年6月統計,其實目前國內已有不少業者採取行動,包括10家銀行業、5家證券業與5家保險業,已經通過驗證。

至於ISO 27001驗證的要求,已經算是基本,目前金融業者通過數量相當多,計有32家銀行業、38家保險業,以及25家證券業。

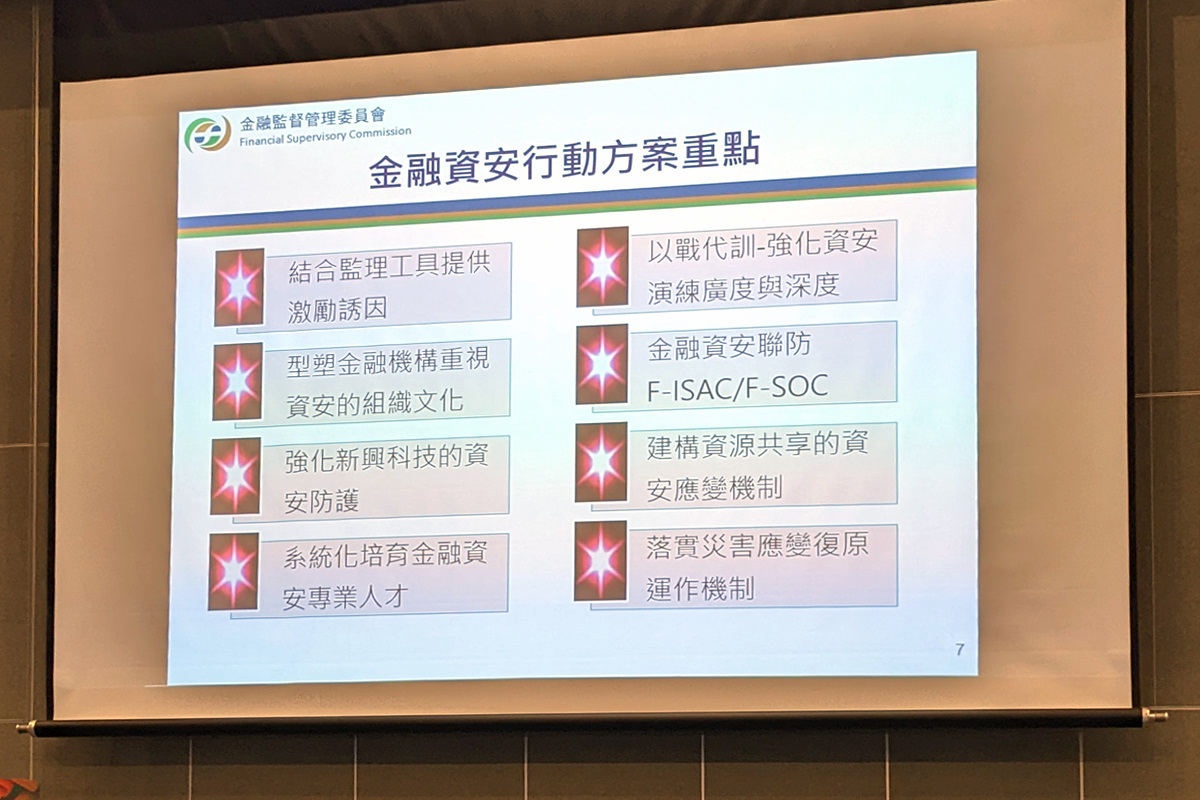

隨著2020年8月金融資安行動方案推動以來,當時已公布將聚焦於8大重點:包括:(一)結合監理工具提供鼓勵誘因,(二)型塑金融機構重視資安的組織文化,(三)強化新興科技的資安防護,(四)系統化培育金融資安專業人才,(五)以戰代訓-強化資安演練廣度與深度,(六)金融資安聯防 F-ISAC/F-SOC,(七)建構資源共享的資安應變機制,(八)落實災害應變復原運作機制。如今兩年施行下來,已有多項成果。

在強化新興科技的資安防護面向,金管會資訊服務處處長林裕泰表示,目前正關注兩大推動重點,零信任戰略是其一,國際間已有美國、歐盟等國家政府推動規畫,就現在來看已經可行,未來也希望藉由政策推動這方面的發展。

在零信任之外,金管會日後另一重點是要推動多元金融身分驗證框架及標準,金管會與銀行公會正持續討論,參照國際標準ISO 29115,建立多元框架,希望不只適用於金融業,跨產業也能運用。

已有73家金融業設副總級資安長,加入F-SOC成員至今年9月已有40家

在型塑金融機構重視資安的組織文化方面,目前的成果顯著。例如,之前要求金控設副總層級資安長,後續擴大要求本國銀行、純網銀,以及一定規模的保險與證券期貨,都要設置資安長,目的就是讓資安長能夠由上而下調動各種資源,來支持組織資安的發展。目前而言,計有40家銀行、11家保險公司,以及22家券商設置副總層級資安長:另外,金管會也鼓勵金融業遴聘具資安背景的董事、顧問,或設置資安諮詢小組,相當多金融業都有行動,目前也已有58家金融機構這麼做。

不僅如此,要求設置資安長、資安主管與專責單位的要求,今年也從只針對金融機關,擴大到上市櫃公司,金管會將要求不同級別公司,逐步在三年內實施。林裕泰指出,在祭出這項法令後,民間也因此出現了資安主管聯盟、資安長聯誼會等,促進跨業資安長交流,這是金管會所樂見的現象,也希望讓金融業資安長能進行更深化的交流,以及討論金融資安政策。

此外,在資安聯防F-ISAC/F-SOC方面,F-ISAC會員已逼近400家。過去大家擔心加入會員只是單方面接收情資,聯防效果可能不顯著,然而,現在已有許多會員分享情資,例如,在今年1到8月間,就有90筆情資是來自會員的分享,各類型情資現在也都有會有來自會員的分享,類型包含:釣魚郵件情資、偽冒我國金融機構寄送釣魚情資、偽冒我國金融機構網站或App、可疑IP位址、勒索軟體、大量異常連線、疑似資料外洩、國際事件情、漏洞情資。

為了促進會員分享威脅情資,金管會今年建構了情資管理分析的平臺,並隨著7月發布的情資分享辦法出爐,從雜湊值、IP位址、網域名稱、網路/主機產物(HTTP Header或Mail Header分析資訊、攻擊者於主機留下特定字串或值),一直到攻擊工具,以及攻擊手法TTP,定義出情資影響力,期望提升情資分享動能,讓會員分享速度可以再提升。

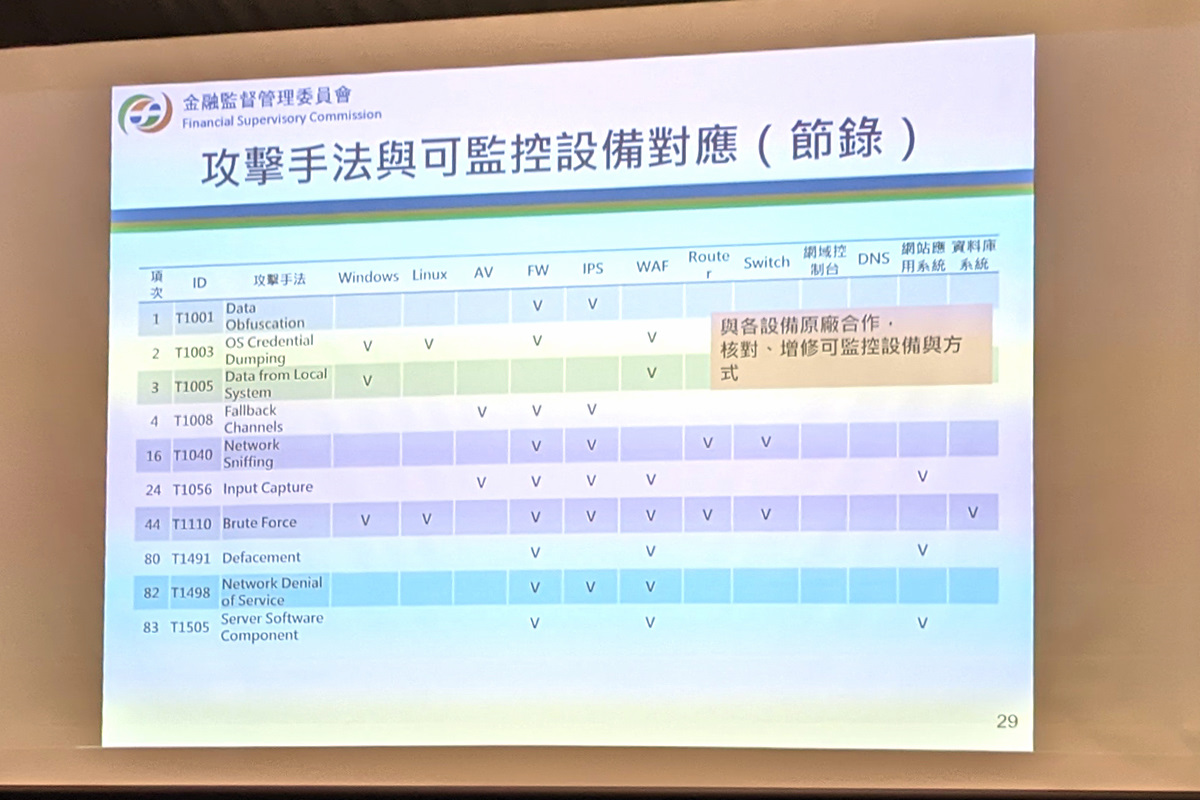

另外,關於F-ISAC建置的二線F-SOC,截至2022年9月為止,已有40家金融機構加入,而且,近年他們也嘗試將MITRE ATT&CK技術手法,以及資安部署的可偵測面向,進行相互對照,也就是將攻擊手法與可監控設備對應,目的是希望讓SOC能有效運作,因為很多惡意行為之所以沒被偵測,很可能是資安設備沒有做到正確的處理方式,或是資安事件分析的平臺缺乏適當的規則而導致,而有了對照表的參考,將能更快找出應該調整的部分。

為了讓資安聯防達到更好效果,最近一年多來,在F-ISAC的規畫下,也嘗試將MITRE ATT&CK技術手法對應到可監控設備,其目的是希望讓SOC能夠更有效去運作。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09