有人假冒是財星500大企業的資安長,並設置LinkedIn帳號,且他們的經歷看起來相當完整而難辨真假,甚至使用者想要透過Google搜尋確認,有機會先看到假資安長的帳號。由於攻擊者很有可能利用這種帳號進行詐騙,大家關注資安長動態時要提高警覺。

我們之前曾報導不少離職員工造成的資安事故,而最近美國司法部起訴的案件也是類似狀況,有IT人員離職後,利用尚未註銷的權限入侵前東家,再度突顯企業若未收回離職員工權限,恐釀大禍。

Dell去年修補存在漏洞的驅動程式,如今被實際用於攻擊行動──駭客自行攜帶存在漏洞的驅動程式(BYOVD),而能夠在受害電腦提升權限並停用防毒軟體。

【攻擊與威脅】

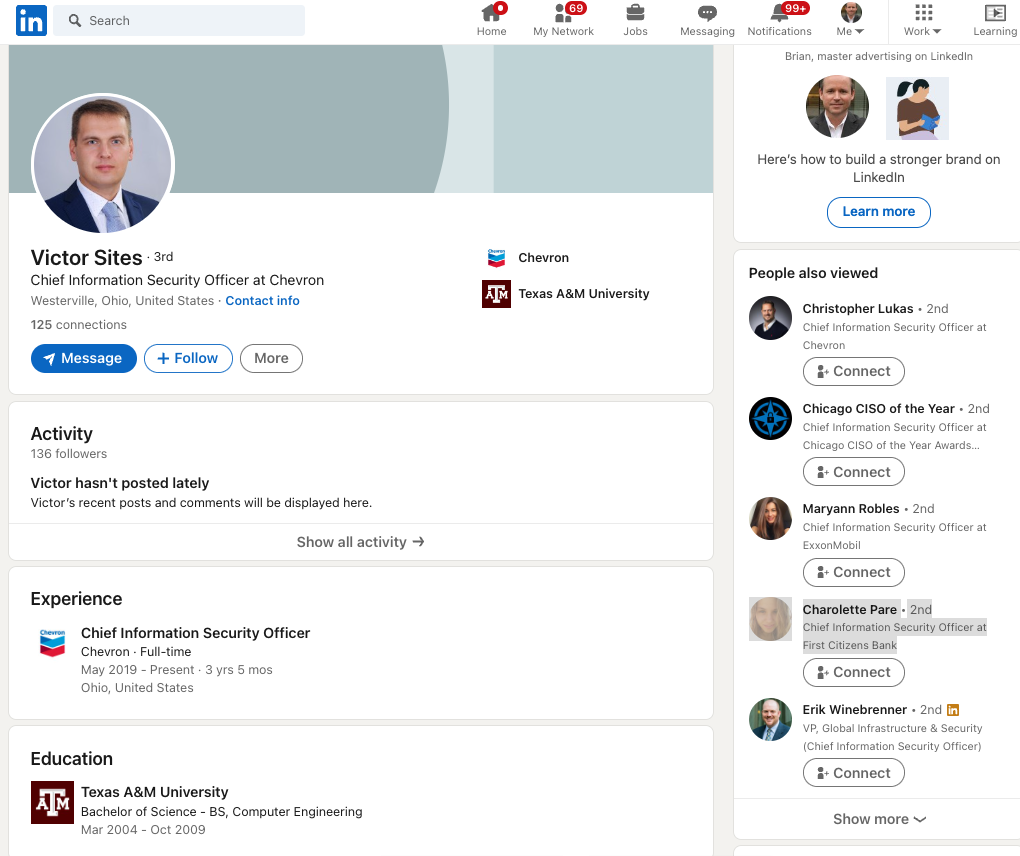

有人在LinkedIn上自稱是財星500大企業的資安長,企圖誤導關注相關動態的人士

資安新聞網站Kerbs On Security指出,他們在職場社群網站LinkedIn上發現,有人建置幾可亂真的帳號,並聲稱自己是財星500大企業的資安長,且影響Google搜尋引擎的搜尋結果。

資安新聞網站Kerbs On Security指出,他們在職場社群網站LinkedIn上發現,有人建置幾可亂真的帳號,並聲稱自己是財星500大企業的資安長,且影響Google搜尋引擎的搜尋結果。

該網站舉出的其中一個例子,是自稱是跨國能源集團Chevron資安長的Victor Sites,此人在LinkedIn上有完整的學經歷,並表示自己自2019年就擔任資安長一職至今。再者,使用者若是透過Google搜尋,就有可能先看到Victor Sites,而非Chevron真正的資安長Christopher Lukas。

關於建立這種冒牌資安長LinkedIn的人士,其身分與這麼做的目的,目前不得而知,Krebs On Security站長Brian Krebs認為,有可能與資安業者Mandiant向彭博社透露的北韓駭客攻擊行動有關──這些駭客不斷複製LinkedIn與Indeed上高階主管的履歷與個人資料,目的是謀取加密貨幣公司的工作。

離職員工權限沒有註銷惹禍!為了要公司以高薪重新僱用,前IT系統管理員癱瘓網站及電子郵件運作

美國司法部指出,居住於夏威夷檀香山市的40歲男子Casey K. Umetsu,曾於一家金融公司擔任資訊技術專業人員,負責管理該公司網路,但在離職後,他存取前公司用來管理網域的網站,並將網路與電子郵件的流量引導到與該公司無關的電腦上,導致前公司網站無法上線、員工亦無法接收電子郵件。Casey K. Umetsu坦承犯行,並表示這麼做的原因,就是希望前公司能重新以較高的薪水僱用他。

此人罪名是破壞前僱主的網路系統。美國司法部預計明年1月19日正式宣判,Casey K. Umetsu將面臨最高10年監禁、最高25萬美元罰款。雖然該名前員工的行為不當,但這家金融公司的資安管理顯然也需要重新檢視,因為員工所持有的存取權限,應該在離職當下就要註銷。

北韓駭客Lazarus濫用Dell驅動程式散布惡意程式

Dell於去年5月修補驅動程式漏洞CVE-2021-21551,此漏洞讓駭客可「自行攜帶存在漏洞的驅動程式發動攻擊(Bring Your Own Vulnerable Driver,BYOVD)」,如今存在漏洞的驅動程式實際被用於攻擊行動。資安業者ESET揭露北韓駭客Lazarus於去年秋季發動的釣魚郵件攻擊,駭客鎖定荷蘭的航空公司,以及一名比利時政治記者,以Amazon職缺的名義寄送釣魚郵件。

但值得留意的是,一旦收信人上鉤後,駭客就會利用存在前述漏洞的Dell驅動程式,在受害電腦部署FudModule的Rootkit程式來進行BYOVD攻擊,進而停用受害電腦上的各式資安系統。

駭客組織Witchetty鎖定中東政府,將惡意軟體埋藏在圖片並存放於檔案共享服務,以規避偵測

賽門鐵克揭露駭客組織Witchetty(亦稱LookFrog)於今年2月至9月,鎖定2個中東國家的政府單位,以及非洲國家的證券交易所發動攻擊,駭客利用ProxyShell、ProxyLogon等Exchange漏洞,入侵受害組織曝露於網際網路的Exchange伺服器,植入Web Shell並在網路環境橫向移動,最終在電腦安裝後門程式Backdoor.Stegmap。

研究人員指出,駭客近期隱藏惡意軟體的手法,是將其埋入Windows圖案的BMP圖檔,並以XOR演算法混淆,此圖檔亦存放於GitHub規避資安系統偵測。此外,該後門程式與駭客通訊的方式相當少見,駭客透過已遭駭的電腦充當C2中繼站,但為何駭客要這麼做?研究人員沒有進一步說明。

香格里拉飯店集團旗下臺灣、香港、新加坡等8家飯店客戶資料外洩,亞洲安全會議與會者名單恐受波及

飯店資料外洩有可能會波及跨國大型會議!根據資安新聞網站SecuriyWeek的報導,香格里拉飯店集團(Shangri-La Hotel Group)於9月30日證實,旗下8家飯店的客戶資料,於今年的5月至7月,遭到非法存取,駭客繞過了該集團的資安防護系統得逞,該公司直到7月因資訊系統異常才察覺。這些遭到入侵的飯店位於臺灣、香港、新加坡、泰國、日本。根據南華早報的報導,香港總公司向政府通報,當地3家資料外洩的飯店就有29萬名住客受到影響。

另一方面,由於亞洲安全會議「香格里拉會談(Shangri-La Dialogue)」於6月10日至12日於新加坡香格里拉飯店舉行,美國、中國的國防部長都出席,與會人士個資是否也受到這起事件波及?根據新加坡媒體海峽時報的報導,國際戰略研究所(IISS)發言人表示,該會議有關的資料都存放於專屬的伺服器上,而沒有受到資料外洩影響。

美國洛杉磯學區LAUSD遭到勒索軟體攻擊,駭客將部分學生資料外洩

美國洛杉磯學區(LAUSD)遭勒索軟體Vice Society攻擊,這起事故最近有了後續。根據資安新聞網站Bleeping Computer的報導,駭客於10月2日早上公布部分從LAUSD竊得的資料,此事隨後得到證實,原因很可能是LAUSD於9月30日宣布不會向駭客支付贖金。駭客向該新聞網站聲稱,他們總共竊得500 GB資料。根據新聞媒體NBC的研究人員檢視駭客公布的資料,內容包含了學生心理評估資料、教師聘書、法律文件等。

美國洛杉磯學區(LAUSD)遭勒索軟體Vice Society攻擊,這起事故最近有了後續。根據資安新聞網站Bleeping Computer的報導,駭客於10月2日早上公布部分從LAUSD竊得的資料,此事隨後得到證實,原因很可能是LAUSD於9月30日宣布不會向駭客支付贖金。駭客向該新聞網站聲稱,他們總共竊得500 GB資料。根據新聞媒體NBC的研究人員檢視駭客公布的資料,內容包含了學生心理評估資料、教師聘書、法律文件等。

【漏洞與修補】

思科修補網路系統軟體的高風險漏洞

9月28日,思科針對網路系統軟體IOS與IOS XE發布半年度例行更新,總共修補12個漏洞,其中有10個的危險程度達到了高風險等級。其中,有6個漏洞的CVSS風險評分為8.6分,共通點為都能導致服務阻斷(DoS),使得攻擊者可透過發送惡意CIP封包、偽造的DNS封包、惡意DHCP訊息等,影響AP裝置Catalyst 9100、無線控制器Catalyst 9800、網路交換器Catalyst 9000等。

【其他資安新聞】

惡意軟體SolarMarker假冒瀏覽器更新名義散布,過程中濫用存在弱點的網站代管惡意程式

近期資安日報

【2022年9月30日】 微軟Exchange伺服器又有零時差漏洞已被駭客鎖定、基於LNK散布惡意軟體的形式日益升溫

【2022年9月29日】 駭客假借政府機關名義散布Cobalt Strike、美國商業媒體Fast Company遭駭而推送種族仇恨訊息

【2022年9月28日】 中國駭客APT41透過CHM檔案散布竊密軟體、北韓駭客Lazarus宣稱提供Crypto職缺散布惡意軟體

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10