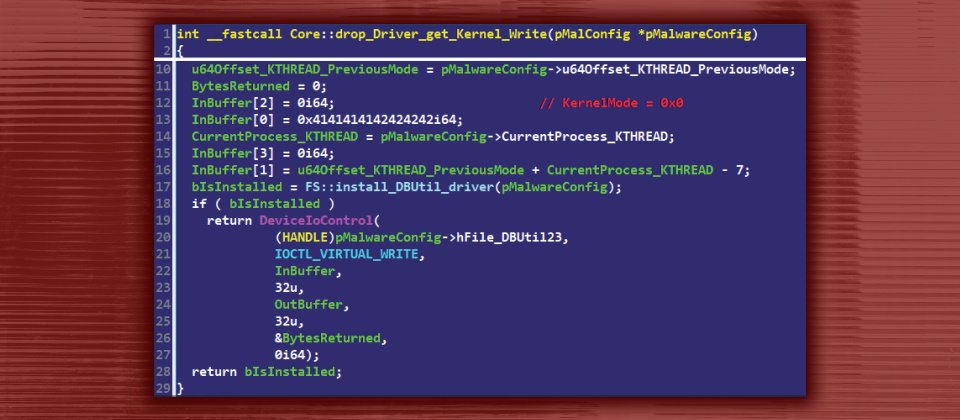

ESET研究人員指出,經由Dell驅動程式漏洞CVE-2021-21551,駭客在用戶電腦中下載了一款使用者模式(user-mode)模組,而得以讀寫Windows核心記憶體,然後再利用核心記憶體寫入的權利,關閉Windows 7用以監控惡意活動的機制。(圖片來源/ESET)

安全研究人員發現,北韓駭客組織Lazarus近日利用存在13年的Dell驅動程式漏洞關閉Windows電腦上多項的安全防護機制,以植入竊取受害用戶資訊的惡意程式。

資安廠商ESET近日發現一波惡意文件攻擊行動,受害者為一名荷蘭航太公司員工及一名比利時政治記者,他們分別經由LinkedIn及電子郵件收到偽裝來自Amazon的信件開啟後中標。這波攻擊主要目的在於竊取資訊。經過分析,這是由曾駭入過Sony的北韓駭客組織Lazarus所為。

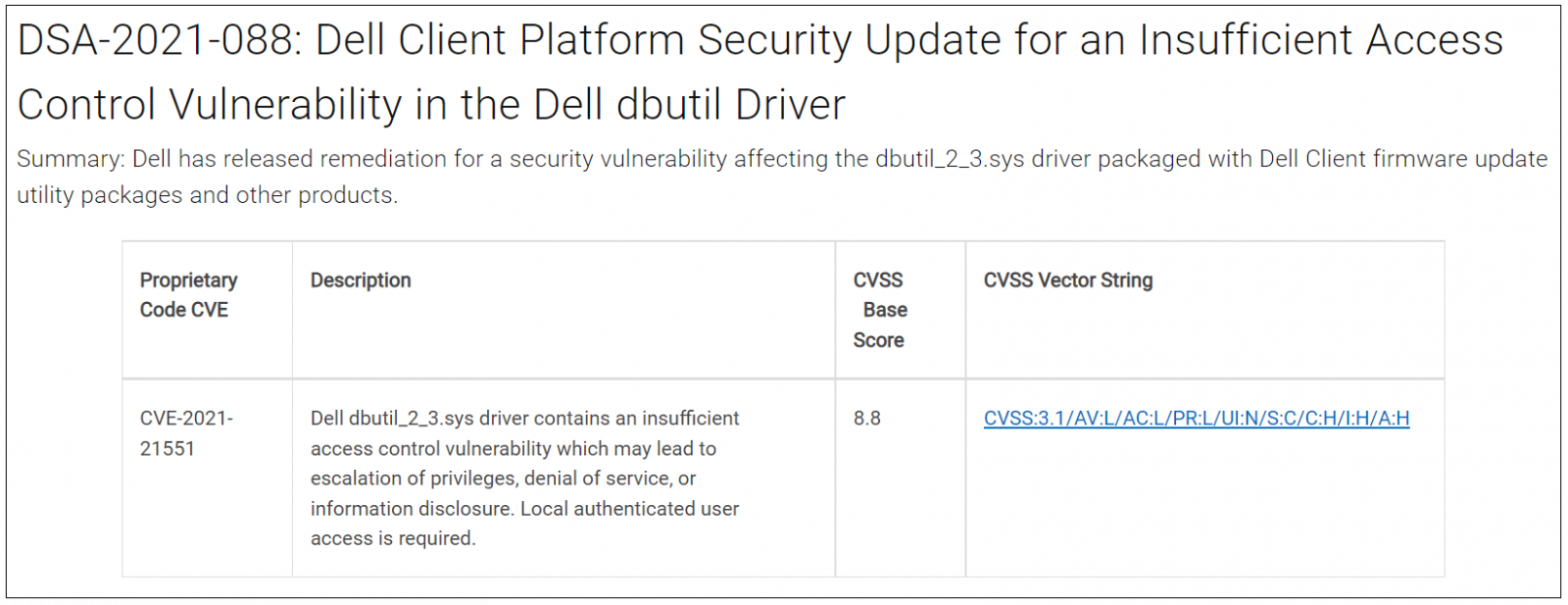

研究人員表示,這波攻擊最值得注意的是,駭客開採了已經存在13年的Dell一項重大風險韌體漏洞CVE-2021-21551。這項漏洞去年為安全廠商SentinelOne首先揭露,位於Dell驅動程式DBUtil(dbutil_2_3.sys)之中,屬於存取控管不足漏洞,可讓具本機非管理員權限的攻擊者取得核心模式執行權限,以執行惡意程式碼,風險值8.8。

CVE-2021-21551令人驚駭的是它從2009年就已存在DBUtil中,並透過Dell更新的程式發布給Dell消費及企業終端,包括筆電、桌機、平板等,估計可能數量達千萬甚至上億臺。去年公布時,這漏洞還沒有遭到開採的記錄。所幸Dell 2021年即已修補了CVE-2021-21551漏洞。

ESET研究人員指出,這是CVE-2021-21551有記錄以來首次被開採。經由這項漏洞,駭客在用戶電腦中下載了一款使用者模式(user-mode)模組,而得以讀寫Windows核心記憶體,然後再利用核心記憶體寫入的權利,關閉Windows 7用以監控惡意活動的機制,包括登錄編輯程式、檔案系統、行程建立、及事件追蹤(event tracing)等。

藉由關閉Windows的安全監控機制,Lazarus得以在受害者電腦中植入多種惡意程式,包括dropper、loader、HTTPS後門程式、HTTPS上傳器及下載器程式,其中包括Blindingcan遠端存取木馬(Remote Access Trojan,RAT)。

Blindingcan多年前即被北韓駭客用以攻擊全球多國人士,具有竊取資訊、建立或終止新程序,或是搜尋、寫入、移動與刪除、變更檔案、變更時間戳記,刪除自己蹤跡等強大能力。

除了核心記憶體外,駭客可能也已成功存取多項Windows內前所少見或未見的區域,研究人員說這有待日後研究。

防護之道方面,除了儘速升級Dell DBUtil韌體外,研究人員建議企業也應告誡員工,不得在公司網路內的電腦上從事私人事務,像是找工作。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06