微軟近日宣布,自今年October 11及之後的Windows累積更新,都將出現一個本機原則,可用來鎖住本機系統管理員的帳號,以防範暴力破解攻擊。

微軟解釋,暴力破解攻擊一直是Windows機器遭到攻擊的前三大途徑之一,然而,目前的Windows裝置並不允許本機系統管理員的帳號被鎖住,因此,倘若缺乏適當的網路分割,亦不具備入侵偵測服務,本機系統管理員的帳號很可能就會受到無窮盡的暴力破解攻擊,直至駭客發現密碼為止。

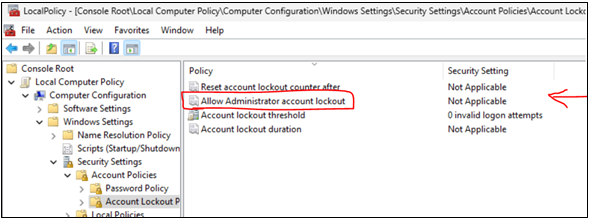

因此,微軟將針對主機系統管理員的帳號導入帳號封鎖功能,使用者只要透過主機電腦原則中的帳號封鎖原則進行設定,就能啟用它。

此外,微軟建議使用者亦應啟用其它帳號封鎖原則,以在10分鐘內執行10次的登入錯誤時,鎖住該帳號,且鎖住時間長達10分鐘,以提高駭客的攻擊門檻。

既有的Windows裝置可藉由手動方式啟用上述原則,但舉凡是搭載Windows 11 22H2,或是在初始設定之前即部署October 11, 2022的新裝置,即會將上述原則當作預設值。但若是新裝置先進行設定,再部署10月的累積更新,那麼仍需手動設定。

而本周微軟對於啟用本機系統管理員的新裝置,也訂定了更嚴格的密碼要求,規定密碼必須至少擁有4種特性中的3種,包括小寫、大寫、數字與符號,目的同樣是為了抵擋暴力破解攻擊。

此一新的安全政策除了支援Windows Server 2022與Windows 11等新平臺之外,也支援各式Windows 10、Windows Embedded 8/8.1,以及Windows 7/Windows Server 2008/Windows Server 2008 R2的擴展安全更新(ESU)版本。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10