在本日的資安新聞裡,勒索軟體攻擊占大多數,且橫跨製造業、生技業者、媒體、金融業。其中,涉足半導體、汽車、醫療產業的日本科技業者大宮化成遭勒索軟體LockBit攻擊的事故相當值得留意,因為這起事故很可能波及相關產業的上下游供應鏈。

能埋藏在電腦UEFI韌體的惡意程式,過往有數起攻擊事故傳出,攻擊者身分往往是國家級駭客。但最近有人開始在駭客論壇兜售此種攻擊軟體而引起研究人員高度關注。研究人員認為,一旦駭客買到這種惡意軟體,很有可能用於自帶驅動程式(BYOVD)攻擊。

Fortinet於一個禮拜前優先向部分用戶以電子郵件通報重大漏洞的做法惹議,該公司也對此提出說明,並提供入侵指標供企業檢查是否遇害。

【攻擊與威脅】

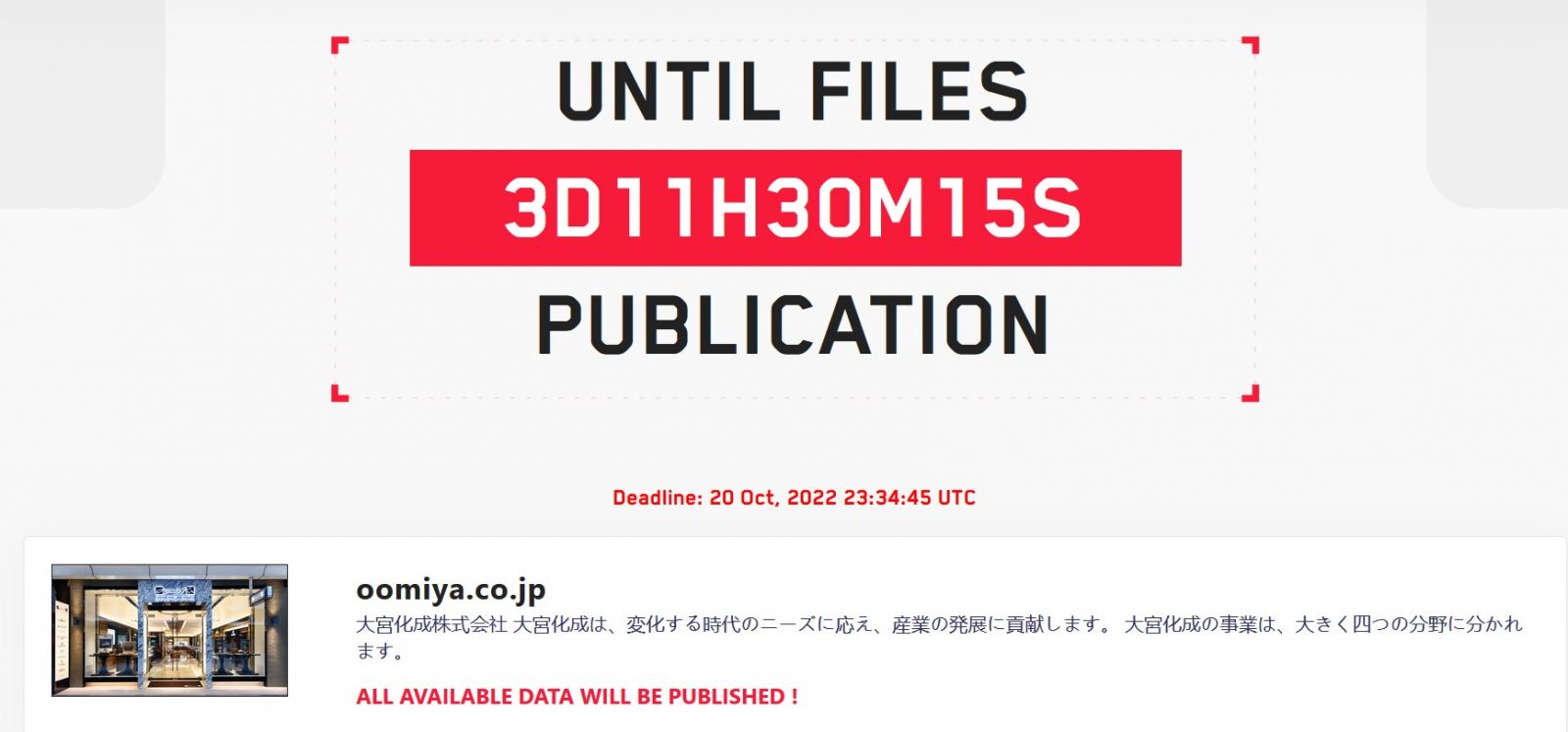

日本科技公司大宮化成遭勒索軟體LockBit攻擊

根據資安新聞網站Security Affairs的報導,勒索軟體LockBit聲稱從日本科技公司大宮化成(Oomiya)竊得機密資料,並揚言若是不願支付贖金,他們就會在10月20日外洩相關檔案。由於該公司處於全球製造業、半導體、汽車、通訊、醫療保健產業的供應鏈裡,這起勒索軟體攻擊很可能對該公司合作夥伴造成重大影響。

根據資安新聞網站Security Affairs的報導,勒索軟體LockBit聲稱從日本科技公司大宮化成(Oomiya)竊得機密資料,並揚言若是不願支付贖金,他們就會在10月20日外洩相關檔案。由於該公司處於全球製造業、半導體、汽車、通訊、醫療保健產業的供應鏈裡,這起勒索軟體攻擊很可能對該公司合作夥伴造成重大影響。

德國報社集團遭勒索軟體攻擊,導致報紙無法正常發行

德國報紙Heilbronn Stimme因10月14日的勒索軟體攻擊癱瘓印刷系統,並於17日以28頁電子報的型式恢復出刊。勒索軟體攻擊發生後,報社緊急於15日發布6頁的網站版本,但電話與電子郵件週末都處理離線狀態。該報的編輯也被迫在家工作。

德國報紙Heilbronn Stimme因10月14日的勒索軟體攻擊癱瘓印刷系統,並於17日以28頁電子報的型式恢復出刊。勒索軟體攻擊發生後,報社緊急於15日發布6頁的網站版本,但電話與電子郵件週末都處理離線狀態。該報的編輯也被迫在家工作。

該報主編Uwe Ralf Heer指出,此起事故影響整個媒體集團Stimme Mediengruppe,並透露攻擊者身分是惡名昭彰的駭客組織,駭客在14日晚上將該報社系統加密並留下勒索訊息,但沒有提出具體的贖金要求。

印度製藥廠Ipca Laboratories、Aarti Drugs遭勒索軟體攻擊

根據新聞網站ETCISO的報導,印度製藥廠Ipca Laboratories、Aarti Drugs,先後於9月9日、9月10日遭到勒索軟體攻擊,前者遭到勒索軟體BianLian攻擊,後者則是被RansomHouse攻陷。

當地資安業者Technisanct透露,駭客竊得Aarti Drugs約6 GB資料,包含了業務與管理資料、稅務申報文件等,並向這家藥廠索討20個比特幣。

澳洲保險業者Medibank證實遭到勒索軟體攻擊

上週澳洲保險業者Medibank遭到網路攻擊,現在他們公布進一步的調查結果。該公司表示在部分IT網路環境偵測到的異常情形,很可能就是勒索軟體攻擊,但在事件發生的期間,他們的系統並未受到影響,自17日早上部分限制用戶存取的系統已恢復運作。

而針對ahm品牌的澳洲健康管理系統與國際國際學生政策管理系統,則是數次停擺後,Medibank宣布在18日傍晚恢復正常。

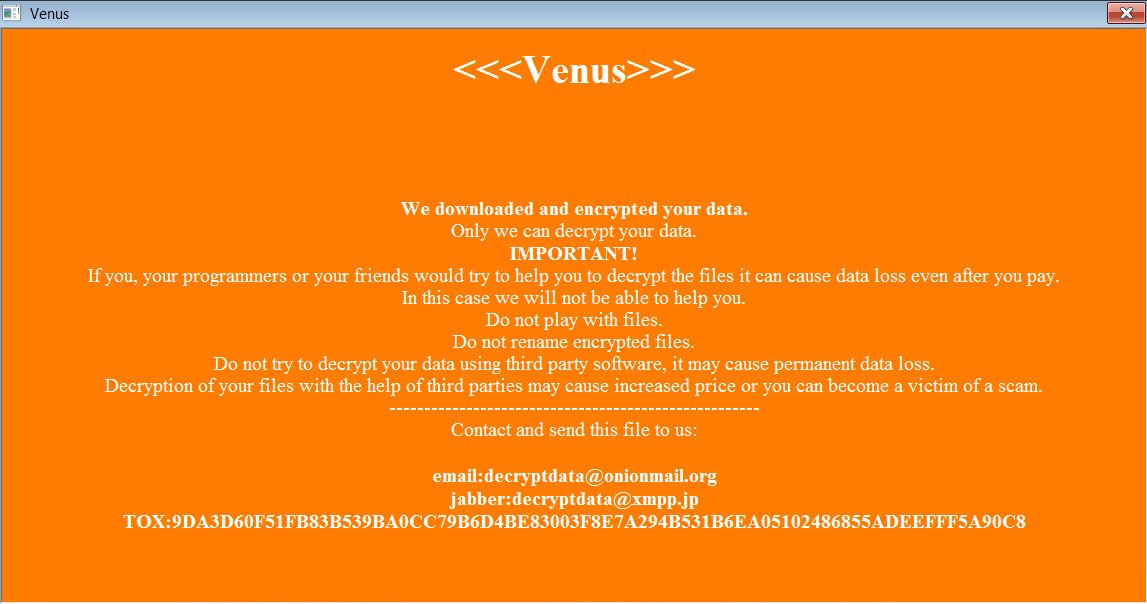

勒索軟體Venus鎖定遠端桌面連線服務入侵Windows電腦

資安研究員Linuxct、資安研究團隊MalwareHunterTeam發現名為Venus的勒索軟體,駭客透過遠端桌面連線(RDP)入侵受害電腦,然後終止資料庫與微軟Office等39個應用程式的處理程序,並刪除磁碟陰影複製的備份、停用資料執行防止(DEP)機制,將電腦檔案進行加密。

資安研究員Linuxct、資安研究團隊MalwareHunterTeam發現名為Venus的勒索軟體,駭客透過遠端桌面連線(RDP)入侵受害電腦,然後終止資料庫與微軟Office等39個應用程式的處理程序,並刪除磁碟陰影複製的備份、停用資料執行防止(DEP)機制,將電腦檔案進行加密。

資安新聞網站Bleeping Computer表示已有人在論壇表明受害,他們已改用非標準的RDP連接埠仍無法倖免。

印度大型發電廠Tata Power證實遭到網路攻擊

根據新聞網站TechChruch報導,印度大型發電廠Tata Power於10月14日,向當地的證交所發出通報指出,該公司部分IT系統遭到網路攻擊,他們已採取措施來復原相關系統。該公司強調,所有的重大作業系統皆功能正常,針對員工和客戶會接觸到的系統,也進行限制存取和預防性檢查。但除此之外,該公司並未透露遭到攻擊的類型,或是受害範圍。

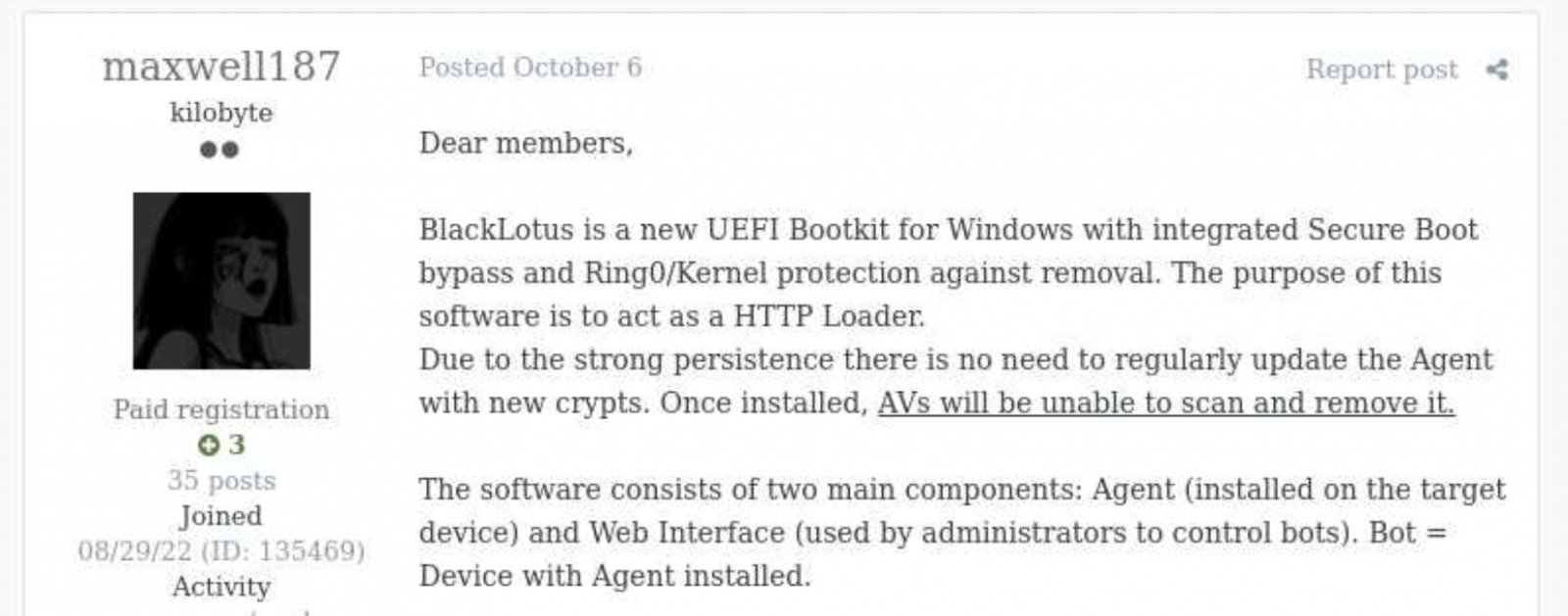

駭客兜售UEFI惡意軟體BlackLotus

卡巴斯基、Eclypsium的研究人員指出,有人自10初在駭客論壇兜售名為BlackLotus的惡意程式,要價5千美元。這是UEFI啟動工具,並標榜能繞過安全開機的機制,具備Ring 0(核心)層級的防護機制而能避免遭到刪除——該惡意軟體會在安全模式或復原模式下啟動。除此之外,賣家宣稱此惡意軟體具有多種反偵測機制,包含可偵測是否在虛擬機器執行,以及反除錯、程式碼混淆,且能停用Windows內建的各式防護,但檔案大小僅有80 kb。

卡巴斯基、Eclypsium的研究人員指出,有人自10初在駭客論壇兜售名為BlackLotus的惡意程式,要價5千美元。這是UEFI啟動工具,並標榜能繞過安全開機的機制,具備Ring 0(核心)層級的防護機制而能避免遭到刪除——該惡意軟體會在安全模式或復原模式下啟動。除此之外,賣家宣稱此惡意軟體具有多種反偵測機制,包含可偵測是否在虛擬機器執行,以及反除錯、程式碼混淆,且能停用Windows內建的各式防護,但檔案大小僅有80 kb。

卡巴斯基表示,這種能深入UEFI的惡意軟體往往只有國家資助的駭客才能使用,但現在財力較為雄厚的駭客已經可以直接購買,而無須自行開發。Eclypsium的研究人員指出,雖然他們尚未取得惡意程式檔案而無法確認相關功能,但如果BlackLotus確實具備上述能力,駭客很有可能用於自帶驅動程式(BYOVD)攻擊。

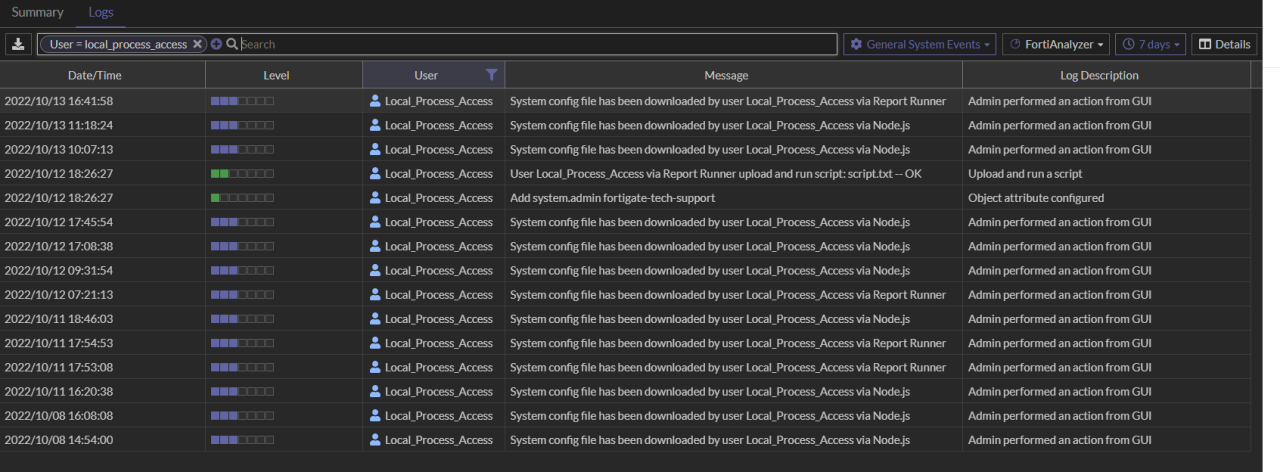

Fortinet說明優先向特定用戶通報重大漏洞CVE-2022-40684的原因

資安業者Fortinet於10月14日提出警告,呼籲FortiOS、FortiProxy、FortiSwitchManager的用戶要儘速修補CVE-2022-40684,並提供入侵指標(IoC),供企業檢查設備是否遭到竄改。

資安業者Fortinet於10月14日提出警告,呼籲FortiOS、FortiProxy、FortiSwitchManager的用戶要儘速修補CVE-2022-40684,並提供入侵指標(IoC),供企業檢查設備是否遭到竄改。

而針對該公司於10月6日,先透過電子郵件向部分客戶通知此事,Fortinet表示原因是發現已有實體遭到漏洞攻擊,於是,他們決定改變通報的做法,針對採用曝露該漏洞風險韌體的用戶祕密提前進行警告,使他們能在漏洞資訊公開之前,及早強化安全防護。此外,該公司也於同日在客戶支援布告欄公開相關消息,並向美國網路安全暨基礎安全局(CISA)等機關通報此事。

該公司表示,在他們開始私下向客戶進行通知之後,已有攻擊者開始掃描網際網路上存取漏洞的設備,且在概念性驗證程式出現後,駭客更加積極利用此漏洞。

【其他資安新聞】

近期資安日報

【2022年10月17日】 澳洲警方跨國緝毒機密因哥倫比亞政府遭駭外流、荷蘭警方取得155個勒索軟體DeadBolt解密金鑰

【2022年10月14日】 資安業者發現簡中介面的C2攻擊框架Alchimist、駭客使用新網釣攻擊套件租賃服務Caffeine

【2022年10月13日】 駭客濫用Google表單攻擊美國小型企業、勒索軟體Black Basta以滲透測試工具BRC4入侵受害組織

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10