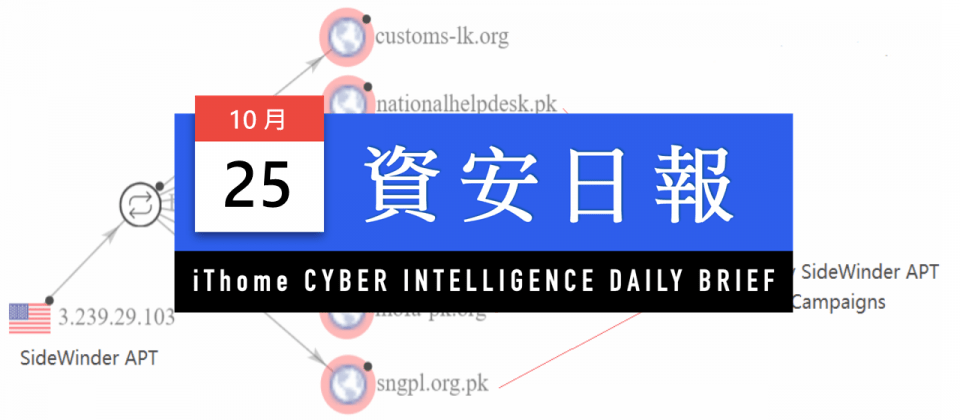

巴基斯坦組織遭到駭客SideWinder鎖定,並透過後門程式來發動攻擊,不過,駭客並非直接攻擊特定的組織,而是入侵當地政府機關的網站,來做為散布後門程式的管道。

攻擊者假借提供漏洞的概念性驗證程式為由,將惡意程式上傳至程式碼儲存庫GitHub散布的情況,不時有事故傳出,但這樣的情況究竟有多嚴重?根據荷蘭萊登大學的分析,他們找到了近5千個遭到濫用的儲存庫。

蘋果發布iOS 16.1與iPadOS 16,但值得留意的是,當中修補了已出現攻擊行動的漏洞CVE-2022-42827,使用者應儘速套用更新程式。

【攻擊與威脅】

巴基斯坦組織遭駭客SideWinder鎖定,利用WarHawk後門程式發動攻擊

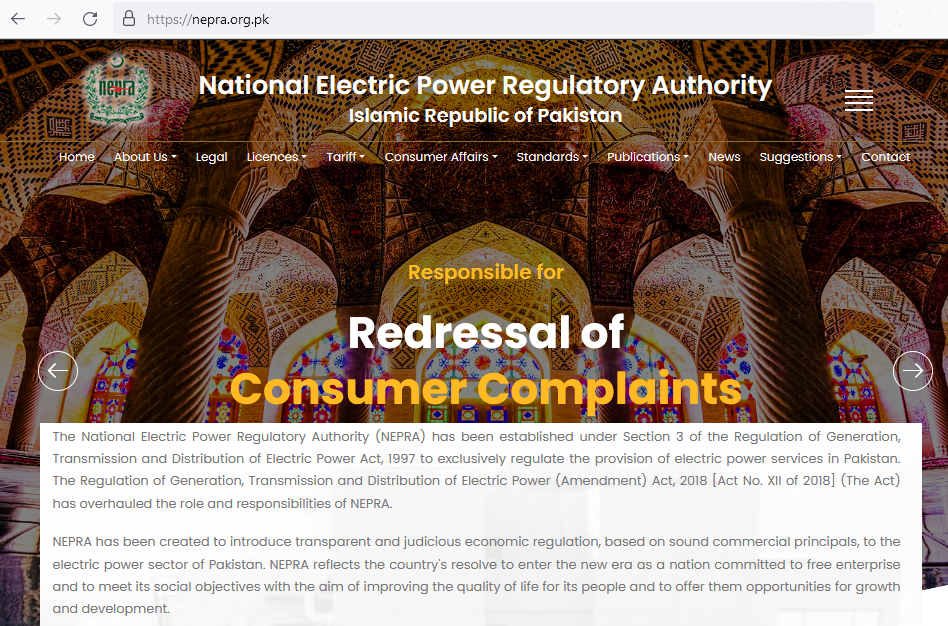

資安業者Zscaler揭露駭客組織SideWinder的攻擊行動,該組織約自今年9月入侵巴基斯坦國家電力監管局(NERPA)網站,用來散布後門程式WarHawk。駭客上傳了ISO映像檔,內容包含了Windows捷徑檔、PDF檔案,以及加料的瑞昱驅動程式安裝程式(RtlAudioDriver.exe)或公用程式MSbuild.exe。

資安業者Zscaler揭露駭客組織SideWinder的攻擊行動,該組織約自今年9月入侵巴基斯坦國家電力監管局(NERPA)網站,用來散布後門程式WarHawk。駭客上傳了ISO映像檔,內容包含了Windows捷徑檔、PDF檔案,以及加料的瑞昱驅動程式安裝程式(RtlAudioDriver.exe)或公用程式MSbuild.exe。

一旦受害者執行捷徑檔,將會同時開啟PDF檔案與可執行檔,後者將會於受害電腦植入WarHawk。此後門程式包含滲透測試工具Cobalt Strike的惡意模組,並會檢查是否在巴基斯坦時區,然後將自己的處理程序,以KernelCallBackTable的注入攻擊手法,注入到記事本處理程序執行。

近5千個GitHub儲存庫被用於存放假的概念性驗證攻擊程式,成散布惡意軟體溫床

荷蘭萊登大學進階電腦科學研究所(LIACS)指出,GitHub上的概念性驗證(PoC)攻擊程式,平均每10個就有一個是惡意軟體。研究人員透過IP位址、可執行檔分析等手法,針對47,313個存放PoC檔案的儲存庫進行分析,結果發現,4,893個為惡意程式,其中大部分宣稱是2019至2021年漏洞的PoC工具。而這些被散布的惡意程式類型也相當廣泛,包含了RAT木馬程式、滲透測試工具Cobalt Strike等。研究人員已向GitHub通報,但這些儲存庫目前尚未完全移除。

DHL是今年第3季駭客最愛冒用的品牌

資安業者Check Point公布對於今年第3季網路釣魚態勢的觀察,在駭客偏好冒用的品牌當中,最多的是物流業者DHL(22%),其次則是微軟(16%),LinkedIn則占11%。研究人員指出,有別於今年上半LinkedIn占據半數(第1季52%、第2季45%),DHL一舉成為第3季攻擊者的最愛,很有可能與佯稱包裹無法送達的網釣攻擊氾濫有關。

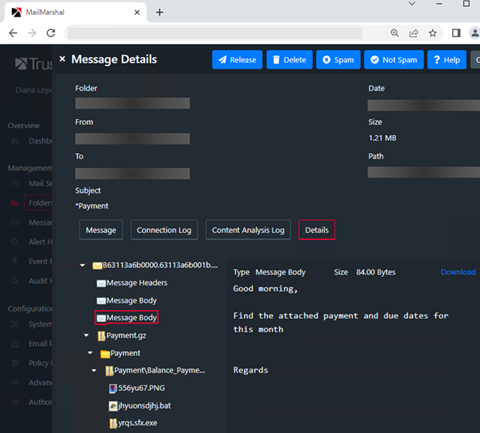

殭屍網路病毒Emotet透過自解RAR壓縮檔散布

攻擊者為了規避資安系統的偵測,很可能利用密碼保護的壓縮檔來打包作案工具,但這種手法需要受害者互動,如今駭客運用了更為複雜的方式來進行。資安業者Trustwave揭露近期的殭屍網路Emotet攻擊行動,駭客假借發票的名義寄送釣魚郵件,並挾帶RAR自解壓縮檔,而這個檔案內有另一個以密碼保護的RAR自解壓縮檔、批次檔,以及做為誘餌的圖片或PDF文件檔案。

攻擊者為了規避資安系統的偵測,很可能利用密碼保護的壓縮檔來打包作案工具,但這種手法需要受害者互動,如今駭客運用了更為複雜的方式來進行。資安業者Trustwave揭露近期的殭屍網路Emotet攻擊行動,駭客假借發票的名義寄送釣魚郵件,並挾帶RAR自解壓縮檔,而這個檔案內有另一個以密碼保護的RAR自解壓縮檔、批次檔,以及做為誘餌的圖片或PDF文件檔案。

一旦受害者開啟此自解壓縮檔,該檔案就會執行內部的批次檔,來解壓縮第二個以密碼保護的自解壓縮檔案,進而在受害電腦植入Emotet,或是挖礦程式CoinMiner、木馬程式QuasarRAT等。

16款廣告點擊惡意App被下載超過2千萬次

資安業者McAfee揭露廣告點擊詐騙程式的攻擊行動,該詐騙程式埋藏於16款App並上架於Google Play市集,這些App的功能相當廣泛,包含了手電筒、QR Code掃描工具、相機、單位轉換程式等,總共被下載逾2千萬次。一旦使用者安裝這些App,手機就會發出HTTP請求,下載遠端配置組態,繼而註冊Firebase雲端通訊(FCM)接收程式。

研究人員指出,駭客這麼做的目的,是為了掩飾手機被用於廣告詐騙,在使用者不知情的狀況下耗用大量頻寬及電力,模仿使用者存取特定網站來為駭客製造廣告收入。Google獲報後已下架上述16款App。

又有駭客使用外洩的勒索軟體LockBit產生器犯案!研究人員揭露勒索軟體TommyLeaks、SchoolBoys

資安研究團隊MalwareHunterTeam先後於9月上旬、10月上旬發現勒索軟體TommyLeaks、SchoolBoys的攻擊行動,但根據資安新聞網站Bleeping Computer的調查,這兩個勒索軟體背後的駭客其實是同一組人馬,且SchoolBoys是透過之前外流的LockBit產生器打造而成。但為何駭客會使用兩個不同名稱的勒索軟體犯案?研究人員表示原因仍不得而知。

【漏洞與修補】

蘋果修補已被用於攻擊的iOS零時差漏洞CVE-2022-42827

蘋果於10月24日發布iOS 16.1與iPadOS 16,總共修補了20個漏洞,其中的越界寫入漏洞CVE-2022-42827已出現遭到攻擊者積極利用的情況,此為今年蘋果修補的第9個零時差漏洞。該漏洞發生的原因與軟體界外寫入資料有關,一旦駭客利用該漏洞,就有可能以核心的權限執行任意程式碼。受影響的設備包含了iPhone 8以上機種、歷代iPad Pro、第3至5代iPad Air、第5代以上的iPad,以及第5代iPad mini。

【其他資安新聞】

MoTW零時差漏洞可讓惡意JavaScript指令碼繞過Windows內建的安全檢查機制

惡意Chrome擴充套件Dormant Colors挾持瀏覽器,載入惡意指令碼

英國汽車經銷商Pendragon遭勒索軟體LockBit攻擊

近期資安日報

【2022年10月24日】 Text4Shell漏洞傳出攻擊行動、駭客偽造沙烏地阿拉伯政府網站誘當地民眾獻出個資

【2022年10月21日】 WordPress推出6.0.3版修補16個漏洞、惡意軟體Ursnif要求受害者文件輸入驗證碼來降低警覺

【2022年10月20日】 中國駭客APT41利用Spyder Loader後門埋伏香港政府、微軟伺服器配置錯誤導致客戶資料外洩

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09