金屬材料供應商一旦遭到攻擊,很有可能波及相關製造產業的供應鏈。總部位於德國的銅供應商Aurubis發出公告,表明他們遭到網路攻擊,雖然維運基本上仍正常運作,但損害情形仍有待調查。

AWS EC2執行個體成駭客攻擊的對象!駭客組織TeamTNT運用圖像化監控工具Weave Scope來發動攻擊,意圖竊取能存取EC2執行個體環境的憑證。但值得留意的是,駭客入侵的管道是開放REST API存取的Docker伺服器。

資安業者揭露GitHub的儲存庫挾持(RepoJacking)漏洞,可能因為更換使用者ID而導致儲存庫子網域名稱須隨之異動,使得攻擊者有可能濫用儲存庫改名前的子網域名稱。

【攻擊與威脅】

德國銅供應商Aurubis遭到網路攻擊,被迫關閉IT系統

德國銅供應商Aurubis於10月28日發出通告,表示他們的IT系統遭到網路攻擊,為避免災害擴大,該公司關閉多項系統並切斷與網際網路的連結,並表示大致能維持生產運作──冶煉廠、環保系統都正常運作,貨物進出則仰賴人工維運。該公司並未透露受害情形,表示尚在評估整起攻擊事故造成的影響。

AWS EC2工作負載遭到鎖定,駭客企圖竊取相關憑證

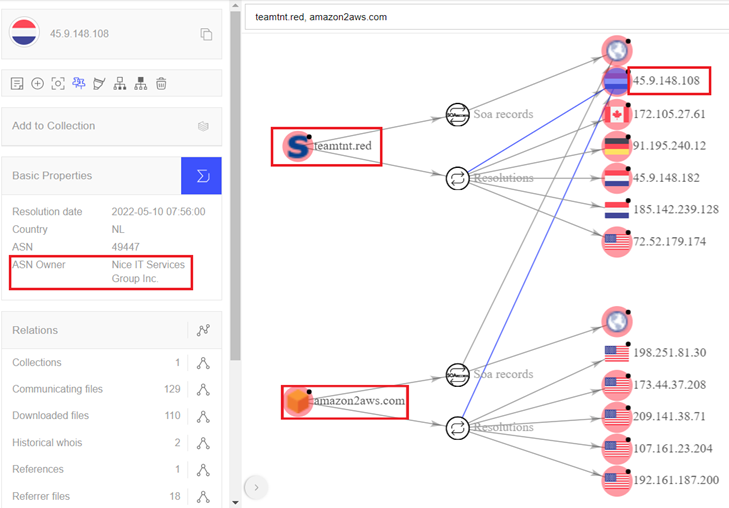

趨勢科技研究人員透過誘捕系統發現鎖定AWS EC2執行個體的攻擊行動,駭客組織TeamTNT濫用Docker、K8s圖像化監控工具Weave Scope,來列舉EC2執行個體中繼資料服務(IMDS)的內容,目的是將受害的EC2存取金錀或是Token洩露到攻擊者持有的網域。

趨勢科技研究人員透過誘捕系統發現鎖定AWS EC2執行個體的攻擊行動,駭客組織TeamTNT濫用Docker、K8s圖像化監控工具Weave Scope,來列舉EC2執行個體中繼資料服務(IMDS)的內容,目的是將受害的EC2存取金錀或是Token洩露到攻擊者持有的網域。

研究人員指出,過程中駭客透過開放REST API的Docker伺服器,取得存取權限,然後建立新的容器,將底層主機的根目錄掛載到容器路徑,並執行init.sh的指令碼,接著駭客利用Alpine Package Keeper部署其他指令碼,以便執行特定的工具,收集EC2裡的憑證,再傳送到惡意網域amazon2aws[.]com。

IIS伺服器竟被轉為駭客C2中繼伺服器!駭客組織UNC3524透過IIS伺服器事件記錄機制遙控惡意軟體

資安業者賽門鐵克揭露駭客組織UNC3524(亦稱Cranefly)的攻擊行動,駭客鎖定IIS網頁伺服器下手,並在其上植入後門程式,但駭客並非使用C2中繼站進行控制,而是將命令儲存在IIS的事件記錄檔案,此後門程式則是在事件記錄裡找尋Wrde、Exco、Cllo等字串,接收部署惡意軟體、執行命令,或是停用IIS事件記錄的指令。

研究人員指出,駭客藉此後門程式在受害網頁伺服器部署名為ReGeorg的Web Shell,或是惡意軟體Danfuan。

針對駭客兜售全臺戶政資料,內政部、數發部否認戶政系統遭駭

有人聲稱握有全臺灣2,300萬人的戶政資料,並在駭客論壇上兜售,並聲稱資料來自內政部網站。對此,內政部、數位發展部資通安全署先後於10月29日、30日發布新聞稿提出說明,表示經過比對,駭客提供的資料格式與內政部戶政資料差異很大,研判資料並非如駭客宣稱來自內政部戶政司網站,戶役政資訊系統亦並未遭駭,他們指出此資訊系統採實體隔離架構保護相關資料,並未流出,駭客是為了吸引買家,才宣稱他們握有臺灣戶政資料。

但駭客究竟如何取得民眾個資?台科大資管系教授查士朝在接受媒體採訪時表示,很有可能是與其他系統串接的過程中出現一些漏洞,而導致相關資料被外接出去。

【漏洞與修補】

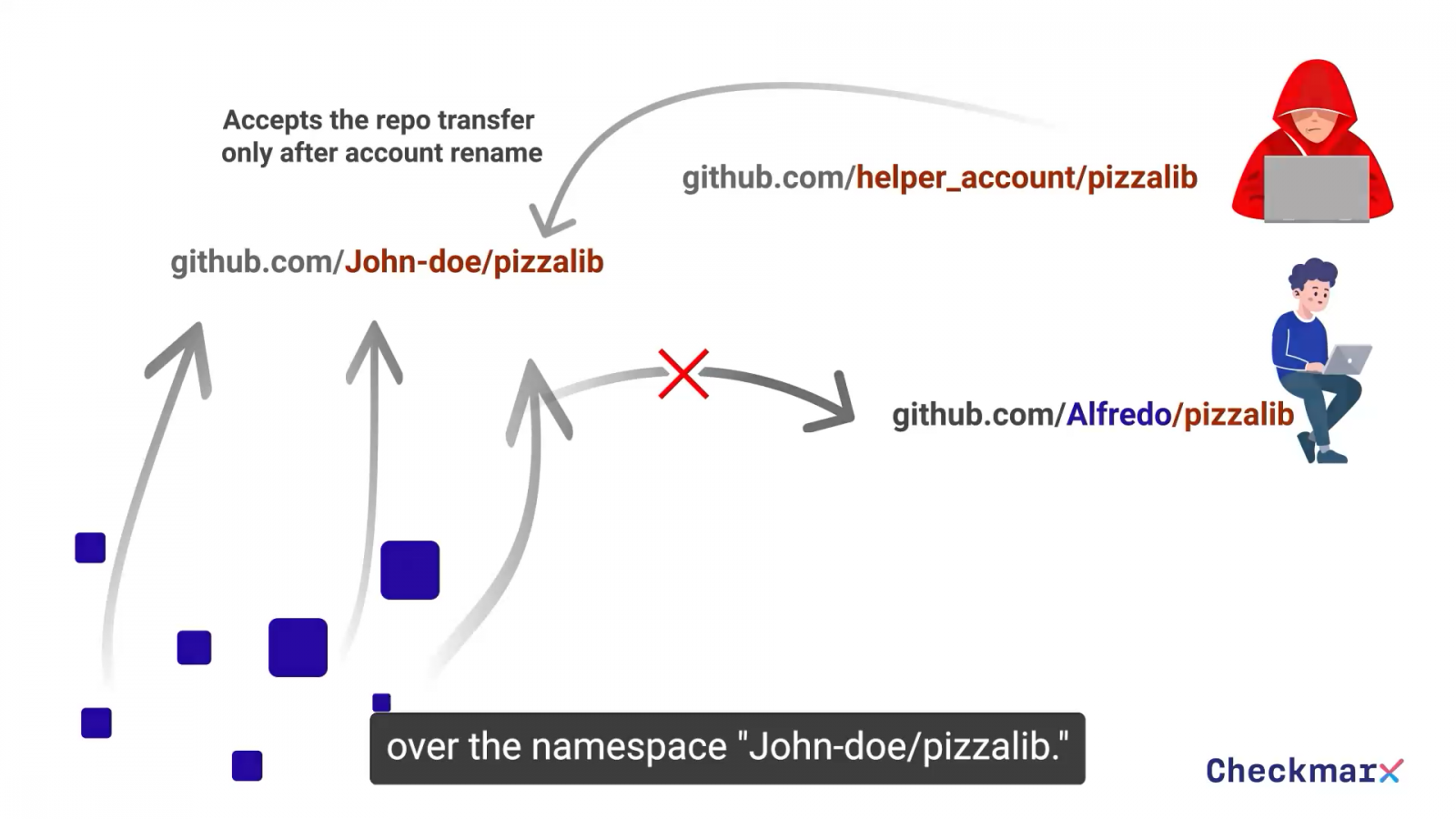

GitHub出現嚴重漏洞,攻擊者可透過重新命名挾持儲存庫

資安業者Checkmarx揭露GitHub儲存庫的高風險漏洞,一旦遭到利用,攻擊者就進行儲存庫挾持(RepoJacking)攻擊,針對曾經重新命名的儲存庫子網域名稱下手,將自己的儲存庫替換成上述儲存庫的舊名稱,進而控制該子網域,導致原本使用此網域的舊套件用戶因此上當。根據研究人員的調查,至少有上萬個儲存庫曾被重新命名而受到漏洞影響,經通報後GitHub已予以修補。

資安業者Checkmarx揭露GitHub儲存庫的高風險漏洞,一旦遭到利用,攻擊者就進行儲存庫挾持(RepoJacking)攻擊,針對曾經重新命名的儲存庫子網域名稱下手,將自己的儲存庫替換成上述儲存庫的舊名稱,進而控制該子網域,導致原本使用此網域的舊套件用戶因此上當。根據研究人員的調查,至少有上萬個儲存庫曾被重新命名而受到漏洞影響,經通報後GitHub已予以修補。

Juniper Networks修補網路設備的PHP存檔反序列化漏洞,恐被用於RCE攻擊

Juniper Networks發展的網路設備作業系統Junos OS,廣泛用於該公司的路由器、交換器,以及資安設備,在電信領域市場佔有一席之地,本月修補6個漏洞,其中最嚴重的漏洞是CVE-2022-22241,該漏洞與此作業系統的J-Web元件有關,為遠端預先認證漏洞,將會造成PHP存檔反序列化,攻擊者可在未經過身分驗證的情況下利用漏洞 ,進而造成phar檔案反序列化,得以寫入任意檔案並發動RCE攻擊,CVSS風險評分為8.1分。

另一個高風險漏洞為CVE-2022-22246,為本地檔案包含漏洞,使得攻擊者能用來執行不受信任的PHP程式碼,CVSS風險評分為7.5分。

Google針對Chrome 107修補零時差漏洞CVE-2022-3723

Google於10月27日針對Chrome 107電腦版發布緊急更新107.0.5304.87、107.0.5304.88,當中修補了零時差漏洞CVE-2022-3723,此漏洞存在於該瀏覽器的JavaScript引擎V8,為類型混淆漏洞,該公司亦表明已有相關攻擊行動發生。該公司今年已修補7個Chrome零時差漏洞。

【其他資安新聞】

備份解決方案業者ConnectWise修補重大漏洞,近5千臺伺服器恐受影響

駭客組織藉由蠕蟲程式Raspberry Robin來植入勒索軟體Clop

18家印度銀行客戶遭安卓惡意軟體Drinik盯上,假冒當地稅務機關進行網釣攻擊

惡意程式下載器被上架到Google Play市集,用來散布金融木馬

近期資安日報

【2022年10月28日】 親中駭客Dragonbridge散布假訊息操縱美國政局、資料庫程式庫SQLite修補22年的高風險漏洞

【2022年10月27日】 Kiss-a-Dog攻擊行動鎖定存在漏洞的Docker與K8s而來、OpenSSL預告修補重大漏洞

【2022年10月26日】 印度大型電力公司Tata Power遭勒索軟體Hive攻擊、VMware修補Cloud Foundation重大漏洞

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10