親俄駭客組織接連鎖定歐洲數個國家發動DDoS攻擊,而到了上個月,他們似乎將目標瞄準美國。美國財政部的官員證實,該單位在10月初遭到Killnet攻擊,而同月份當地也有多個州政府與機場的網站,傳出遭到此組織攻擊的消息。

使用RomCom木馬程式發動的攻擊再度出現,這次駭客假借提供數種應用程式的名義來進行散布,這些應用程式包含了知名的企業備份系統、網路效能監控工具,還有開源的密碼管理軟體。

有資安業者在調查勒索軟體攻擊事故時,發現勒索軟體Black Basta與駭客組織FIN7之關的關聯,但FIN7的角色是參與攻擊行動或提供相關工具?目前仍不得而知。

【攻擊與威脅】

美國財政部傳出遭親俄駭客組織Killnet攻擊

根據路透社的報導,一名官員證實,美國財政部在10月遭到親俄羅斯的駭客組織Killnet發動DDoS攻擊,目標是該單位關鍵基礎設施的節點,但此起事故為「層次相當低的DDoS攻擊行為」,並未得逞。

Killnet鎖定美國發動DDoS攻擊10月已有數起──4日科羅拉多、肯塔基、密西西比等州政府網站遭到DDoS攻擊;10日,十多座美國機場網站因此癱瘓;11日,美國最大銀行摩根大通遭到攻擊,駭客聲稱封鎖該公司的整個基礎架構,但隨後摩根大通表示銀行的運作未受影響。

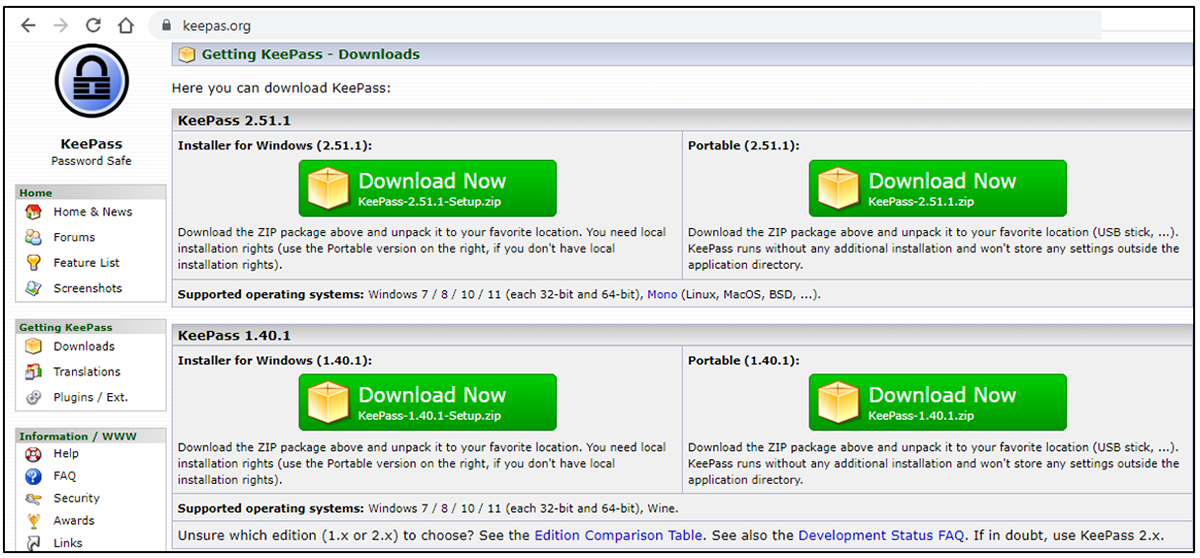

密碼管理器KeePass、SolarWinds網路效能監控工具、Veeam備份軟體成木馬程式RomCom冒用對象

資安業者BlackBerry、賽門鐵克相繼發現RAT木馬程式RomCom的攻擊行動, 駭客佯稱提供密碼管理器KeePass、SolarWinds網路效能監控工具(NPM)、Veeam備份軟體,以及文件應用軟體PDF Reader Pro的名義,來架設釣魚網站,而且,駭客還複製這些公司網站的程式碼,並採用與正牌網站相仿的網域名稱,讓人難以辨別。

資安業者BlackBerry、賽門鐵克相繼發現RAT木馬程式RomCom的攻擊行動, 駭客佯稱提供密碼管理器KeePass、SolarWinds網路效能監控工具(NPM)、Veeam備份軟體,以及文件應用軟體PDF Reader Pro的名義,來架設釣魚網站,而且,駭客還複製這些公司網站的程式碼,並採用與正牌網站相仿的網域名稱,讓人難以辨別。

關於攻擊者的目標,BlackBerry指出,駭客在冒牌KeePass與PDF Reader Pro網站用了烏克蘭語,很有可能是衝著烏克蘭人而來。

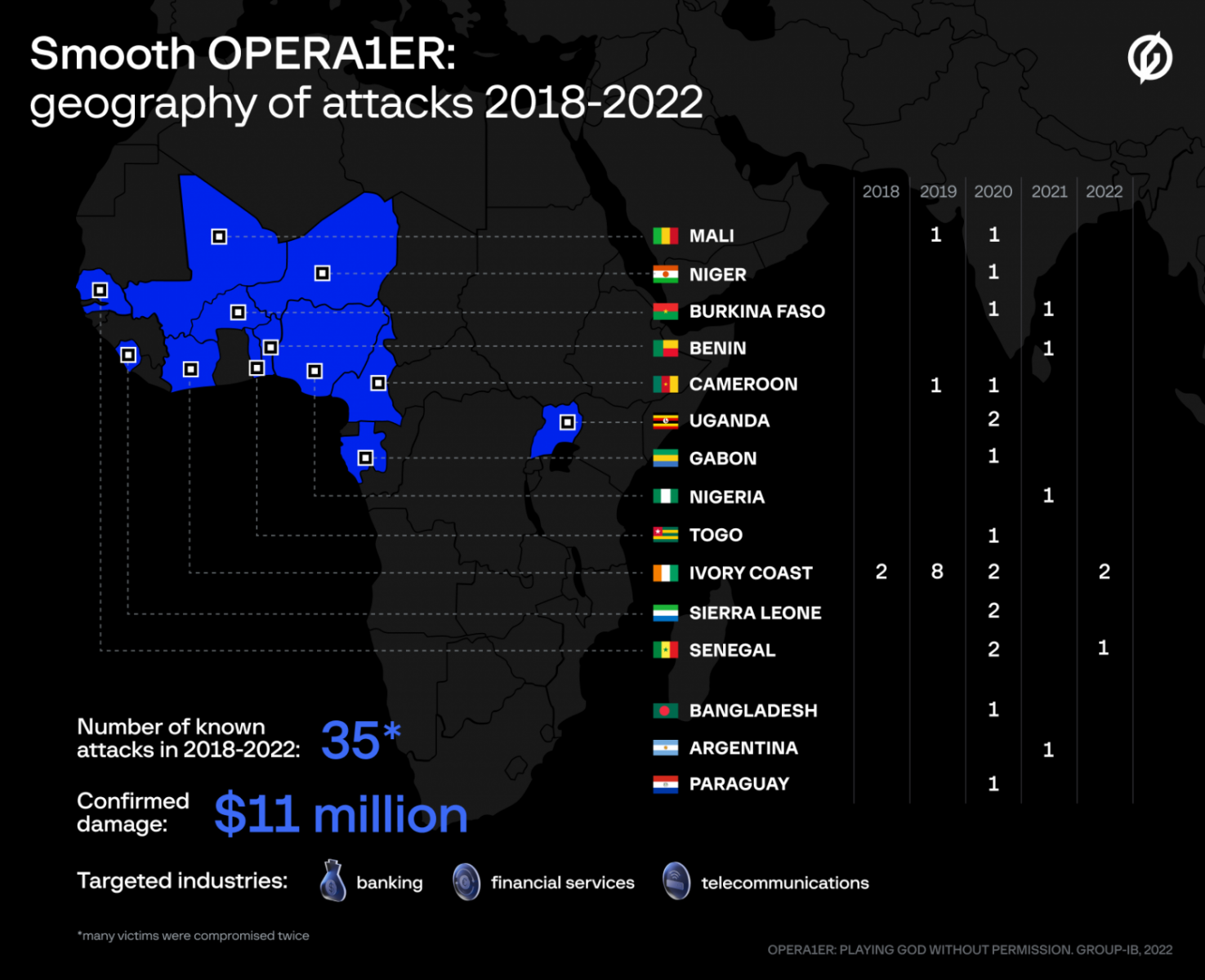

非洲企業遭駭客組織Opera1er入侵,盜走1,100萬美元

資安業者Group-IB與Orange-CERT-CC聯手,調查駭客組織Opera1er(亦稱Desktop-Group、NXSMS)自2019年迄今的攻擊行動,這些駭客鎖定非洲的銀行、金融組織、電信業者發動35起攻擊,估計總共偷得1,100萬美元。

資安業者Group-IB與Orange-CERT-CC聯手,調查駭客組織Opera1er(亦稱Desktop-Group、NXSMS)自2019年迄今的攻擊行動,這些駭客鎖定非洲的銀行、金融組織、電信業者發動35起攻擊,估計總共偷得1,100萬美元。

駭客假借發票、郵件包裏的名義寄送釣魚郵件,來取得受害組織的初始存取權限,然後散布Agent Telsa、BitRAT、Remcos等木馬程式,這些駭客很可能會在受害組織的網路環境待上3個月至1年,有時候還會重覆攻擊同一家公司兩次。他們這麼做的目的,是在橫向感染後找出內部文件,以便了解受害組織的匯款程序,進而針對特定銀行帳號下手,將資金轉出。

勒索軟體Black Basta疑與駭客組織FIN7有關,駭客使用專屬工具以規避EDR偵測

資安業者SentinelOne在勒索軟體Black Basta的攻擊行動裡,發現駭客特別部署特製的規避偵測工具WindefCheck.exe,導致EDR系統難以發現其攻擊行動,該工具偽造了Windows安全中心的介面而使得受害者難以分辨真假,且會在後臺停用防毒軟體與EDR代理程式。研究人員進一步調查後,根據駭客用來打包的工具SocksBot,以及其C2中繼站的IP位址,認為駭客組織FIN7的成員可能參與相關攻擊行動,或是提供工具。

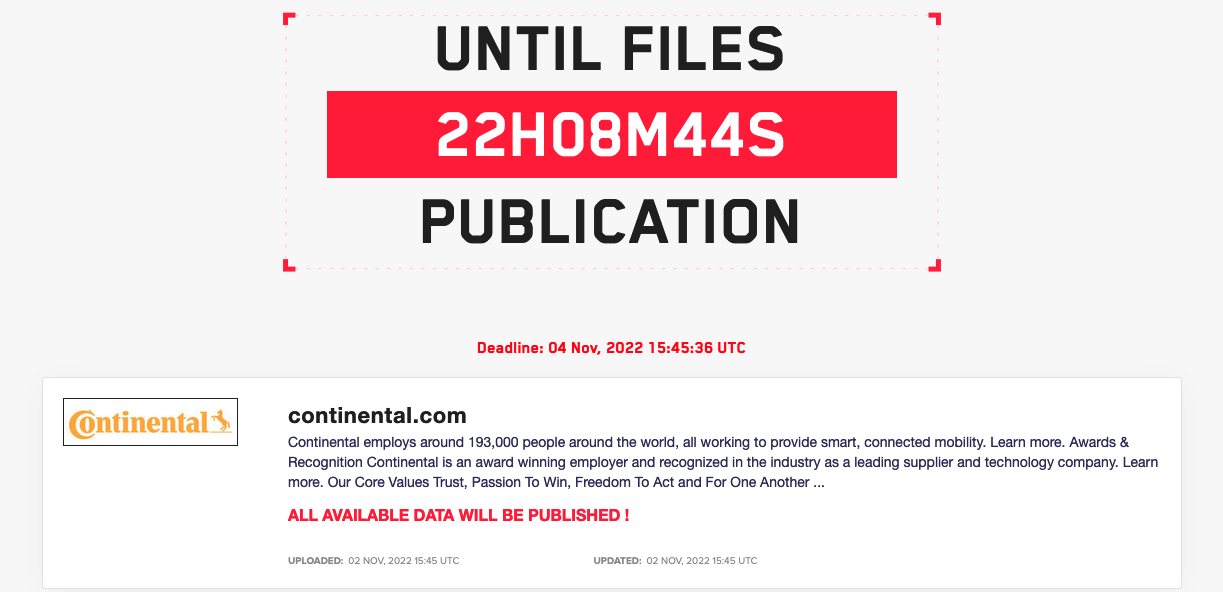

德國馬牌輪胎集團傳出遭到勒索軟體LcokBit攻擊,駭客以公布外洩資料為恐嚇手段,企圖逼付贖金

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客LockBit於11月3日,聲稱對德國馬牌輪胎集團(Continental)發動攻擊,並要脅須於22小時內依指示支付贖金,否則就會公布竊得的資料。不過,駭客沒有表明攻擊馬牌的時間,亦並未公布部分竊得的資料供他人驗證。對此,該公司並未證實駭客的說法,僅表示他們曾在8月下旬曾發布新聞稿,證實在8月初部分IT系統遭到入侵。

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客LockBit於11月3日,聲稱對德國馬牌輪胎集團(Continental)發動攻擊,並要脅須於22小時內依指示支付贖金,否則就會公布竊得的資料。不過,駭客沒有表明攻擊馬牌的時間,亦並未公布部分竊得的資料供他人驗證。對此,該公司並未證實駭客的說法,僅表示他們曾在8月下旬曾發布新聞稿,證實在8月初部分IT系統遭到入侵。

智利大型天文臺ALMA遭到網路攻擊,被迫停止營運

11月2日,智利大型天文臺Atacama Large Millimeter Array(ALMA)證實於10月29日遭到網路攻擊,導致天文觀測被迫停擺,網站亦無法運作,他們亦表示有鑑於本次攻擊事件的性質,無法預估恢復正常的時間。不過,ALMA表示,天文臺天線設備與相關資料觀測未出現異常存取狀況。

近30個PyPI套件被用於散布W4SP竊密軟體

資安業者Phylum揭露29款惡意PyPI套件,開發者一旦安裝這些套件,電腦將會被植入竊密軟體W4SP,這些套件已被下載5,700次。但與過往類似的攻擊行動不同之處,在於駭客透過了「__import__」函式宣告,將惡意程式碼加入原本PyPI套件的基礎程式碼(Codebase),而使得這種被竄改的套件上架後,即具備完整的相關說明及網頁連結,讓開發者難以分辨真假。

惡意安卓App上架Google Play市集,已被下載逾百萬次

資安業者Malwarebytes指出,名為Mobile Apps Group的開發者在Google Play市集上架4款含有惡意程式碼的App,總共被下載超過100萬次,他們調查其中名為Bluetooth Auto Connect的App,結果發現,這個App在安裝過程看起來都很正常,直到數天後露出真面目——因為此軟體會啟動Chrome瀏覽器、打開網釣網站,而且,這些網址呈現的內容,有些看得出是成人網站,有些則是聲稱受害者手機遭到攻擊,需要安裝額外軟體來因應。

但值得留意的是,這些瀏覽器分頁即使被關閉,仍會在後臺繼續執行,不斷開啟釣魚網站。而這並非此開發者首度被發現上架有問題的App──2021年2月,防毒廠商Dr. Web就指出2.5版Bluetooth Auto Connect含有惡意程式,該名開發者隨即上傳沒有問題的3.0版,使得Google並未將此App下架,但自去年12月上架的版本再度植入惡意程式,到了現在才被發現。

年初虛擬實境業者愛實境營業秘密外洩案宣告偵破,確定是前技術長竊取關鍵技術,帶槍投靠光禾感知

內政部刑事警察局於11月3日宣布,他們於6月接獲虛擬實境(VR)內容平臺業者愛實境(iStaging)報案,前技術長39歲張男疑似取得關鍵程式碼重製VR解決方案。經調查後發現,張男約於今年2月轉任另一家VR業者光禾感知擔任產品長,主責開發VR技術,但涉嫌竊走前公司的關鍵技術,且盜用其平臺的資料,藉此節省開發時間及成本。

內政部刑事警察局於11月3日宣布,他們於6月接獲虛擬實境(VR)內容平臺業者愛實境(iStaging)報案,前技術長39歲張男疑似取得關鍵程式碼重製VR解決方案。經調查後發現,張男約於今年2月轉任另一家VR業者光禾感知擔任產品長,主責開發VR技術,但涉嫌竊走前公司的關鍵技術,且盜用其平臺的資料,藉此節省開發時間及成本。

刑事局於今年9月底赴光禾感知搜索,取得侵權的程式碼,並約談張男及旗下兩名工程師,以及光禾感知負責人到案說明,訊後將4嫌依涉及電腦使用、著作權法、營業秘密法,移請臺北地檢署偵辦。

愛實境表示,此起營業秘密外流事故,導致他們客戶被挖角、商譽受損,投資資金暫緩,估計損失新臺幣4.6億元。而這已非該公司前員工首度造成的資安事故,去年10月,前員工彭男向愛實境伺服器發動DDoS攻擊,導致虛擬展間服務出現異常,營運成本損失逾400萬元。

【其他資安新聞】

駭客組織Crimson Kingsnake假冒法律事務所發動BEC攻擊

微軟針對開源軟體套件管理系統Vcpkg用戶提供OpenSSL修補指南

近期資安日報

【2022年11月3日】 國防安全科技集團Thales疑似遭勒索軟體LockBit 3.0攻擊、數百個美國新聞網站遭到供應鏈攻擊

【2022年11月2日】 Dropbox證實130個GitHub儲存庫遭竊、Azure Cosmos資料庫被發現存在身分驗證漏洞

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06