智利政府與哥倫比亞研究所日前傳出遭到未知的勒索軟體攻擊,有資安研究人員表示,這兩起事故的攻擊者很可能相同,並表示雖然上述事件都發生在拉丁美洲,但駭客現在已開始攻擊其他國家的組織。

隨著一年一度的大型購物季即將到來,除了有人鎖定電子商務平臺Magento的漏洞而來,也有針對購物者竊密的駭客組織。值得留意的是,這些駭客運用了相當特殊的URL混淆手法,而能逃過資安系統的攔截。

F5針對旗下BIG-IP、BIG-IQ系統修補兩個重大漏洞CVE-2022-41622、CVE-2022-41800,這些漏洞一旦被成功利用,就有可能發動RCE攻擊。

【攻擊與威脅】

勒索軟體ARCrypter攻擊範圍從拉丁美洲擴及全球

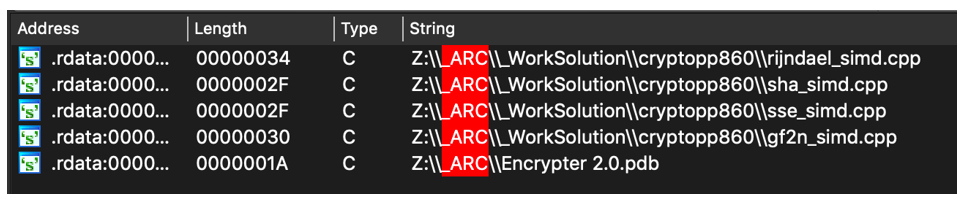

IT業者BlackBerry的威脅研究團隊指出,在今年8月與10月,鎖定智利政府、哥倫比亞國家食品暨藥物監督研究所Invima發動攻擊的勒索軟體駭客,很可能是同一組人馬,並將他們所使用的勒索軟體命名為ARCrypter。這個駭客組織當時的目標主要是拉丁美洲,但研究人員指出,如今駭客也攻擊中國、加拿大等其他國家。資安新聞網站Bleeping Computer也觀察到類似狀況,並發現有德國、美國、法國的受害組織。

IT業者BlackBerry的威脅研究團隊指出,在今年8月與10月,鎖定智利政府、哥倫比亞國家食品暨藥物監督研究所Invima發動攻擊的勒索軟體駭客,很可能是同一組人馬,並將他們所使用的勒索軟體命名為ARCrypter。這個駭客組織當時的目標主要是拉丁美洲,但研究人員指出,如今駭客也攻擊中國、加拿大等其他國家。資安新聞網站Bleeping Computer也觀察到類似狀況,並發現有德國、美國、法國的受害組織。

而對於攻擊的途徑,BlackBerry指出駭客疑似透過匿名檔案共享網站AnonFiles,散布win.exe及win.zip,一旦攻擊者下載到受害電腦並搭配特定參數與密碼來執行相關的壓縮與解壓縮動作,電腦將會感染ARCrypter,大部分檔案也會遭到加密。與其他勒索軟體相同的是,ARCrypter也會刪除磁碟區陰影複製(Volume Shadow Copy)的備份資料,但駭客為了持續在受害環境運作,他們不僅利用登錄檔在電腦開機就啟動勒索軟體,還會保持所有網路磁碟機為連線狀態。

歲末購物季來臨,美國、加拿大消費者遭到駭客鎖定,冒用當地知名品牌發動網釣攻擊

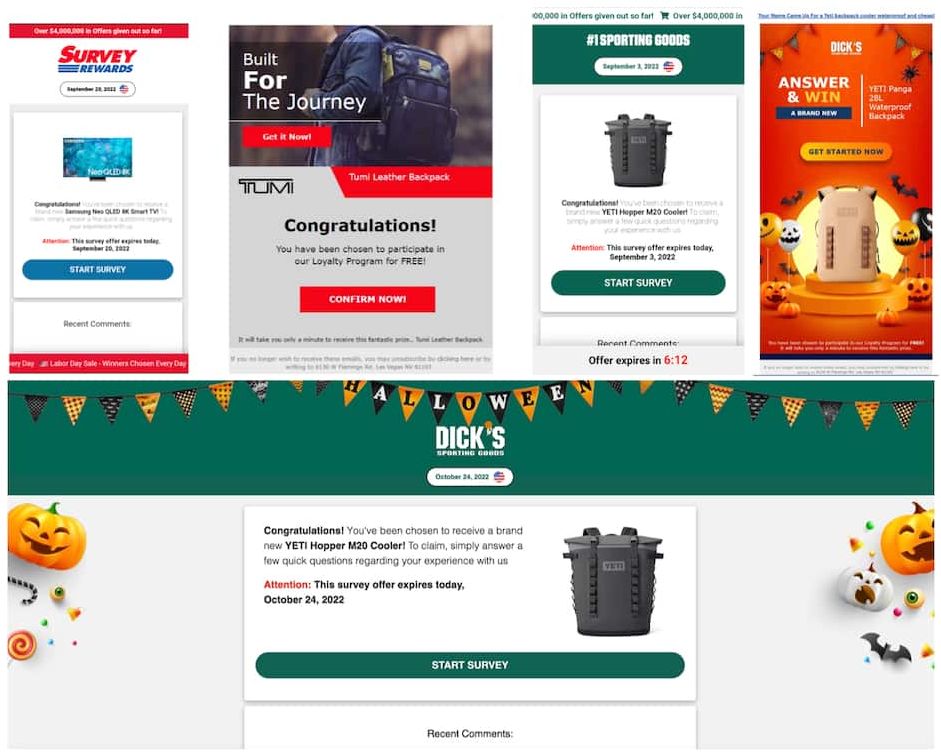

雲端網路與資安服務業者Akamai的威脅情報團隊揭露從今年9月出現的釣魚攻擊,駭客鎖定在網路上找尋假日促銷活動的購物者,他們佯稱是知名的零售商或是產品製造者,宣稱購物者只要在5分鐘之內提供信用卡資料並支付運費,或是填寫簡單的問卷,就有機會獲得獎品。然而一旦購物者上當,他們的信用卡資料就會被駭客用於盜刷。研究人員指出,有89%存取釣魚網站的用戶為美國人及加拿大人。

雲端網路與資安服務業者Akamai的威脅情報團隊揭露從今年9月出現的釣魚攻擊,駭客鎖定在網路上找尋假日促銷活動的購物者,他們佯稱是知名的零售商或是產品製造者,宣稱購物者只要在5分鐘之內提供信用卡資料並支付運費,或是填寫簡單的問卷,就有機會獲得獎品。然而一旦購物者上當,他們的信用卡資料就會被駭客用於盜刷。研究人員指出,有89%存取釣魚網站的用戶為美國人及加拿大人。

值得留意的是,這起攻擊行動裡,駭客的釣魚網站不只內容極為完整,甚至有收到禮物的用戶「評價」,駭客亦搭配了多種手法來規避偵測──這包含了濫用短網址服務、合法雲端服務(如Google Cloud、AWS主機服務、Azure blob儲存空間等),來降低受害者的戒心。

此外,研究人員還發現了過往未曾出現的手法。例如,駭客在重新導向使用者的過程裡,濫用了統ㄧ資源識別碼片段識別符號(URI fragment identifier),以及針對每個遭到鎖定的目標產生專屬URL,而能夠躲過各式資安系統的偵測。

駭客組織WASP鎖定Python開發者而來

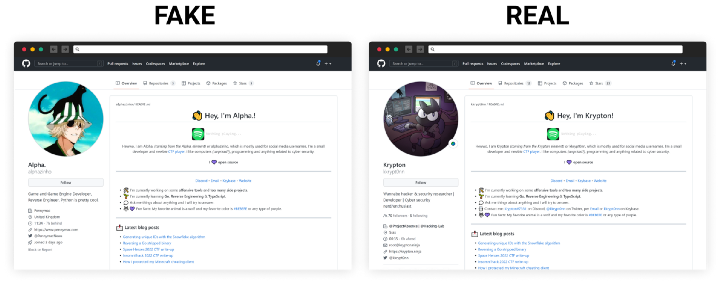

資安業者Checkmarx指出,在本月初由Phylum、Check Point揭露兩起惡意PyPI套件的攻擊行動,雖然手法存在顯著的差異,但攻擊者其實都是名為WASP的駭客組織,此組織專門利用竊密軟體WASP Stealer(編按:Phylum將其稱為W4SP Stealer),盜走開發者的Discord帳密、加密貨幣錢包、信用卡資料,並透過特定的Discord webhook網址將偷到的資料傳給駭客。

資安業者Checkmarx指出,在本月初由Phylum、Check Point揭露兩起惡意PyPI套件的攻擊行動,雖然手法存在顯著的差異,但攻擊者其實都是名為WASP的駭客組織,此組織專門利用竊密軟體WASP Stealer(編按:Phylum將其稱為W4SP Stealer),盜走開發者的Discord帳密、加密貨幣錢包、信用卡資料,並透過特定的Discord webhook網址將偷到的資料傳給駭客。

根據研究人員的分析,攻擊者使用的是多型態(polymorphic)的惡意軟體,每次部署的酬載都會改變;此外他們也透過圖像隱碼術(steganography)來埋藏惡意程式碼,還會製造假的GitHub評價,來讓開發者上當。

遊戲伺服器遭殭屍網路RapperBot鎖定,被用於DDoS攻擊

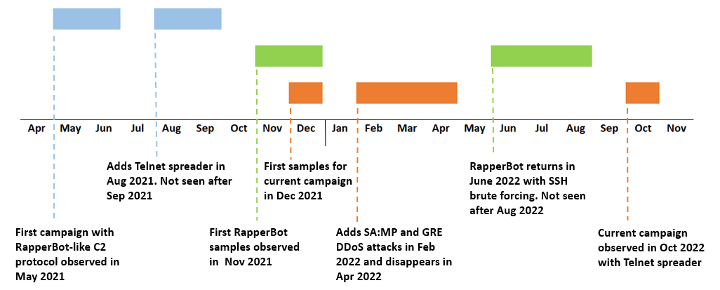

資安業者Fortinet揭露殭屍網路RapperBot近期的攻擊行動,他們發現此殭屍網路於10月上旬出現新的變種病毒,駭客鎖定《俠盜獵車手:聖安地列斯》多人連線遊戲(Grand Theft Auto: San Andreas Multiplayer)的伺服器而來,目的是要將其用於DDoS攻擊。

資安業者Fortinet揭露殭屍網路RapperBot近期的攻擊行動,他們發現此殭屍網路於10月上旬出現新的變種病毒,駭客鎖定《俠盜獵車手:聖安地列斯》多人連線遊戲(Grand Theft Auto: San Andreas Multiplayer)的伺服器而來,目的是要將其用於DDoS攻擊。

研究人員指出,此殭屍網路病毒透過Telnet連線目標裝置,並採用內建的密碼本,嘗試暴力破解目標設備,不像過往採用SSH連線,也並非透過C2取得相關帳密資料;根據他們的分析,該病毒針對Arm、MIPS、PowerPC、Sparc架構的電腦而來,假如偵測到在Intel處理器的電腦上,就會停止運作。

【漏洞與修補】

F5修補BIG-IP、BIG-IQ的RCE漏洞

資安業者Rapid7發現F5旗下BIG-IP、BIG-IQ系統的重大漏洞CVE-2022-41622、CVE-2022-41800,分別存在於iControl SOAP、iControl REST元件,前者可被用於跨網站偽造請求(CSRF)攻擊,且攻擊者無需通過身分驗證;後者則是攻擊者通過身分驗證並取得管理員權限後,可繞過設備模式(Appliance mode)的限制,濫用未公開的iControl REST端點。

這兩個漏洞的CVSS風險層級為8.8分及8.7分,但研究人員認為影響有限,因為最嚴重的CVE-2022-41622需要多種條件搭配,攻擊者才能觸發漏洞,而F5表示,一旦這些漏洞被成功利用,後果將會相當嚴重。F5獲報後,近日發布了資安通告與修補程式。

微軟緊急修補Windows的Kerberos登入問題

11月17日,微軟發布例外更新(OOB),目的是針對網域控制器(DC)在部署本月例行修補(Patch Tuesday)的更新軟體後,可能會衍生Kerberos認證問題,進行解決。

這項問題有可能影響所有的Kerberos認證,網域群組的受管理服務帳號(gMSA)將無法進行身分驗證,遠端桌面連結也會失效,亦導致工作站電腦無法存取共用檔案,此外,需要網域用戶身分驗證的列印工作亦無法執行。

【其他資安新聞】

美國FBI指控中國大規模竊取商業機密與個資,尤以TikTok最讓人感到威脅

Android版DuckDuckGo瀏覽器新增程式追蹤保護功能

Mozilla基金會發布Firefox 107,修補19個漏洞

近期資安日報

【2022年11月17日】 公有雲業者AWS關聯式資料庫服務的快照暴露在外、惡意軟體載入器BatLoader攻擊行動升溫

【2022年11月16日】 亞洲政府機關與憑證機構遭中國駭客Billbug鎖定、開發人員入口網站平臺Backstage出現重大漏洞

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10