物聯網設備近年來成為駭客鎖定的目標,因為這類系統往往缺乏足夠的防護,甚至相關的開發套件因包含已停止支援的元件,而使得用戶陷入安全性漏洞無人處理的風險。例如,中國駭客日前入侵印度電網的事故裡,就針對名為Boa的網頁伺服器下手。Boa系統已停止更新長達17年,但許多物聯網裝置的SDK仍廣泛採用其元件,而使得這些裝置也曝露於Boa漏洞的危險當中。

我們過往報導了數款基板管理控制器(BMC)的漏洞,這些BMC多半是安裝在伺服器主機,但最近用於物聯網裝置的BMC出現漏洞而引起研究人員注意。有資安業者揭露臺廠立端科技(Lanner)的BMC韌體漏洞,一旦遭到利用,攻擊者就有機會對搭載該公司BMC元件的物聯網裝置進行控制。

以近日時事為誘餌的網釣攻擊事件頻傳,這些話題包含即將到來的黑色星期五購物季、剛在上週末開打的世界盃足球賽,以及加密貨幣交易所FTX破產等情況。

【攻擊與威脅】

已中止發展與維護的Boa網頁伺服器系統成為攻擊目標,駭客藉此對能源組織下手

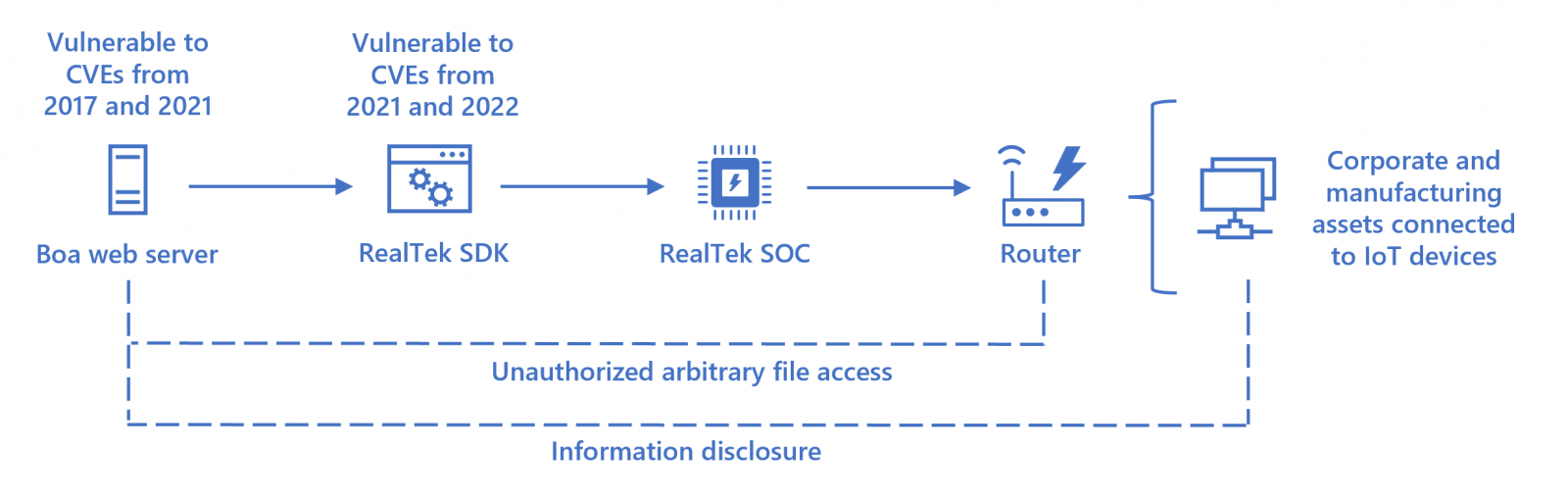

微軟安全威脅情報中心(MSTIC)在調查中國駭客入侵印度電網的攻擊行動時,發現其入侵管道為Boa網頁伺服器,此為開源的物聯網系統解決方案,但早在2005年就不再更新。

微軟安全威脅情報中心(MSTIC)在調查中國駭客入侵印度電網的攻擊行動時,發現其入侵管道為Boa網頁伺服器,此為開源的物聯網系統解決方案,但早在2005年就不再更新。

研究人員指出,此網頁伺服器系統全球迄今有逾百萬臺裝置採用,但為何Boa仍非常普遍?很可能是廣泛受到許多軟體開發套件(SDK)採用,而使得透過這些SDK開發的裝置存在Boa相關漏洞,例如:目錄越界漏洞CVE-2017-9833,以及資訊洩露漏洞CVE-2021-33558,這些漏洞目前都尚未得到修補。

研究人員舉出採用Boa的瑞昱SDK為例,該公司修補此SDK漏洞,但並未處理上述兩個Boa漏洞,而使得採用此SDK開發的路由器、無線AP都存在這些弱點,可被駭客用於攻擊行動。

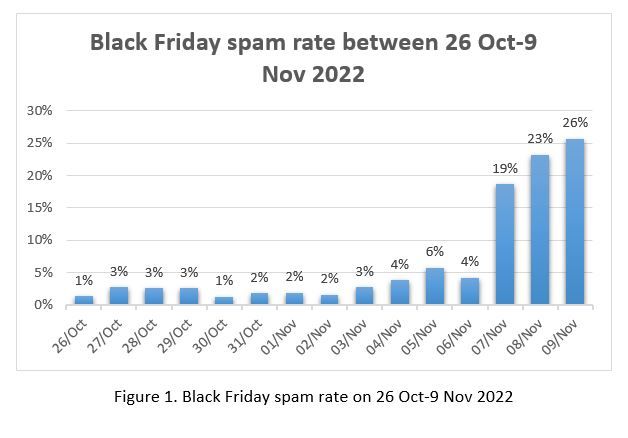

黑色星期五相關的垃圾郵件逾半數有詐

黑色星期五即將在11月25日來臨,相關的釣魚郵件也隨之出現。防毒業者Bitdefender在10月26日至11月9日觀察到這類惡意活動,他們發現,與黑色星期五有關的垃圾郵件,自11月7日急劇增加——6日為4%,7日爆增至19%,9日來到26%。

黑色星期五即將在11月25日來臨,相關的釣魚郵件也隨之出現。防毒業者Bitdefender在10月26日至11月9日觀察到這類惡意活動,他們發現,與黑色星期五有關的垃圾郵件,自11月7日急劇增加——6日為4%,7日爆增至19%,9日來到26%。

這些垃圾郵件有27%是針對美國而來,愛爾蘭24%次之。值得留意的是,這裡面有56%與詐騙相關。

研究人員指出,駭客除了會利用名牌商品大幅降價作為誘餌,也可能會使用免費的禮物卡、問卷來行騙,而且往往會使用攻擊目標慣用的語言,讓購物者降低警覺。

以世界盃足球賽為幌子的釣魚郵件攻擊升溫,被用於散布Emotet、QBot、Remcos惡意軟體

世界盃足球賽於11月20日在卡達開打,是近期該賽事首度在阿拉伯地區舉辦,在此之前,駭客已鎖定該地區的球迷、球隊下手,發動釣魚郵件攻擊。資安業者Trellix發現當地10月的惡意郵件數量,較9月爆增一倍,原因與世足賽有關。

研究人員看到各式各樣與這場比賽有關的網釣郵件,像是假借國際足球總會(FIFA)的名義,聲稱球迷購票付款沒有成功,或是佯稱合作夥伴Snoonu將送出免費門票等,此外,也有針對球隊而來的郵件,例如,以FIFA的名義宣稱禁止登記新球員的通知信。

上述的釣魚郵件主要被用於散布木馬程式與竊密軟體,如QBot、Emotet、Formbook、Remcos,以及QuadAgent。

因加密貨幣交易所FTX破產受害的用戶被駭客盯上,透過推特認證的帳號流傳Deepfake影片吸引想翻本的人

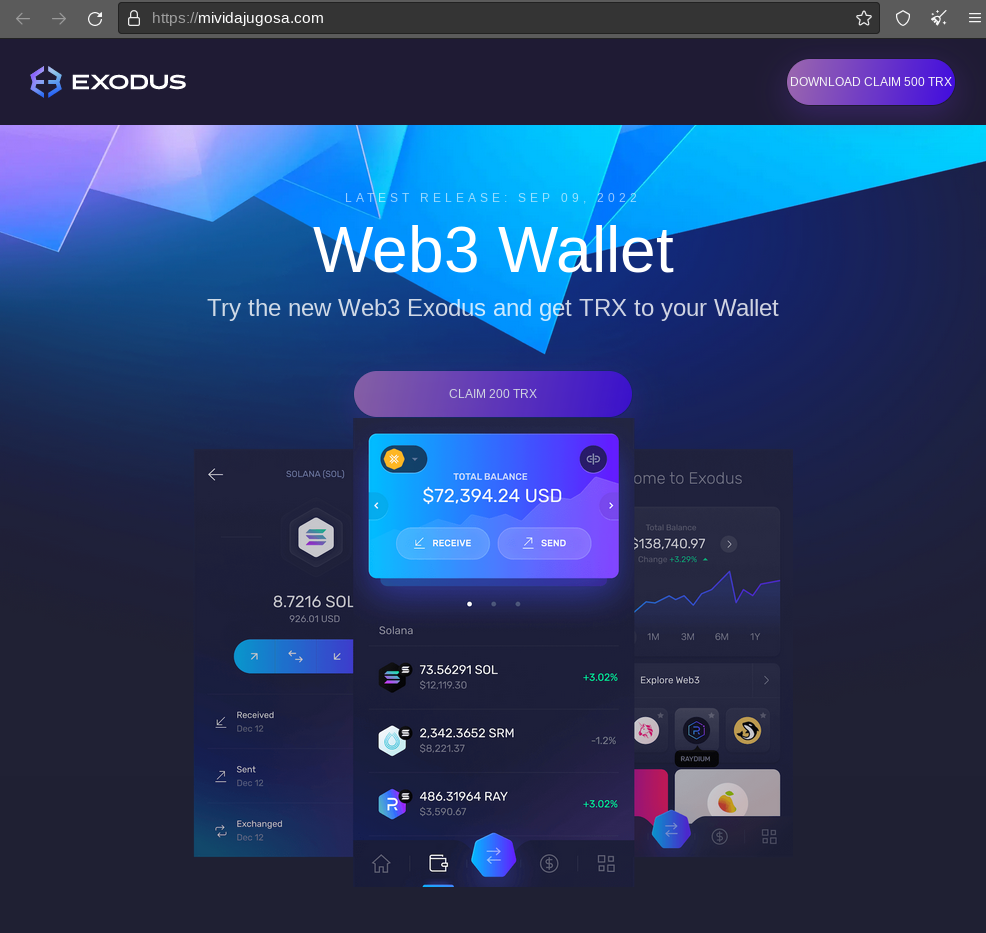

大型加密貨幣交易所FTX日前破產,債權人試圖追討自己投入的資金,駭客也看上這樣的情況來進行詐騙。根據新聞網站Motherboard的報導,11月18日推特上出現了FTX創辦人Sam Bankman-Fried的Deepfake影片,該影片聲稱為彌補投資人的損失,他們提供了專屬網站,投資人只要依照指示,就有可能將手中持有的加密貨幣翻倍來獲得補償,但實際上這是標準的加密貨幣詐騙。

大型加密貨幣交易所FTX日前破產,債權人試圖追討自己投入的資金,駭客也看上這樣的情況來進行詐騙。根據新聞網站Motherboard的報導,11月18日推特上出現了FTX創辦人Sam Bankman-Fried的Deepfake影片,該影片聲稱為彌補投資人的損失,他們提供了專屬網站,投資人只要依照指示,就有可能將手中持有的加密貨幣翻倍來獲得補償,但實際上這是標準的加密貨幣詐騙。

然而這起詐騙與過往有所不同的是,駭客不僅使用該創辦人名字縮寫SBF做為使用者名稱,還取得了推特的藍勾勾驗證(Twitter Blue)──疑似馬斯克宣布以8美元供所有用戶購買後取得。

竊密軟體Aurora攻擊行動升溫,至少有7組駭客採用

資安業者Sekoia指出,以Go語言開發的竊密軟體Aurora,最近幾個月因為防毒軟體難以偵測而受到駭客歡迎。根據他們的調查,至少有7個惡名昭彰的駭客組織將其用於攻擊行動,有些駭客將其與兩款竊密軟體RedLine、Raccoon搭配使用。

研究人員指出,這款竊密軟體是由殭屍網路發展而來,賣家BrazzzersLogs自8月下旬開始向駭客兜售,標榜能竊取逾40種加密貨幣錢包,具備反向尋找密碼資料集的功能,並且能自動解析MetaMask錢包的通關密語(Seed Phrase),駭客可選擇每月以250美元的代價租用,或是支付1,500美元購買終身授權。這些駭客已透過釣魚網站、YouTube影片,以及免費軟體下載網站等多個管道來散布Aurora。

竊密軟體Ducktail藉由WhatsApp散布

資安業者WithSecure揭露越南駭客組織Ducktail近期的攻擊行動,該組織原先濫用LinkedIn網站鎖定經營臉書廣告業務的人士與組織,但研究人員發現,駭客約自今年9月初開始改變做法。

資安業者WithSecure揭露越南駭客組織Ducktail近期的攻擊行動,該組織原先濫用LinkedIn網站鎖定經營臉書廣告業務的人士與組織,但研究人員發現,駭客約自今年9月初開始改變做法。

例如:透過即時通訊軟體WhatsApp做為散布竊密軟體的新途徑、Ducktail啟動的時候一併開啟文件檔案或是影片,進而卸下受害者的心防;再者,這些駭客也更換不同的編譯工具,並使用數位簽章,來規避資安系統的偵測;此外,他們甚至在越南成立假的公司做為幌子,藉此吸收成員。

【漏洞與修補】

臺廠Lanner基板管理控制器韌體被揭露13個漏洞,其中4個最嚴重,恐使OT與IoT設備遭到攻擊

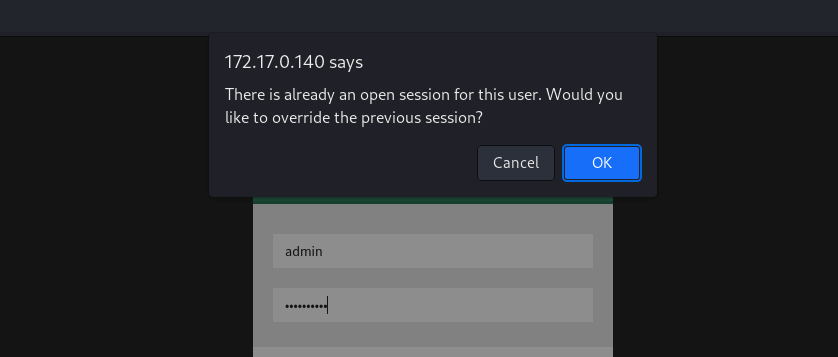

資安業者Nozomi Networks在臺廠立端科技(Lanner)的基板管理控制器(BMC)擴充卡IAC-AST2500A上,總共發現了13個漏洞,其中有4個CVSS風險層級達到10分的漏洞CVE-2021-26727、CVE-2021-26728、CVE-2021-26729、CVE-2021-26730,這些漏洞都與記憶體的緩衝區溢位有關,多半能被用於命令注入攻擊。研究人員將CVE-2021-26728串連另一個漏洞CVE-2021-44467,展示概念性驗證(PoC)攻擊,攻擊者可在未經身分驗證的情況下,透過網頁管理介面,進而在BMC使用root權限遠端執行任意程式碼(RCE)。

資安業者Nozomi Networks在臺廠立端科技(Lanner)的基板管理控制器(BMC)擴充卡IAC-AST2500A上,總共發現了13個漏洞,其中有4個CVSS風險層級達到10分的漏洞CVE-2021-26727、CVE-2021-26728、CVE-2021-26729、CVE-2021-26730,這些漏洞都與記憶體的緩衝區溢位有關,多半能被用於命令注入攻擊。研究人員將CVE-2021-26728串連另一個漏洞CVE-2021-44467,展示概念性驗證(PoC)攻擊,攻擊者可在未經身分驗證的情況下,透過網頁管理介面,進而在BMC使用root權限遠端執行任意程式碼(RCE)。

立端科技獲報後,已製作新版BMC韌體修補上述漏洞。若是管理者無法更新韌體,研究人員建議透過防火牆的網路存取控制規則,限縮能存取網頁管理介面的人士,來降低上述漏洞帶來的風險。

【其他資安新聞】

近期資安日報

【2022年11月22日】 駭客組織Luna Moth發動電話網釣攻擊、加密貨幣交易所的雙因素驗證機制遭到繞過

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06