俄羅斯駭客針對歐美國防產業發動攻擊的情況又添一樁!威脅情報業者Recorded Future揭露美國軍火供應商Global Ordnance的釣魚網站攻擊行動,值得留意的是,英國、波蘭的武器供應商也可能受害。

伊朗駭客利用合法的遠端管理工具Syncro來發動攻擊也值得留意,用戶難以從收到的郵件與附加檔案察覺有異,因為駭客寄信的電子郵件信箱看起來正常,使得收信人容易降低警覺,而照著信中的指示操作。

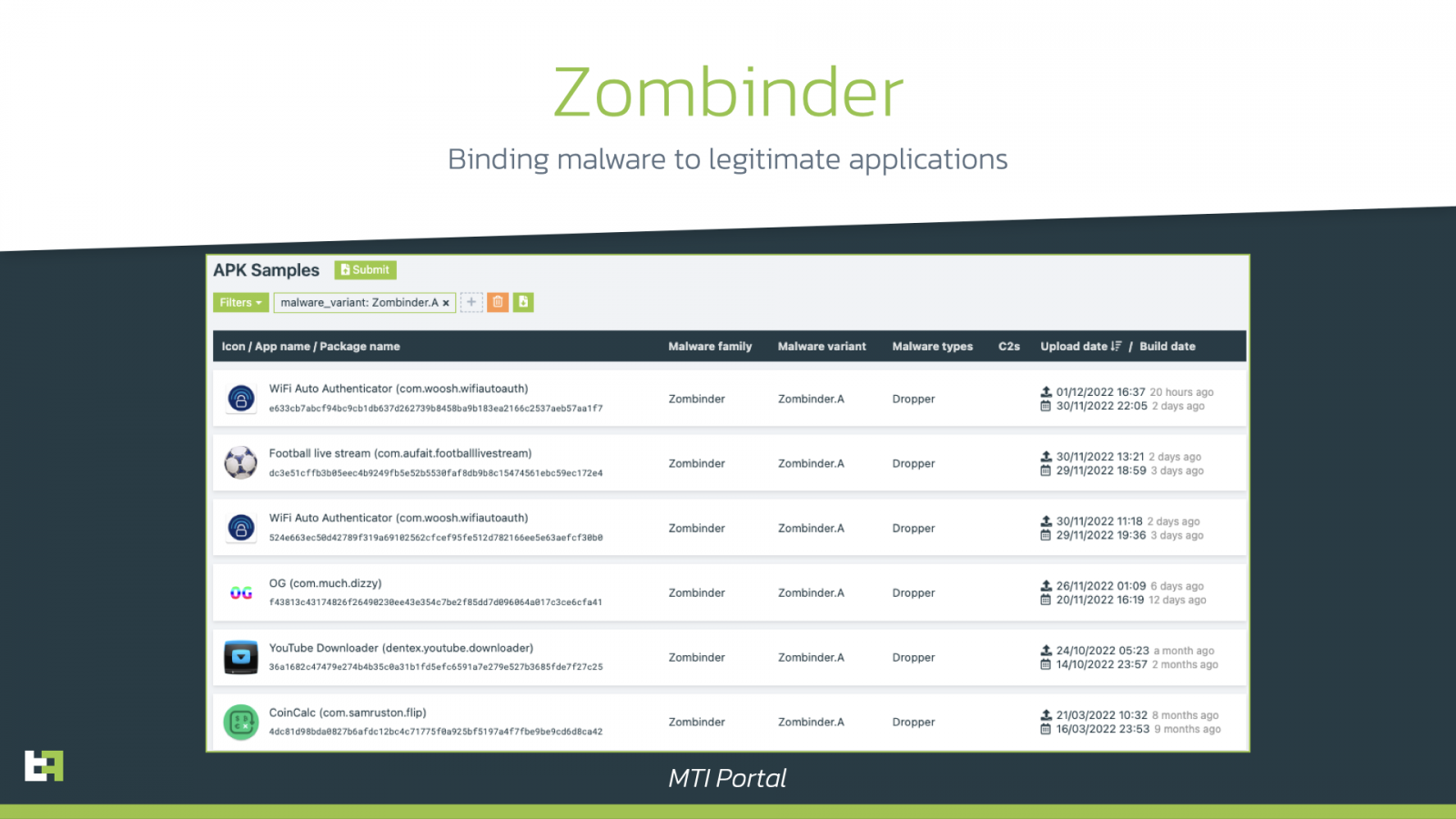

攻擊者竄改合法的應用程式安裝程式來挾帶惡意軟體的手法,現在也有專門的封裝服務出現!研究人員揭露名為Zombinder的惡意軟體封裝平臺,駭客利用這種平臺來散布Windows與Android的惡意程式,已有數千個受害者。

【攻擊與威脅】

美國軍火供應商遭到俄羅斯駭客TAG-53攻擊

威脅情報業者Recorded Future揭露俄羅斯駭客TAG-53的攻擊行動,駭客鎖定美國軍火供應商Global Ordnance進行網路釣魚,他們透過名稱相仿的網域,設置冒牌的微軟登入網頁,企圖騙取該公司員工的帳密。

威脅情報業者Recorded Future揭露俄羅斯駭客TAG-53的攻擊行動,駭客鎖定美國軍火供應商Global Ordnance進行網路釣魚,他們透過名稱相仿的網域,設置冒牌的微軟登入網頁,企圖騙取該公司員工的帳密。

然而研究人員進一步調查發現,這些駭客總共設置了38個用於網釣的網域,其中有9個網域他們推測出駭客的攻擊目標,這些組織又以歐美航空及國防產業最多,但也有衛星通訊業者、非政府組織(NGO)受害,當中有2個網域可能是針對俄羅斯內政部。

以色列、埃及組織遭伊朗駭客MuddyWater鎖定,濫用遠端管理工具Syncro與檔案共享服務發動攻擊

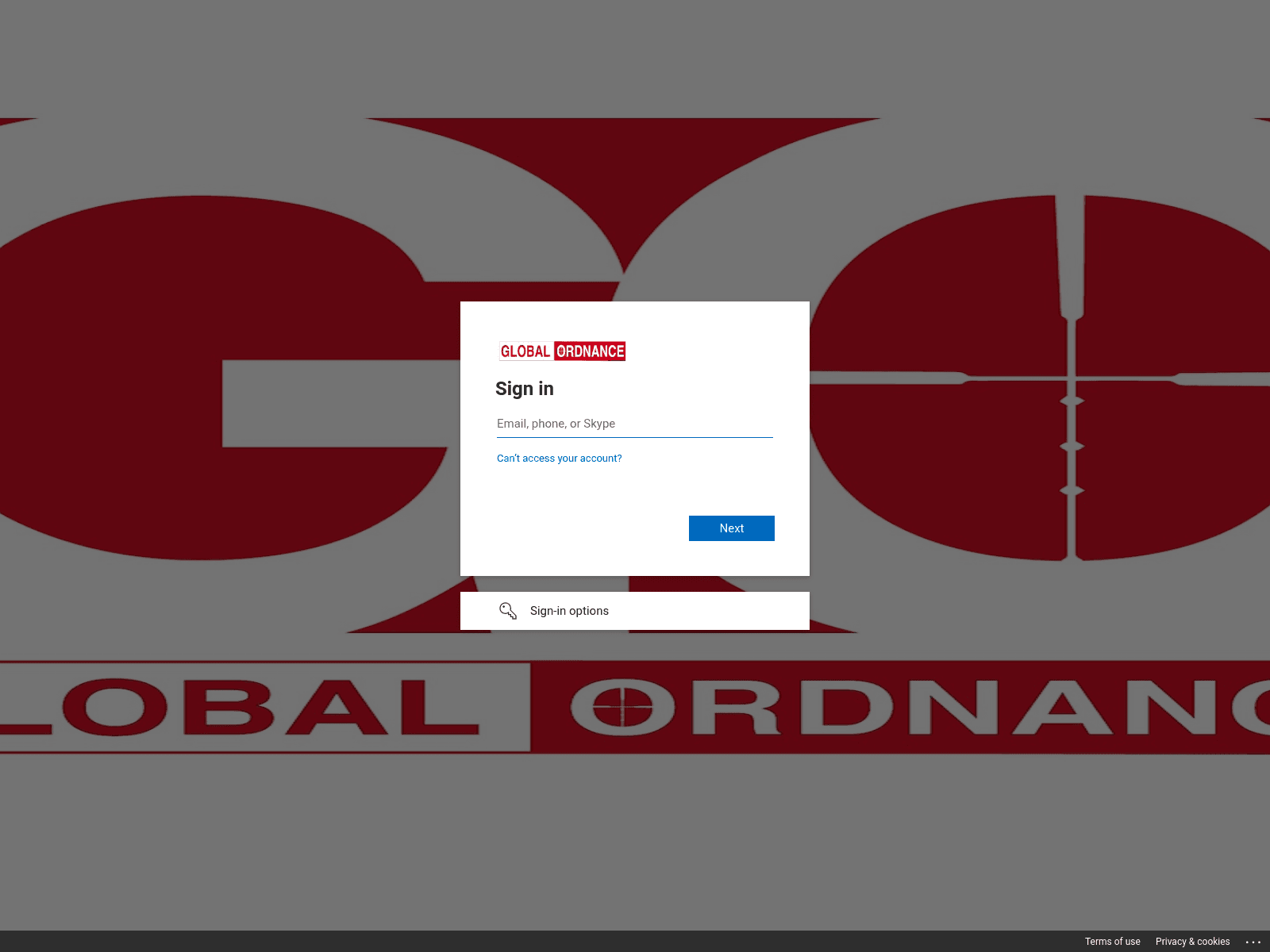

資安業者Deep Instinct自今年10月發現伊朗駭客組織MuddyWater的攻擊行動,駭客針對以色列、埃及、伊朗、約旦、卡達、阿拉伯聯合大公國(UAE)等國家下手,使用遠端管理工具Syncro來掌控受害者的電腦。

資安業者Deep Instinct自今年10月發現伊朗駭客組織MuddyWater的攻擊行動,駭客針對以色列、埃及、伊朗、約旦、卡達、阿拉伯聯合大公國(UAE)等國家下手,使用遠端管理工具Syncro來掌控受害者的電腦。

攻擊者寄送帶有HTML檔案的釣魚郵件,一旦收信人開啟附件檔案,該HTML檔案就會引導收信人從檔案共享服務OneDrive、Dropbox、OneHub下載Syncro安裝程式,使用者若是依照指示安裝,電腦將會成為駭客「列管」的對象,駭客將會部署後門程式並將其做為存取整個組織的管道。

研究人員指出,由於駭客散布的釣魚郵件與附件沒有顯著的攻擊特徵,而不會被郵件安全系統攔截。使用者若是收到要求安裝軟體的信件,應先向IT部門進行確認,再依照指示操作。

微軟OneNote筆記軟體檔案遭到濫用,被拿來散布惡意軟體Formbook

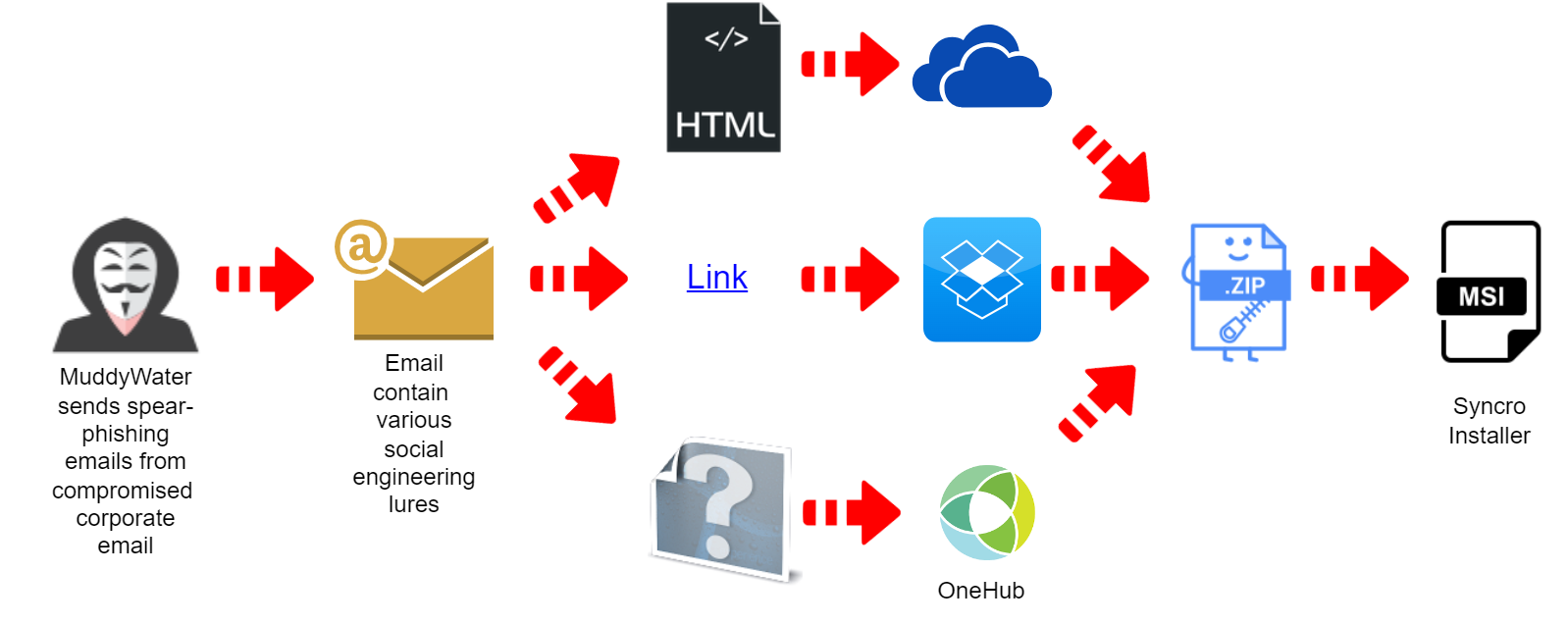

駭客利用Word、Excel檔案散布惡意軟體的情況相當常見,但現在也有其他Office應用程式遭到濫用。資安業者Trustwave揭露近期散布木馬程式Formbook的攻擊行動,駭客透過釣魚郵件挾帶微軟筆記軟體OneNote的檔案(.ONE),信件內容宣稱是確認收信人公司的報價回覆,並表示先前詢問的報價資料如附件。

駭客利用Word、Excel檔案散布惡意軟體的情況相當常見,但現在也有其他Office應用程式遭到濫用。資安業者Trustwave揭露近期散布木馬程式Formbook的攻擊行動,駭客透過釣魚郵件挾帶微軟筆記軟體OneNote的檔案(.ONE),信件內容宣稱是確認收信人公司的報價回覆,並表示先前詢問的報價資料如附件。

一旦收信人開啟附件檔案,就會看到「檢視文件」的按鈕,按下後會觸發Windows指令碼檔案(WSF)執行,進而在受害電腦植入Formbook。研究人員指出,駭客為了混淆視聽,將上述的WSF檔案的檔名加入由右至左書寫的Unicode字元U+202E,導致檔名倒過來顯示,如:將xcod.wsf變成fsw.docx。

市值數十億美元的製造公司遭勒索軟體Babuk鎖定

資安業者Morphisec揭露勒索軟體Babuk變種病毒的攻擊行動,駭客鎖定市值數十億的製造業者下手,該公司有上萬臺工作站電腦與伺服器主機,駭客先進行為期兩週的偵察行動,並入侵網域控制器,再設置群組原則物件(GPO)來大量部署惡意軟體。

研究人員指出,這次攻擊行動出現的Babuk,與過往的版本最為顯著的差異在於,駭客結合了開源的規避偵測軟體,以及更為隱蔽的側載手法,使得上述製造業者部署的次世代防毒軟體、EDR系統並未將其識別為有害。

暗網出現軟體封裝系統Zombinder,讓駭客在Android、Windows應用程式挾帶惡意軟體

駭客在發動惡意軟體攻擊的過程中,為了降低受害者警覺,很可能會改造應用程式的安裝檔案,從中偷渡惡意軟體,如今在網路犯罪圈也依此概念衍生出專門的軟體封裝平臺。

駭客在發動惡意軟體攻擊的過程中,為了降低受害者警覺,很可能會改造應用程式的安裝檔案,從中偷渡惡意軟體,如今在網路犯罪圈也依此概念衍生出專門的軟體封裝平臺。

資安業者ThreatFabric在調查安卓惡意軟體Ermac的攻擊行動時,意外在暗網發現名為Zombinder的惡意軟體封裝平臺,多個組織的駭客將其用於製造帶有Ermac、金融木馬Xenomorph的安卓應用程式安裝檔案(APK),以及帶有Laplas剪貼簿截取工具、竊密軟體Aurora與Erbium的Windows軟體安裝程式。研究人員粗估有數千名受害者不慎執行由Zombinder產生的「安裝程式」,其中,竊密軟體Erbium已成功從1,300名受害者偷取各式帳密。

加密貨幣投資人遭到鎖定,駭客透過Telegram群組散布惡意軟體

微軟安全威脅情報團隊揭露DEV-0139駭客組織的加密貨幣詐騙攻擊,駭客看上加密貨幣投資公司利用Telegram群組提供VIP客戶服務,他們假冒是這類投資公司,邀請攻擊目標對他們與同行收取的手續費提供意見。一旦目標人士信以為真,他們就會收到惡意Excel檔案,並依照指示開啟巨集,此檔案將會下載帶有惡意程式的PNG圖檔,並解密惡意DLL檔案與後門程式,並在受害電腦部署。研究人員指出,駭客為引誘受害者啟用巨集,刻意為部分工作表加上密碼保護。

研究人員關閉被用於DDoS攻擊的殭屍網路KmsdBot

雲端服務業者Akamai的資安研究團隊於11月發現殭屍網路KmsdBot,該殭屍網路病毒專門透過SSH連線入侵採用弱密碼的裝置,目的是將其用於挖礦。但在調查的過程裡,研究人員調整了其中一個殭屍網路病毒的C2中繼站配置,結果因為指令有誤,導致所有受害裝置上的KmsdBot停擺。

【其他資安新聞】

美國大型醫療連鎖機構CommonSpirit Health證實遭勒索軟體攻擊

SEMI推半導體資安風險評級服務,非會員亦可訂閱,盼促進產業鏈提升資安量能

紅帽於RHEL作業系統整合開源雲端安全軟體架構Keylime

近期資安日報

【2022年12月8日】 殭屍網路Zerobot利用21個漏洞入侵連網設備、IE零時差漏洞迄今仍是國家級駭客利用的對象

【2022年12月7日】 雲端服務業者Rackspace證實遭勒索軟體攻擊、Ping軟體元件漏洞恐讓駭客遠端挾持FreeBSD系統

【2022年12月6日】 American Megatrends的BMC漏洞波及逾15個廠牌的伺服器、電信業者與業務流程外包公司遭鎖定

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10