SAP在本週發布了一月份的例行安全修補,總共發布12則資安通告,其中修補了4個CVSS評分達到9分以上的重大風險等級。但資安業者Onapsis認為,其中最值得關注的是CVE-2023-0014,原因是大部分該公司的用戶都可能曝露相關風險。

又有設備的系統啟動器(bootloader)與韌體出現漏洞,以及可被利用的情況,而且這次是發生在工控系統上!有資安業者揭露西門子的可程式化邏輯控制器(PLC)設備漏洞CVE-2022-38773,並指出有上百款機種存在該漏洞。研究人員指出,這個漏洞很可能破壞PLC設備的韌體且難以復原。

透過複製、貼上的動作,輸入與整理加密貨幣轉帳資訊的情況看,看起來很尋常,但這可能成為攻擊者鎖定的目標。加密貨幣錢包MetaMask對此提出警告,因為他們發現有人針對這種習慣進行網址中毒(address poisoning)攻擊,而導致使用者可能不慎將加密貨幣轉帳給駭客。

【攻擊與威脅】

Fortinet針對SSL VPN用戶提出警告,駭客利用12月修補的漏洞攻擊政府機關

Fortinet於1月11日發布資安通告,呼籲用戶注意11月底修補的SSL VPN漏洞CVE-2022-42475,因為已出現針對政府機關與大型組織的攻擊行動,駭客打造專門鎖定FortiOS的Linux惡意軟體,並將其偽裝成Fortinet的IPS引擎元件libips.bak,並植入惡意的IPS引擎,駭客亦植入具備操縱FortiOS的事件記錄(Log)功能的惡意程式,從而在記憶體內將事件記錄資料解壓縮,並找尋特定字串刪除,然後再組合出新的檔案。

Fortinet於1月11日發布資安通告,呼籲用戶注意11月底修補的SSL VPN漏洞CVE-2022-42475,因為已出現針對政府機關與大型組織的攻擊行動,駭客打造專門鎖定FortiOS的Linux惡意軟體,並將其偽裝成Fortinet的IPS引擎元件libips.bak,並植入惡意的IPS引擎,駭客亦植入具備操縱FortiOS的事件記錄(Log)功能的惡意程式,從而在記憶體內將事件記錄資料解壓縮,並找尋特定字串刪除,然後再組合出新的檔案。

研究人員指出,從利用漏洞的手段來看,駭客的技術相當專精,很可能具備對FortiOS作業系統進行逆向工程的能力。

加密貨幣錢包MetaMask用戶面臨網址中毒攻擊

加密貨幣錢包MetaMask於1月12日發出警告,他們得知有人鎖定用戶下手進行網址中毒(address poisoning)攻擊,對方利用電子錢包網址複雜難記的狀況,導致很多人使用「複製貼上」取用交易記錄,而打算從中竄改轉帳目標網址,將加密貨幣劫持到自己的錢包。

當使用者從自己的電子錢包傳送一筆交易,攻擊者可以監看指定幣別交易,再利用網路上隨手而得的vanity網址產生器,產生近似用戶或收款帳戶的電子錢包網址。之後攻擊者再從新的錢包傳送少量加密貨幣至受害者的網址,讓受害者日後交易時,就有可能因為複製貼上而將加密貨幣轉給攻擊者。該公司呼籲使用者在執行交易時,應比對收款電子錢包的網址是否正確。

針對2億外流用戶資料,推特表示並非因2022年1月修補的漏洞流出

近期傳出有人在駭客論壇提供2億用戶資料,用戶只需支付相當於2美元的論壇代幣就能取得,推特針對此事進行調查並提出說明。該公司指出,這些資料源自2022年11月外洩的4億筆資料,將重複項目刪除而成,且不含機密資訊,他們研判是駭客並非透過該公司於2022年1月修補的漏洞竊取。

【漏洞與修補】

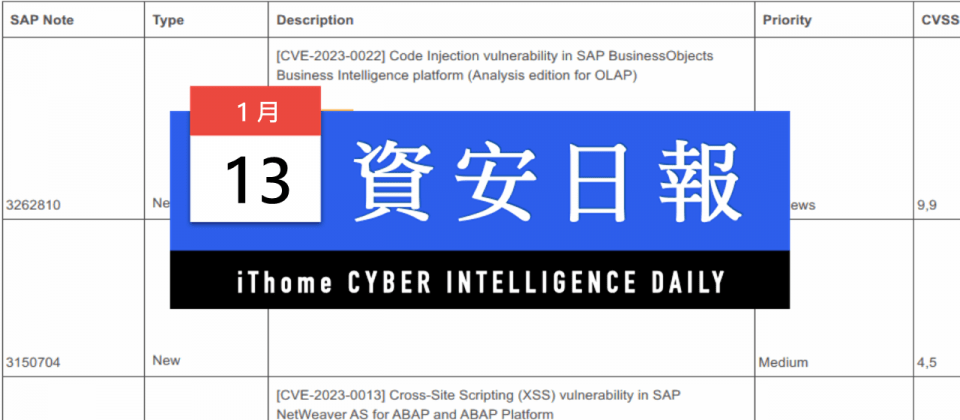

SAP修補旗下產品多項重大漏洞

1月10日商用軟體大廠SAP發布本月份的例行修補,總共公布12個漏洞與提供緩解措施,風險層級最高的漏洞是CVE-2023-0016、CVE-2023-0022,CVSS風險評分都達到9.9分,前者是財務報表系統Business Planning and Consolidation(BPC)的SQL注入漏洞,攻擊者可能藉由指定的查詢指令,讀取、竄改、刪除資料庫的任何資料;後者則是商業智慧軟體BusinessObjects的程式碼注入漏洞,攻擊者可透過網路濫用漏洞,進而影響應用程式的完整性、可用性,以及機密性。

資安業者Onapsis指出,這次SAP修補的重大漏洞裡,影響範圍最廣的應該是CVE-2023-0014(CVSS評分為9.0分),原因是該漏洞存在於NetWeaver AS for ABAP,以及ABAP平臺本身,對該公司大部分用戶造成影響。

逾百款西門子PLC設備存在漏洞,恐導致韌體遭到挾持

資安業者Red Balloon Security揭露西門子可程式化邏輯控制器(PLC)設備的一系列漏洞CVE-2022-38773,存在SIMATIC、SIPLUS S7-1500產品線,攻擊者有機會藉此繞過受保護的啟動機制,從而持續執行任意的程式碼或是資料竄改,其漏洞的利用必須實際接觸設備,CVSS風險評分為4.6分。研究人員估計超過100款PLC機種會受到影響。

資安業者指出,由於上述弱點能在設備啟動過程載入惡意韌體,而使得攻擊者能持續控制存在弱點的設備,且相關攻擊行為難以發現。對此,西門子表示不會發布更新程式,但呼籲用戶應加強管制能夠存取PLC設備的使用者。

Google發布Chrome 109,修補17項漏洞

1月10日Google發布電腦版Chrome 109,總共修補了17個漏洞,其中CVE-2023-0128、CVE-2023-0129為高風險漏洞,前者為總覽模式(Overview Mode)的記憶體釋放後濫用(UAF)漏洞,後者則是涉及網路服務的記憶體緩衝區溢位漏洞,Google向研究人員分別發出4千美元及2千美元獎金。但這次獎勵最高的漏洞是CVE-2023-0138,此為低風險漏洞,存在於名為libphonenumber的元件,為記憶體緩衝區溢位漏洞,Google發出8千美元。

華碩Wi-Fi路由器出現漏洞,恐導致資訊洩露與阻斷服務攻擊

思科旗下的資安研究團隊Talos揭露華碩Wi-Fi路由器RT-AX82U的3個漏洞CVE-2022-35401、CVE-2022-38105、CVE-2022-38393,分別是身分驗證繞過、資訊洩露、阻斷服務(DoS)漏洞,CVSS風險層級為7.5分至9.0分,攻擊者可藉由發送特殊的網路請求或是封包來利用漏洞。執行3.0.0.4.386_49674-ge182230版韌體的RT-AX82U存在上述漏洞,研究人員呼籲用戶儘速更新韌體。

【其他資安新聞】

澳洲消防救援隊資料外洩,疑勒索軟體Vice Society所為

英國郵務業者Royal Mail遭遇網路攻擊疑勒索軟體LockBit所為

近期資安日報

【2023年1月12日】 惡意軟體Gootkit假冒VLC影音播放器攻擊醫療機構、駭客組織Dark Pink鎖定亞太地區政府與軍事單位

【2023年1月11日】 微軟1月份例行修補緩解近百個漏洞、Trojan Puzzle攻擊手法可訓練AI助理產生惡意程式碼

【2023年1月10日】 研究人員揭露Text-to-SQL機器學習模型弱點、NPM套件JsonWebToken漏洞恐導致2.2萬專案曝險

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09