網路釣魚威脅已是企業組織常年關注的資安議題,除了每天從不間斷的各種事故發生之外,目前情況究竟有多嚴重?我們該如何防範?

去年12月8日,美國網路安全暨基礎設施安全局(CISA)公布的網路釣魚資訊圖表(Phishing-infographic)提供了一些答案。這當中提到網路釣魚是一種社交工程的手法,普遍冒充值得信賴的同事與組織,企圖引誘受害者上當,而且可利用的管道很多,包含電子郵件、通訊軟體或SMS簡訊,以及電話。特別的是,特別的是,該份報告提供防禦指引,也呈現組織員工面臨網釣模擬攻擊反應。

網釣攻擊突破防護與成功的機率,可能比你想要更高

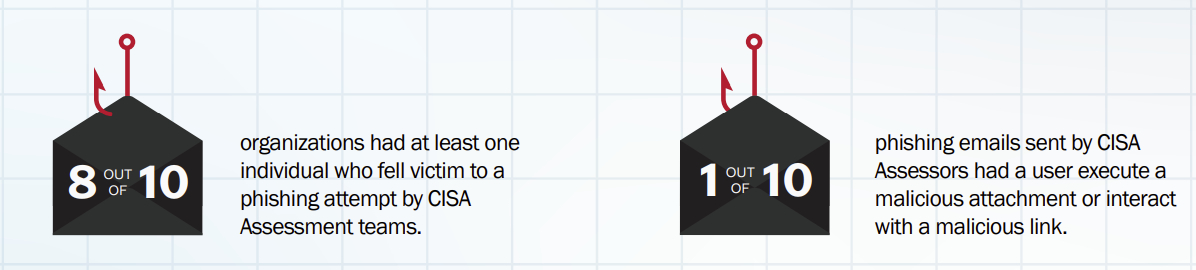

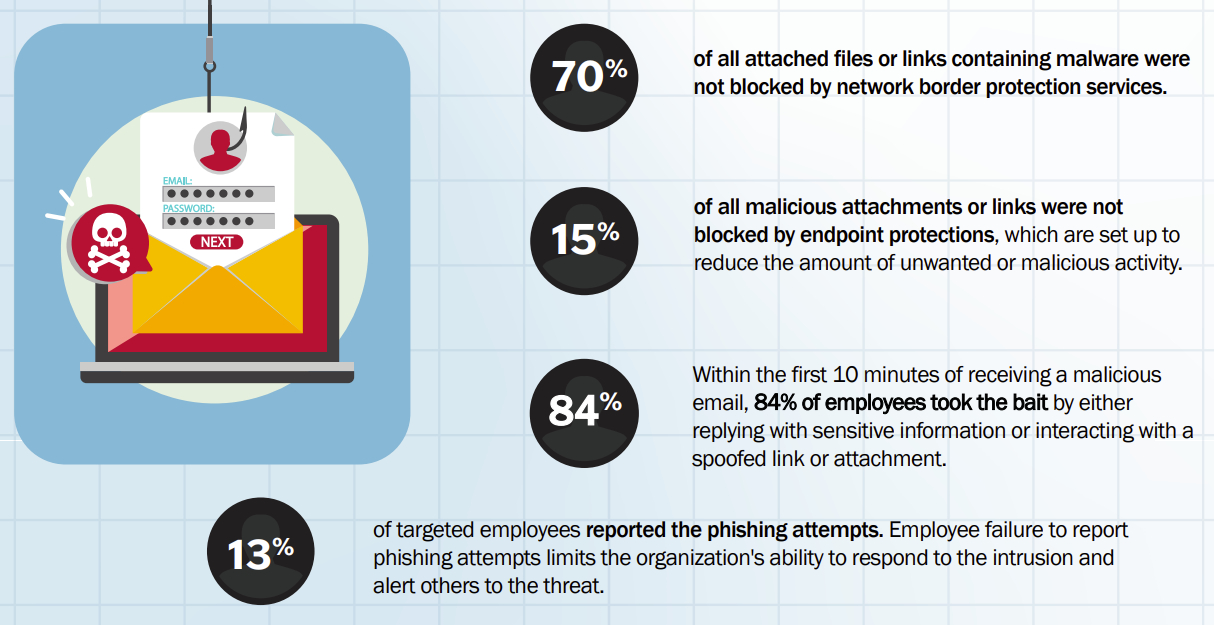

根據這份報告的內容顯示,每10個接受CISA模擬網釣測試的人中,就有1人點擊連結,或是下載附件,而且,每10間企業組織就有8間至少1人淪為模擬網釣測試的受害者。此外,CISA也指出,有70%的惡意程式或惡意連結未被網路邊界防護服務阻擋,有15%的惡意程式未被端點防護產品阻擋,有84%的員工在收到惡意郵件的前10分鐘內,就逕自回覆敏感資訊或是點擊連結與附件,並且只有13%的目標鎖定員工回報自己遭遇網路釣魚事件。

從上述公布的比例來看,雖然CISA並未公布相關細節與防護概況,但企業在執行相關教育訓練時,可以讓員工更瞭解兩件事:邊界防護與端點防護雖然能幫助過濾大部分的威脅,但仍有小部分不被阻擋,尤其是邊界防護竟只阻擋了3成,這或許已經打破了一般的既定印象。

因此使用者本身這道防線,其防護意識也相當重要;再者,員工回報網釣事件的比例相當低,需要多建立這方面的觀念。

教育員工要有防護意識不被誘騙,也要知道發現事件應該通報

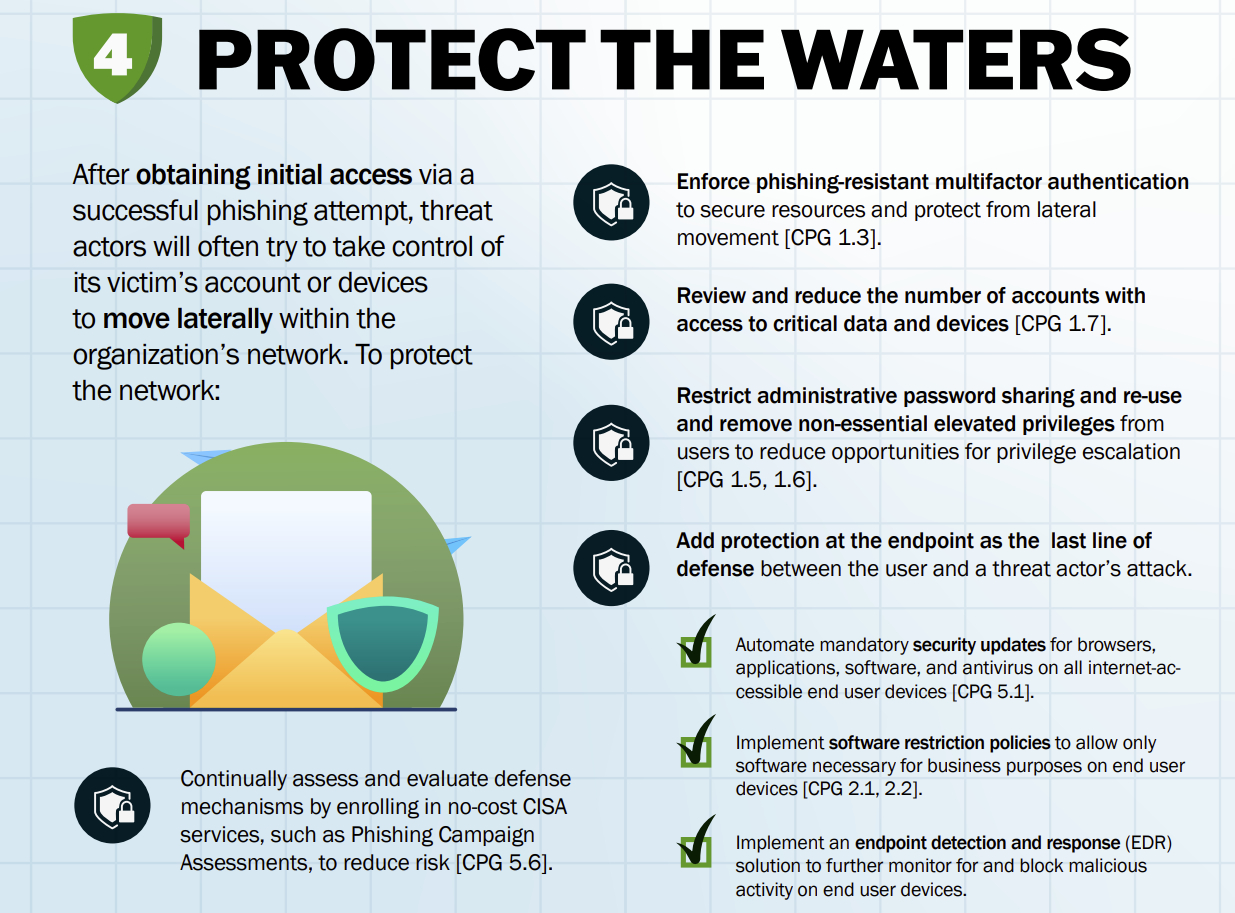

除了揭露網釣模擬測試統計數據,CISA還特別提供了面對網釣的完整建議與行動,當中歸納為4大面向,並綜合整理出多項安全建議措施。

首先,以阻擋誘餌(Block the Bait)而言,有3項措施,包括:普遍熟知的基本網路邊界安全防護強化,驗證電子郵件合法性採用SPF、DKIM與DMARC,以及將封鎖清單或網路威脅情報等資訊匯入防火牆規則,以阻擋已知惡意網域、URL與IP位址,

第二,以不被誘騙(Don’t take the bait)而言,有兩大重點,一是增進員工對於釣魚郵件的識別能力,另一是要讓員工知道在所有通訊平臺都應保持警惕。值得留意的是,後者的預防措施過往較少針對員工宣導,但攻擊者鎖定企業員工已不只是透過郵件進行攻擊,利用不同管道的網路釣魚越來越多。

第三,以回報網釣事件(Report the hook)而言,這部分特別重要,畢竟前述調查提到收到網釣信的員工只有13%回報。對此,CISA建議採取的行動,包括:教育員工接收到網釣郵件時的處置方式,不論他們是否上當,其中有兩個要點,首先是將該郵件回報給公司的安全團隊,並且不要將惡意郵件轉寄給公司內其他人,另一方面,組織應變人員要能確認事件與防範入侵範圍擴大。

(圖片來源:美國網路安全暨基礎設施安全局CISA-Phishing-infographic)

最後,以保護整體範圍(Protect the waters)而言,面向相當廣,包括:遵循最小權限,審查並減少可存取關鍵資料與設備的帳號數量,對密碼共享與重複使用做出限制,防止權限提升、取消用戶不必要的高權限,以及報名免費CISA服務進行網釣演練的評估。同時,還有幾項通用的防護機制,例如,做好安全更新、增加端點與EDR防護,以及實施軟體限制政策。

特別的是,在此當中還提到一項關鍵措施,那就是導入可抗網路釣魚的多因素身分驗證(Phishing-Resistant MFA)。

什麼是抗網釣MFA?CISA在2022年10月底發布的導入指引曾介紹這類型的做法,當中對於各種MFA在因應網釣威脅也有清楚說明。這份文件的主要目的,是讓企業組織能了解不同MFA的強弱,並且向更強健的MFA邁進,最佳結果就是導入抗網釣MFA(如FIDO/WebAuthn驗證、基於PKI的方式)。

值得一提的是,在此資訊圖表上,所列出的一些實踐措施大多附上可參考的資源,主要對應到CISA另一份簡稱為CPG(Cross-Sector Cybersecurity Performance Goals)的資安指引,這份文件可視為比NIST網路安全框架(CSF)更容易上手的指南,主要適用於規模較小與資源較少的組織,並鼓勵這些中小企業組織都能實施最低安全基準。例如,在教育員工收到網釣郵件時的處置上,對應的是CPG 4.3,也就是治理與教育訓練中的基本網路安全訓練,範圍是全體員工與合約商;而組織應變人員收到員工通報網釣郵件的處置,對應的是CPG 7.1、7.2,也就是回應與復原的資安事件應變(IR)的報告與計畫。

整體而言,CISA透過簡易呈現的資訊圖表內容,不僅利於美國國內推廣資安,也能作為其他國家企業組織在防範網路釣魚攻擊的參考,然而,要產生這樣的內容其實並不困難,臺灣本身應該也能建立出如此具系統性的資安宣導內容,期盼有關單位不只是提出創新作法,要打好全民資安意識的基本功,我們還有很大的努力空間。

(圖片來源:美國CISA-Phishing-infographic)

●每10間企業組織就有8間有至少一人,在CISA模擬網釣測試中成為受害者

●每10個接受CISA模擬網釣測試的人,就有1人點擊惡意連結或下載惡意附件

(圖片來源:美國CISA-Phishing-infographic)

●有70%的惡意程式或惡意連結未被網路邊界防護服務阻擋

●有15%的惡意程式未被端點防護產品阻擋

●有84%的員工在收到惡意郵件的前10分鐘內,回覆了敏感資訊或是點擊連結與附件

●僅有13%的網釣目標員工回報了網路釣魚事件,這限制了企業組織回應事件或提醒他人注意威脅

.jpg)

美國CISA在2022年10月底曾發布「抗網釣多因素驗證」(Phishing-Resistant MFA)導入指引,當中說明了不同MFA的安全強度,鼓勵組織朝向導入抗網釣MFA邁進,也就是採用FIDO/WebAuthn驗證,以及基於PKI的方式,至於還無法導入的中小企業,則建議先採用安全強度較次的三種MFA,包括App推送OTP驗證碼、App推送數字配對通知,以及基於Token的OTP。至於簡訊或語音形式的MFA,則應視為織過渡到實施更強式的MFA的臨時方案。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-06