法國的資安事件緊急應變機構、大型雲端業者不約而同針對一起勒索軟體攻擊行動提出警告,其目標是尚未修補兩年前漏洞CVE-2021-21974的VMware虛擬化平臺,且已傳出可能有伺服器受害。

過往的商業郵件詐騙(BEC)攻擊普遍相當低調,通常經過長期規畫及布局才能得逞,但最近有資安業者揭露攻擊頻率極高的攻擊行動,這些駭客在2年內發動了多達350次攻擊。

美國CISA最近更新了已被用於攻擊的漏洞(KEV)名單,針對甲骨文ERP系統E-Business Suite、客戶關係管理平臺SugarCRM的用戶提出警告。

【攻擊與威脅】

VMware虛擬化平臺遭到鎖定,利用2年前的漏洞進行勒索軟體攻擊 #勒索軟體 #CVE-2021-21974 #VMware #ESXi #Nevada #ESXiArgs

法國電腦緊急應變小組(CERT-FR)於2月3日提出警告,有人積極針對虛擬化平臺VMware ESXi下手,利用CVE-2021-21974(CVSS風險評分為8.8分)入侵,目的是部署勒索軟體,該組織表示,駭客主要的攻擊目標是6.7版以前的ESXi伺服器,但7.0版也有可能曝險。

當地雲端服務業者OVHcloud也觀察到相關攻擊行動,並指出目標是包含7.0 U3i版之前的ESXi伺服器,利用OpenSLP連接埠(427埠)入侵,攻擊者疑似與勒索軟體Nevada有關。但資安新聞網站Bleeping Computer有不同的看法──根據攻擊行動的勒索訊息進行分析,很有可能是新的勒索軟體ESXiArgs,至少有120臺ESXi伺服器受害。

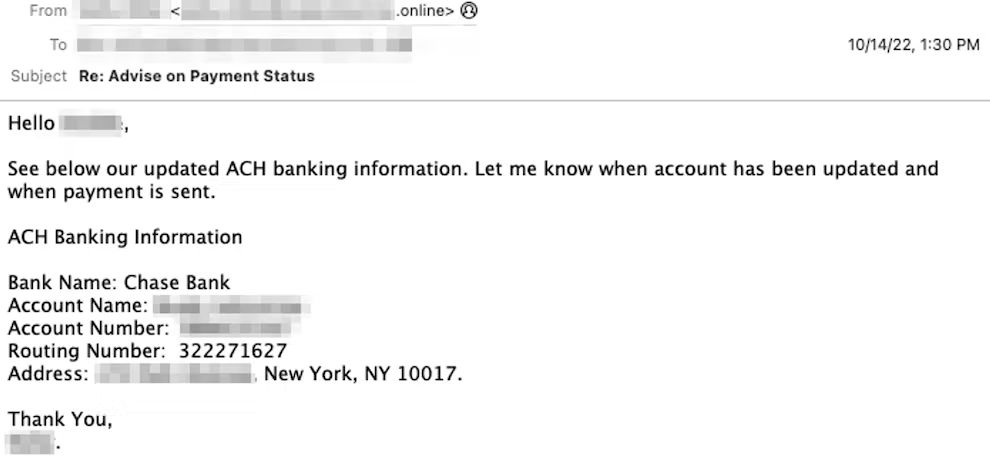

駭客組織Firebrick Ostrich發起大規模的BEC網路攻擊,不到2年發動逾350起行動 #BEC

資安業者Abnormal Security揭露駭客組織Firebrick Ostrich的攻擊行動,該組織專門從事商業郵件詐騙(BEC),自2021年4月開始,至少展開了350起攻擊行動,當中冒充了151個組織,並使用212個惡意網域。

資安業者Abnormal Security揭露駭客組織Firebrick Ostrich的攻擊行動,該組織專門從事商業郵件詐騙(BEC),自2021年4月開始,至少展開了350起攻擊行動,當中冒充了151個組織,並使用212個惡意網域。

研究人員指出,這些駭客通常宣稱供應商的收帳人員,佯稱要更新銀行帳號資訊,或是要求確認是否有尚未支付的款項來下手,主要是鎖定美國的組織而來,但沒有局限攻擊目標的類型,製造、金融服務、醫療保健、教育、零售業都有企業受害。研究人員指出,這些駭客沒有事先耗費資源調查攻擊目標的金流,也並未入侵財務人員的電子郵件信箱,而能發起大量的BEC攻擊。

美國警告甲骨文ERP系統與SugarCRM重大漏洞已被用於攻擊行動 #CISA #KEV #CVE-2022-21587 #Oracle #CVE-2023-22952 #SugarCRM

美國網路安全暨基礎設施安全局(CISA)於2月2日,將兩個資安漏洞列入已遭利用漏洞名單(KEV),其中一個為CVE-2022-21587,存在於甲骨文ERP系統E-Business Suite,未經授權的攻擊者可透過HTTP連線,入侵其Web Applications Desktop Integrator元件,此漏洞影響該元件的12.2.3版至12.2.11版,CVSS風險層級達9.8分,Oracle於去年10月修補,今年1月中旬有資安業者發布了概念性驗證程式(PoC)。

第二個列入KEV的是CVE-2023-22952,存在於客戶關係管理平臺SugarCRM,與缺少輸入驗證有關,而能被用於注入任意PHP程式碼,CVSS風險評分為8.8分,SugarCRM發布11.0.5版與12.0.2版修補。上述的漏洞,CISA要求聯邦機構在2月23日前完成修補。

後門程式Konami鎖定WordPress網站,並利用JPEG圖檔埋藏蹤跡 #WordPress

資安業者Sucuri提出警告,他們發現近期鎖定WordPress網站的後門程式Konami攻擊行動,駭客假借提供WordPress外掛程式core-stab和task-controller的名義來散布後門軟體,並聲稱外掛程式來自WordPress.org。

為了隱匿攻擊特徵,駭客將主要的後門程式惡意程式碼埋藏在圖檔front.jpeg當中,研究人員指出,駭客這麼做的原因,是資安系統基於效能的考量,通常不會對圖檔進行掃描,而能躲過大多數的防護措施。再者,駭客在此後門的index.php檔案裡,利用@include呼叫後門程式的做法,部分資安掃描的系統為避免誤報,很可能不會將其標記為有害。

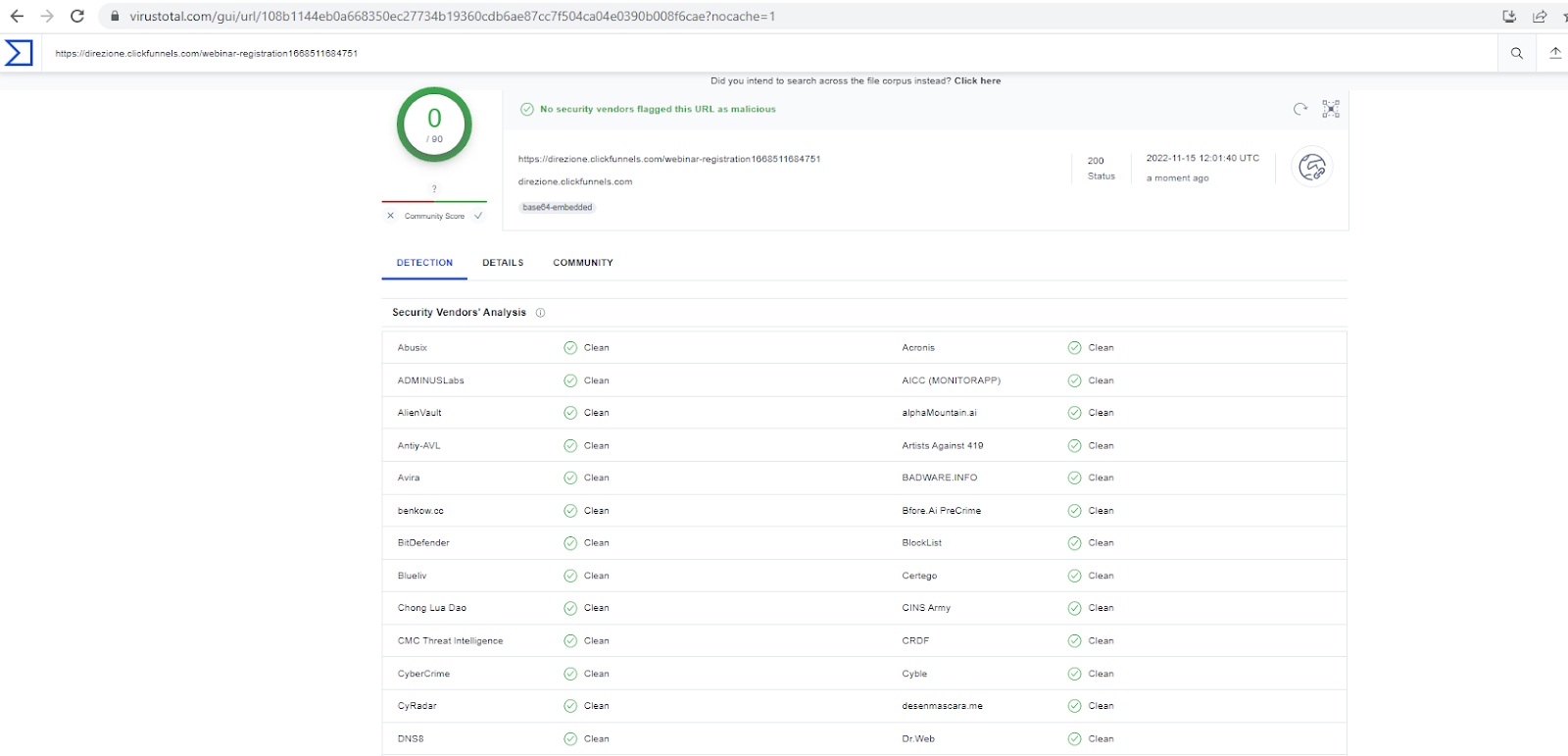

行銷平臺ClickFunnels遭到濫用,駭客將使用者重新導向至惡意URL,並繞過資安防護措施 #ClickFunnels

資安業者Avanan提出警告,有人近期濫用行銷平臺ClickFunnels發動網釣攻擊,這套系統原本提供企業快速建置網站,找出潛在客戶並進行宣傳或是銷售,但如今成為駭客遭到利用的對象。他們看到攻擊者寄送以義大利文書寫的釣魚郵件,要求對檔案進行確認,一旦使用者依照指示操作,就會被引導到以ClickFunnels製作的OneDrive檔案下載網頁,電腦就有可能因下載惡意PDF檔案而導致使用者帳密遭竊。研究人員透過惡意軟體分析網站VirusTotal解析網址,發現所有防毒引擎將其視為良性。

資安業者Avanan提出警告,有人近期濫用行銷平臺ClickFunnels發動網釣攻擊,這套系統原本提供企業快速建置網站,找出潛在客戶並進行宣傳或是銷售,但如今成為駭客遭到利用的對象。他們看到攻擊者寄送以義大利文書寫的釣魚郵件,要求對檔案進行確認,一旦使用者依照指示操作,就會被引導到以ClickFunnels製作的OneDrive檔案下載網頁,電腦就有可能因下載惡意PDF檔案而導致使用者帳密遭竊。研究人員透過惡意軟體分析網站VirusTotal解析網址,發現所有防毒引擎將其視為良性。

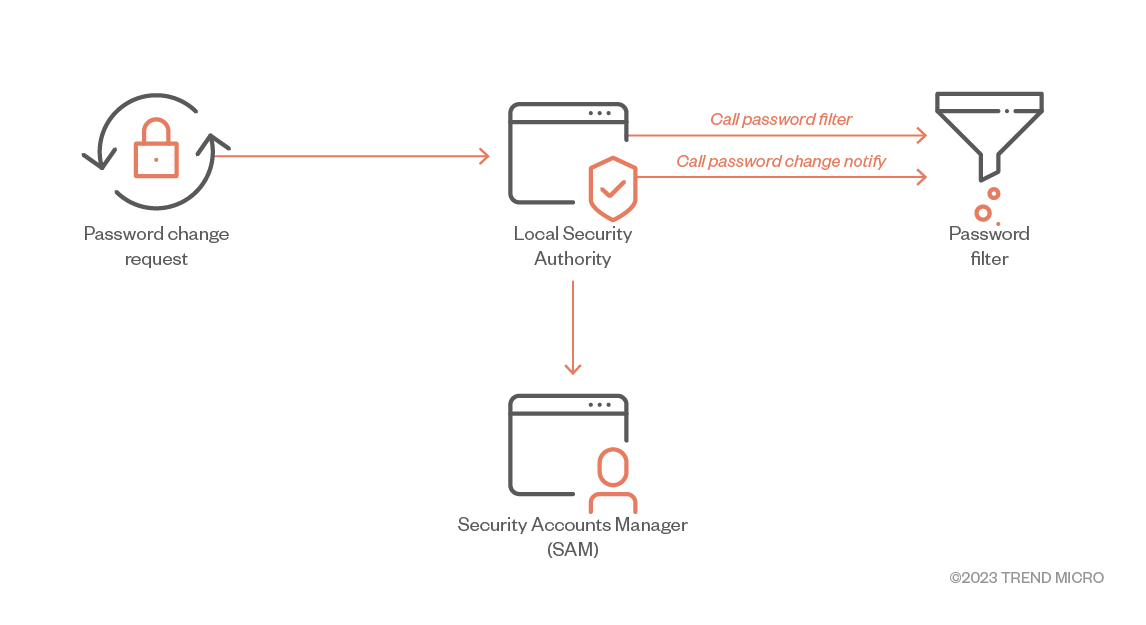

駭客組織APT34鎖定中東地區發動攻擊,濫用微軟密碼強度檢查器竊取帳密 #APT34

資安業者趨勢科技揭露APT34鎖定中東地區的攻擊行動,駭客先是透過.NET打造的MrPerfectInstaller惡意軟體載入後門程式Saitama,然後濫用微軟的密碼強度檢查器(Password Filters)來竊取本地與網域用戶的帳密,目的將其用於存取Exchange伺服器來竊取機密資料,然後再經由郵件的合法流量外傳。

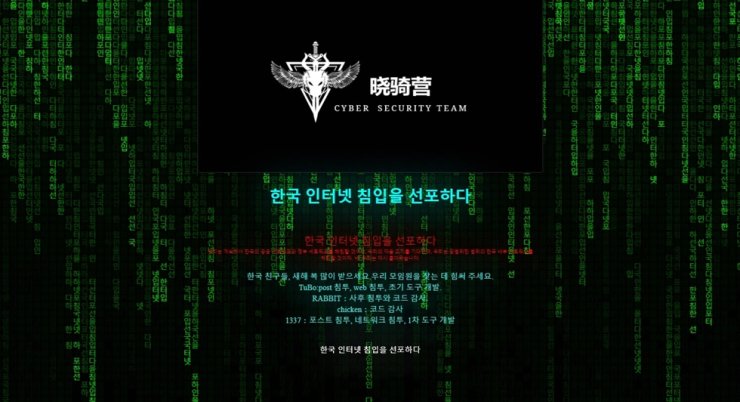

南韓12個學術機構的網站遭中國駭客攻擊,駭客放話將進行第二波行動 #曉騎營

根據韓國時報的報導,南韓12個主要的學術機構網站於農曆新年假期期間,遭到中國駭客組織曉騎營(Dawn Cavalry)攻擊,此事得到當地的網路安全機構證實。駭客宣稱,韓國政府只承認12個機構遭到攻擊,但他們破壞的資料庫與網站數量不只這些,該組織在Telegram頻道表示動機是對於韓國的明星感到不滿,並揚言下一個目標是韓國網路安全局(KISA)。

根據韓國時報的報導,南韓12個主要的學術機構網站於農曆新年假期期間,遭到中國駭客組織曉騎營(Dawn Cavalry)攻擊,此事得到當地的網路安全機構證實。駭客宣稱,韓國政府只承認12個機構遭到攻擊,但他們破壞的資料庫與網站數量不只這些,該組織在Telegram頻道表示動機是對於韓國的明星感到不滿,並揚言下一個目標是韓國網路安全局(KISA)。

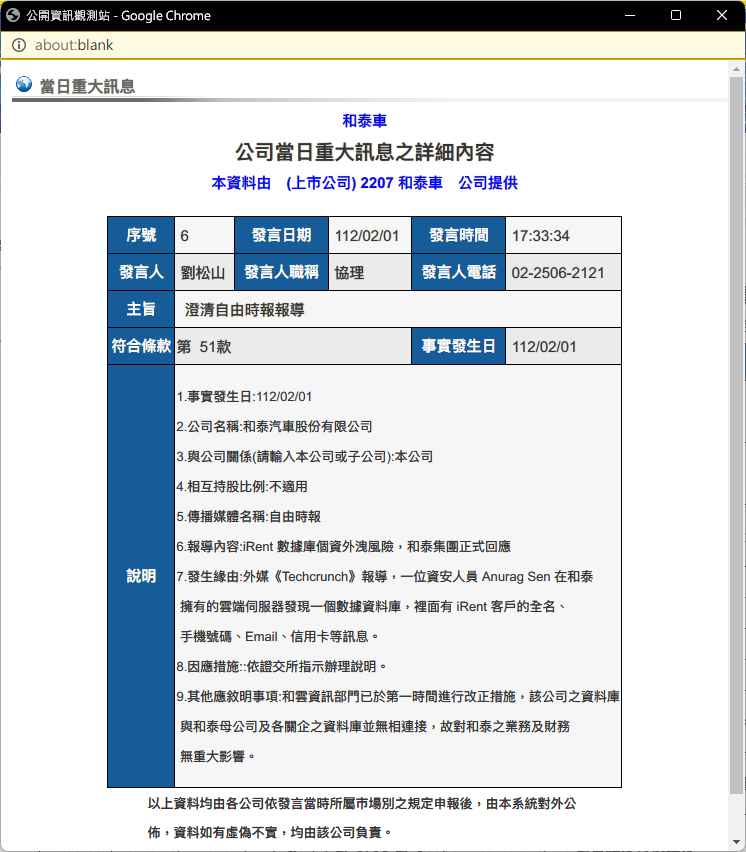

針對和泰對iRent資安事故發布的重大訊息惹議,金管會表示符合揭露規定,但將調查是否落實相關內控措施 #iRent #重大訊息揭露 #金管會

日前資安研究人員發現汽機車共享業者iRent資料庫外洩,母公司和泰於2月1日於股市公開資訊觀測站發布重大訊息,聲稱是針對自由時報的報導進行澄清,表示第一時間進行改善措施,但強調此資料庫與和泰母公司及關係企業沒有連接,而並未造成和泰業務及財務重大影響,沒有進一步對資安事故的發生緣由及可能損失做出說明。

日前資安研究人員發現汽機車共享業者iRent資料庫外洩,母公司和泰於2月1日於股市公開資訊觀測站發布重大訊息,聲稱是針對自由時報的報導進行澄清,表示第一時間進行改善措施,但強調此資料庫與和泰母公司及關係企業沒有連接,而並未造成和泰業務及財務重大影響,沒有進一步對資安事故的發生緣由及可能損失做出說明。

但根據中央社的報導,金管會於2日表示,iRent非和泰車重要子公司,且事件對和泰車財務及業務無重大影響,證交所認為並無違規。

對此,金管會於2月3日發布新聞稿澄清,經過評估,和泰公司的說明尚且符合重大訊息資訊揭露的相關規定,但並非他們認定資安事故沒有違反規定。證交所將針對和泰公司是否落實內部控制的制度,啟動查核機制。

【漏洞與修補】

HPE針對基礎設施管理平臺OneView發布資安通報,起因是Expat XML元件出現重大漏洞 #CVE-2022-40674

研究人員去年9月,揭露Expat XML解析器的記憶體釋放後濫用(UAF)漏洞CVE-2022-40674,最近有IT業者公告旗下產品採用該元件而受到影響。

HPE於2月1日發布資安通告,指出基礎設施管理平臺OneView存在CVE-2022-40674,攻擊者可遠端在目標系統上執行任意程式碼、洩露資料,或是發動阻斷服務攻擊(DoS)。此漏洞源自於該系統採用的外部元件Expat XML解析器,CVSS風險層級達到9.8分,影響8.1版之前的OneView。而在此之前,已有IT業者發布相關公告,例如,NetApp於1月底公布受到影響的範圍,並提供修補程式。

缺陷追蹤管理系統Atlassian Jira出現身分驗證漏洞 #Jira #CVE-2023-22501

IT業者Atlassian於2月1日發布資安通告,缺陷追蹤管理系統Jira出現身分驗證漏洞CVE-2023-22501,此漏洞影響Jira的服務管理伺服器與資料中心,一旦攻擊者利用該漏洞,就有可能在未經授權的情況下,假冒使用者來遠端存取系統,CVSS風險評分為9.4分。

該公司發布5.3.3、5.4.2、5.5.1、5.6.0版修補,若是無法安裝修補程式的用戶,該公司也提供手動更新特定JAR檔案的方式,IT人員也能停機置換相關檔案來降低風險。

【其他資安新聞】

檔案傳輸管理系統GoAnywhere零時差漏洞,恐被用於RCE攻擊

身家調查服務TruthFinder、Instant Checkmate傳出資料外洩,波及2千萬用戶

近期資安日報

【2023年2月3日】 駭客濫用Visual Studio的附加工具VSTO執行惡意巨集、惡意PyPI套件被用於竊取開發者電腦資料

【2023年2月2日】 竊密軟體Vector Stealer被用於挾持遠端桌面連線、駭客透過微軟認證的藍勾勾帳號發動OAuth網釣

【2023年2月1日】 中國駭客組織Dragonbridge對臺散布統戰訊息、臺灣近2千臺威聯通NAS設備尚未修補重大漏洞

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10