【從用戶電子郵件竊取3D OTP碼的威脅加劇,Link Bank去年示警】關於2023年農曆年間永豐信用卡顧客遭盜刷,其3D Secure驗證OTP碼被從電子郵件竊取的狀況,在2022年12月20日,Line Bank已經發現相關威脅出現,並指出當時發生多起駭客透過購物平臺等管道竊取用戶電子郵件帳密的狀況,而這樣的情形,也使得外界對於資安聯防成效的關注。

近年來,駭客不只竊取網路服務的帳號密碼,對於啟用MFA的使用者,也會嘗試突破其防禦,例如竊取OTP一次性密碼。

過去我們已經注意到不少事件,而且是發生在幾個不同的場景,例如,惡意程式攔截線上遊戲註冊的簡訊OTP碼,網釣簡訊騙取民眾網路銀行登入的簡訊OTP碼,還有攻擊者鎖定企業員工的面向,騙取員工登入公司GitHub所需的硬體OTP金鑰產生的驗證碼等。

值得關注的是,有個領域也面臨這樣的問題,那就是信用卡支付3D Secure驗證的OTP碼被竊取,最近臺灣就有這類事件。這樣的狀況,突顯駭客已能透過誘騙與竊取OTP碼來突破MFA的保護,其實這不只發生在網路服務帳號的註冊與登入,還有一些場景也會用OTP來多一道驗證程序,因此同樣會受到影響,而支付確認的OTP應用,就是一例。

今年1月永豐信用卡接連遭盜刷,且對方竟通過3D驗證而得逞

這起最近事件發生在農曆年節期間,有多位永豐銀行信用卡用戶在PTT等社群媒體上表示被盜刷,且盜刷過程中還通過了3D Secure驗證,因此受到許多媒體關注而報導。此事也引發金管會的重視,目前看來,很有可能是經過電子郵件管道竊取OTP碼所造成。

根據金管會在1月31日例行記者會的說明,永豐銀行表示有34名持卡人被盜刷76筆,總金額約110萬元,而這些交易是在約30家網路商店消費,發生時間在1月23日至29日間。由於永豐銀行導入3D驗證機制後,該公司設定為在刷卡時會同時將OTP驗證碼,傳送至持卡人手機及電子郵件信箱,不像其他多數銀行僅使用簡訊方式傳送,目前研判,寄送的驗證碼郵件遭到不法人士擷取,所以可以通過3D Secure的驗證。

後續金管會與永豐銀行表示,將依照現行機制列為爭議款,以釐清後續責任歸屬。而銀行方面的因應上,將停止刷卡OTP密碼傳送到電子郵件,並針對盜刷的商店作控管。

去年底已有網銀示警,原因正是用戶購物與郵件帳號遭駭使OTP被竊

在進一步追蹤上述狀況的來龍去脈時,我們發現稍早有件事可能與此有關,那就是連線商業銀行(Line Bank)在2022年12月20日發出一份特別公告,表示將停止簽帳金融卡以電子郵件發送3D Secure的驗證碼,僅保留簡訊發送。

這裡也提到理由:為了因應近期所發生的多起事件,有駭客透過購物平臺等管道竊取顧客電子郵件帳號密碼,進而獲取刷卡交易的3D驗證碼以盜刷。

詢問該公司具體原因之後,他們表示,自2021年開業即導入運用AI技術的FDS欺詐偵測系統,2022年12月之所以停止以電子郵件發送3D驗證碼,是因為Line Bank內部偵測系統,察覺可能的異常交易,所以採取預防措施,降低風險。

綜觀上述3D驗證碼被竊狀況,我們認為須注意下列議題。

首先,已有透過盜用電子郵件方式,竊取持卡人3D驗證碼盜刷的攻擊行動。

其次,從Line Bank這次警告來看,特殊之處在於,似乎指出有購物平臺可能帳密資料庫外洩,或是用戶自己遭網釣或被竊取帳密的狀況,也可能有不同服務共用帳密情形,攻擊者才得以突破接收驗證碼的電子郵件管道。

第三,進一步來看,這也反映用戶購物平臺及電子郵件被盜用的現況,可能平臺缺乏更強健的MFA保護機制,或用戶是未開啟,間接導致這次事件。

第四,現階段3D驗證碼多以簡訊傳送,雖然銀行業者可能為了客戶方便,而決定用多種管道同時通知,原本是一番好意,但這也意味著增加了可被滲透的環節。若有信心這麼做不會有危險,仍應更加注意威脅態勢變化,像是Line Bank既然在永豐發生盜刷事件前,就已經察覺相關威脅加劇,身為同業理應知道有些公司已這麼做,若能及早關閉該傳送管道,或許這類危機就不會發生。

第五,從近年國內金融業強調資安聯防來看,當Line Bank公布相關資訊時,永豐是否有注意到或因應這樣的威脅,這也引發外界對於聯防成效的質疑。

第六,未來若是接收驗證碼的管道都出現更多威脅活動,將形成更大挑戰。

第七,近年資安界推動無密碼登入、防網釣MFA,解決密碼引發的資安隱憂,而信用卡線上刷卡的3D驗證,卻還是採用容易被竊取OTP驗證碼的MFA。

上述多項議題中,最後兩點,是我們這次會特別探討的議題。儘管現在國際支付產業標準組織(EMVCo)所推動的EMV 3DS 2.0,會利用更多條件來進行驗證,但這也需要商戶銀行傳輸更多資訊,並主動判別這些資訊,如此可減少3DS 1.0時較為頻繁的OTP驗證步驟。不過,對於高風險交易的額外認證,最終的確認程序,還是使用OTP來驗證,這樣的問題有辦法強化與改善嗎?

OTP碼仍有可能遭竊,FIDO聯盟與EMVCo正在設法找出改善方法

OTP驗證碼被竊取的威脅有可能變得更普遍,畢竟,在不同場景下的OTP碼被攔截而造成的事件越來越多。這也再次顯示由於OTP認證碼仍是密碼的形式,容易面臨對象鎖定誘騙與竊取。

隨著網站服務無密碼登入的應用漸增,那麼,在國際信用卡組織推動的安全機制上,是否也有新的發展?

事實上,過去兩三年來,EMVCo與FIDO聯盟的確有合作的消息。近期2022年12月13日,就有EMVCo、FIDO與W3C技術相關的最新版文件發布,當中提到將FIDO技術與Secure Payment Confirmation(SPC)與3-D Secure結合使用的說明,儘管臺灣還沒有推動的消息,但仍是金融產業圈應關切的議題。

另外,我們也將這起發生在國內的事件,詢問FIDO聯盟執行長暨行銷長Andrew Shikiar的看法。他表示,使用OTP作為支付確認的第二個因素,同樣面臨傳統密碼的風險,也是糟糕的用戶體驗。所以,他對於3D Secure被繞過並不感到驚訝,因為這是使用OTP,因此,他們正持續與這些團體合作,就是希望在支付流程中有更好的認證方法。

對金融業而言,不只是持續發展與找出最佳解法,更要思考如何在現有機制下,善用資源對應當前威脅的準備。

強化線上刷卡安全,WebAuthn與SPC成關鍵

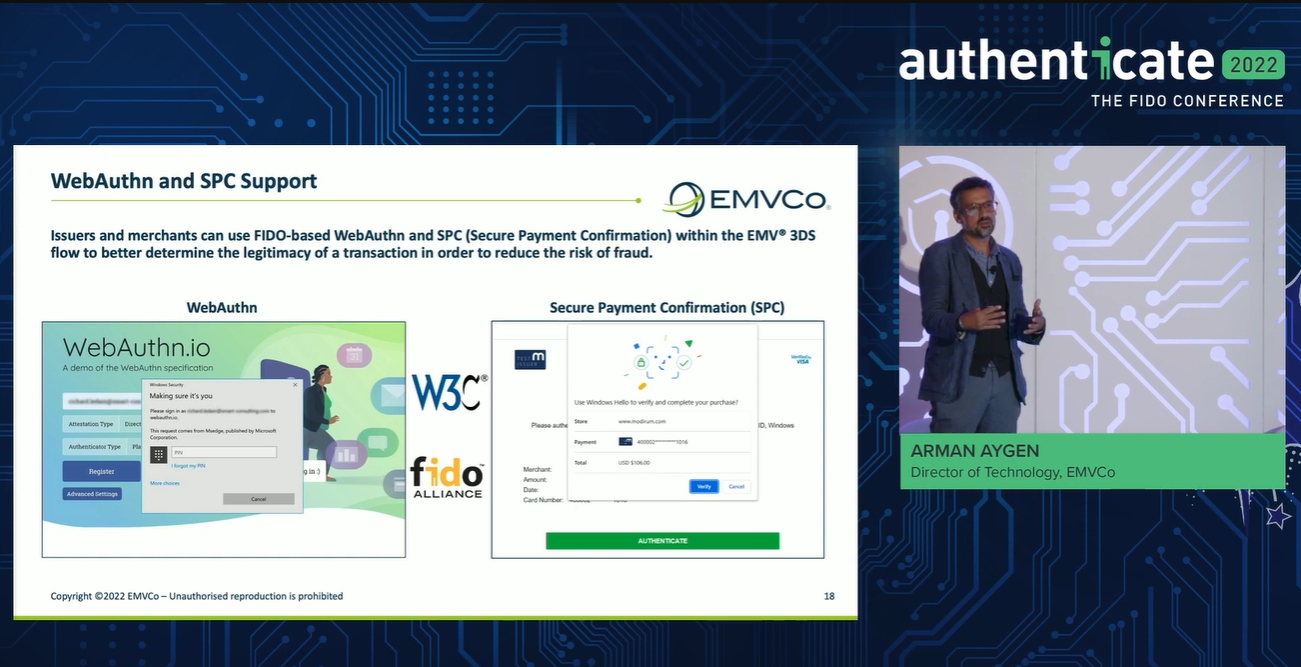

為了推動網路安全刷卡支付,近兩三年來,國際支付產業標準組織EMVCo,以及FIDO聯盟已有合作,在2022年的一場Authentication 大會上,EMVCo技術長Arman Aygen說明了他們與W3C與FIDO聯盟合作的新動向,將聚焦在利用基於FIDO技術的WebAuthn,以及具有EMV 3DS的Secure Payment Confirmation(SPC),來做到支付合法性的確認,降低詐欺的風險。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06