網站服務帳密被竊取的狀況頻傳,為了防範這類問題,自2000年開始,IT界提出兩步驟驗證(2SV),以及多因素驗證(MFA),希望藉由增加一道強化身分驗證的關卡與因子,保護網路服務的帳號安全。

確實,現在MFA仍然很重要,因為,在如今網釣威脅日益嚴峻的情況下,多一層驗證還是能帶來一些保障。因此,現在各界持續推動建置與使用MFA。

然而,很多人可能還沒注意到,在威脅演變之下,傳統MFA的作法已不再是最佳選擇,而需要進行改良或升級。

簡訊OTP保護力持續下降,強式MFA受到更多關注

為了持續確保帳號安全,自2016年來,我們陸續看到國際科技大廠建議用戶採用防護力更好的MFA,而他們將這種機制稱為強式MFA(Strong MFA)。

當時,美國國家標準技術研究所(NIST)也提出示警。在他們發布的SP 800-63-3數位身分認證指南指出,透過電信的簡訊與電話語音,執行OTP二次驗證並不夠安全,原因是無法避免中間人攻擊與網路釣魚威脅。

為了降低風險,在此之前,市場上其實已陸續出現一些新型身分驗證技術,像是基於手機行動App而成的身分認證器,以及支援FIDO UAF標準的實體安全金鑰(Security Key)。

隨著相關技術的持續進步,基於App的驗證方式後續提了供登入通知觸碰同意,使用OTP驗證碼,以及數字配對的形式,而實體安全金鑰也隨著新標準推出,開始有支援FIDO2的版本。

事實上,由於2018年FIDO2標準受到W3C與ITU等國際組織標準採納,促使網路服務無密碼登入普及的可能性大大提升,也讓無密碼登入(Passwordless)的網路身分識別,成為備受全球關注議題,IT大廠微軟當時也高喊「密碼時代即將終結」。綜觀此一進展,使得早年開始提倡的無密碼,在這五年間,屢屢成為熱門資安防護焦點,現在話題更是聚焦在多裝置FIDO驗證(Passkey)。

抗網釣MFA成最新重點,國際間產業與政府均大力提倡

在無密碼登入、FIDO標準近期逐漸受到廣泛應用的態勢之下,最近一年以來,有個與身分安全相關的新名詞也浮上檯面,那就是抗網釣MFA(Phishing-Resistant MFA)。

此種作法源於美國政府推動的資安政策。例如,2022年1月白宮發布了聯邦零信任戰略的M-22-09備忘錄,當中對於身分識別的安全強化措施,強調須採用Phishing-resistant MFA,同年10月31日,CISA也特別發布抗網釣MFA導入指引文件。

事實上,早先推動FIDO的業者,就已經採用「抗網釣MFA」這樣的說法,然而,隨著CISA推出這方面的指引,使大家有了更多共識。

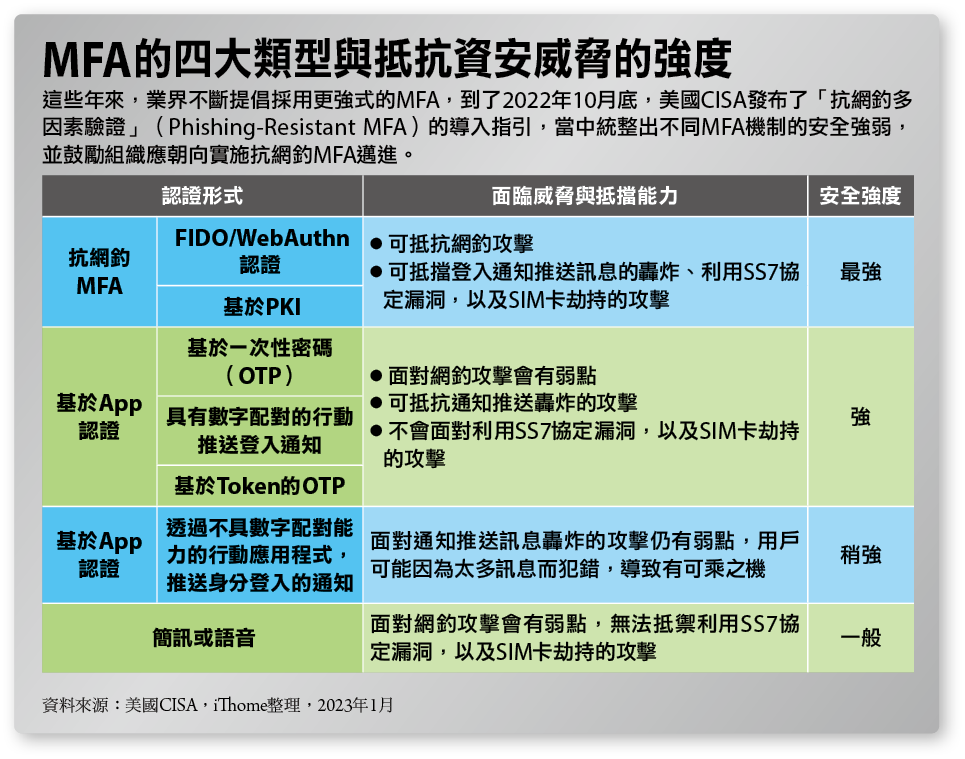

更受關注的是,在此指引中,明確指出抗網釣MFA的作法有兩種,包括FIDO/WebAuthn驗證,以及基於PKI的方式,同時,對於多種MFA的安全強弱程度,也有了具體的畫分,並且給出朝向抗網釣MFA邁進的建議。

例如,對於尚未實施MFA的企業而言,應了解簡訊傳送MFA,只能視為過渡到強健MFA之前的臨時方案,此時該如何提升身分安全?CISA認為,可先用三種基於App認證的MFA作法,包括App推送OTP驗證碼、App推送數字配對通知,以及基於Token的OTP,之後繼續朝向最佳作法的抗網釣MFA邁進。

無論如何,MFA的重要性越來越大,但不代表採用任何一種作法就能永久取得足夠的安全保障,以目前而言,導入具備抵抗網釣攻擊能力的MFA,會是現階段各界確保身分安全的必備措施。

Phishing-resistant%20MFA%20Zero%20Turst.jpg)

而從近年多國政府大力推動的零信任網路安全來看,像是美國是在其聯邦零信任戰略的M-22-09備忘錄中,將採用抗網釣MFA(Phishing-resistant MFA)視為身分識別面向的安全強化一大重點。換言之,抗網釣MFA也就是建構零信任架構的一部分。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06