攝影/羅正漢

這五年來,新世代網路身分識別及無密碼登入的發展持續受關注,去年FIDO聯盟新發布多裝置FIDO驗證(Multi-Device FIDO Credentials)白皮書,Google、蘋果與微軟三大科技巨頭也承諾擴大支援,並且陸續公布相關消息,進而讓Passkey這個從行銷上的用詞,成為多裝置FIDO驗證的代名詞。

從Passkey的發展來看,現階段,上述三家業者正陸續從作業系統、瀏覽器提供支援,其中蘋果進度最快,Google在許多層面也都支援就緒,預計2023年,Google與微軟在各方面的支援到位,屆時勢必將更加帶動Passkey的應用。

今年2月初,FIDO聯盟在臺舉行研討會,該聯盟執行長暨行銷長Andrew Shikiar談到他們的最新進展,除了預告IoT裝置接入FDO(FIDO Device Onboard)今年將有公開案例並要推動認證計畫,最首要的焦點,還是在去年宣布的Passkey。

而在這場研討會上,我們從國內外專家與廠商的介紹,也更了解到Passkey的不同之處。

例如,為了可用性與容易轉移性,Passkey打破FIDO2 / WebAuthn在每個裝置註冊一組金鑰的使用侷限,放寬如私鑰綁定特定硬體設備的嚴格要求,帶來可複製、備份與允許離開裝置的特性,像是iPhone可將Passkey存在iCloud Keychain,Android版Chrome將Passkey存在Google密碼管理員。

相較於FIDO2實體安全金鑰使用,Passkey看似技術上的讓步,但從多裝置登入、不用重複註冊,以及用戶帳號恢復的角度來看,確實將帶來相當大的優勢。因此,各界推動Passkey的用意很明顯,就是希望擴大FIDO的採用範圍,以目前而言,明顯對面向消費端的網站應用服務帶來幫助。

簡化無密碼註冊程序,有助帳號復原

現階段,Passkey已有早期導入案例,不只美國公司,也有亞洲企業,例如,日本Yahoo、KDDI,以及NTT DOCOMO。

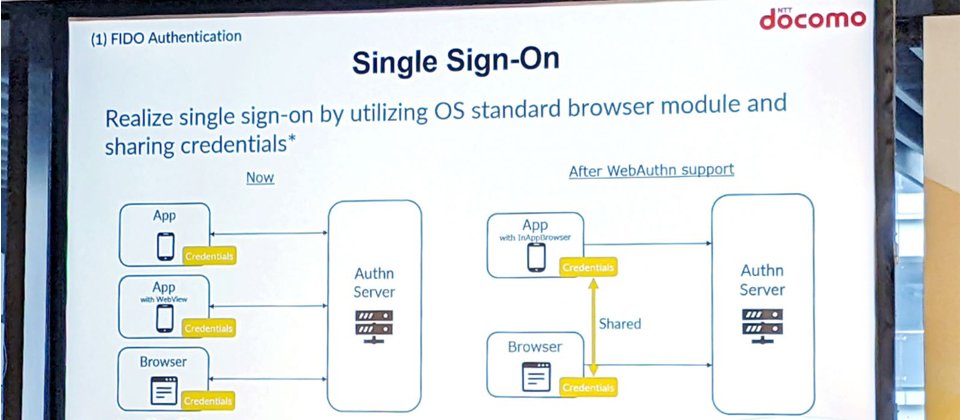

而最近FIDO聯盟在臺舉行的研討會上,日本NTT DOCOMO產品設計部門經理久保賢生(Masao Kubo)分享了他們的經驗。

事實上,他們導入FIDO已有8年時間,從2015年導入FIDO UAF 1.0開始,之後也陸續導入FIDO UAF 1.1與FIDO2。

現在他們更是公開表示,將從現在2023年2月開始,提供新的身分新的身份驗證方法,也就是支援WebAuthn與Passkeys。讓客戶登入其服務能有更好的體驗。

為何這麼說?久保賢生表示,他們在2020年3月就提供了無密碼模式,但是,當客戶登入d ACCOUNT時,需要先啟動“d ACCOUNT Setting”App進行認證,而透過新的WebAuthn認證方法,要登入docomo的線上商店或線上應用程式,就可以不用再經過這道程序,只需使用瀏覽器,即可進行認證,這簡化了相關操作流程。

而在帳號復原流程方面的強化,他們有特別說明,將透過JPKI/eKYC(IC)來實現線上快速復原流程。簡單來說,JPKI是日本的公共個人身份識別,Docomo的Idnetity Proofing Server,將會與授權機構的請求個人資料,以實現身分識別的確認。

同時,為了加速普遍社會大眾對於這方面的認識,他們也把此FIDO技術的功能名稱,從Passwordless Authn,改為Passkeys Authn。這樣的作法,勢必也將讓Passkey的應用浪潮更受注目。

Paaskey_DOCOMO_%E6%94%9D%E5%BD%B1%E7%BE%85%E6%AD%A3%E6%BC%A2.jpg)

日本NTT DOCOMO於2月初在臺舉行的FIDO研討會上說明他們的FIDO導入經驗,最近進展就是支援WebAuthn與Passkeys。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10