南北韓之間的情勢緊張,北韓駭客對南韓使用者發動攻擊時有所聞,最近有一起資安通告與駭客利用惡意瀏覽器擴充套件的攻擊行動有關,但特別的是,這次發出警告的並非僅有南韓主管機關,還有德國憲法保護聯邦辦公室(BfV),原因很可能是相關攻擊會漫延到全球。

電商網站的網站交易資料側錄攻擊也出現新的攻擊手法!研究人員看到駭客轉移陣地,將惡意程式碼植入外接的支付系統閘道元件,使得有關攻擊行動將更難察覺。

入侵網站的事故,也有可能是散布惡意軟體攻擊行動的一部分。有駭客在拉丁美洲多個國家散布惡意軟體,並攻擊WordPress網站並用於架設C2中繼站、存放惡意程式。

【攻擊與威脅】

德國憲法保護聯邦辦公室(BfV)與南韓國家情資服務中心(NIS)聯手發布資安通告,指出北韓駭客組織Kimsuky利用惡意的Chrome擴充套件針對南韓發動攻擊,目標是竊取受害者的Gmail郵件資料,而且,BfV與NIS認為,這些駭客很有可能也將這種手法運用於攻擊其他國家。

駭客先透過釣魚郵件要求收信人,為Chrome、Edge、Brave等以Chromium為基礎的瀏覽器,安裝名為AF的擴充套件,一旦收信人在瀏覽器存取Gmail,此擴充套件便會自行啟動,竊取受害者的電子郵件內容。此外,這些駭客不光對電腦用戶下手,也試圖藉由惡意App攻擊安卓用戶。

資安業者Zscaler的研究人員發現北韓駭客組織APT37經營的GitHub儲存庫,進而推測該組織自2020年10月至今所使用攻擊工具與手法。研究人員指出,駭客透過網路釣魚攻擊散布名為Chinotto的PowerShell後門程式,其誘餌文件檔案的類型相當多元,除了最常見的Office檔案、Excel附加元件(XLL),這些駭客也利用Windows說明文件檔案(CHM),以及南韓辦公室軟體Hancom office檔案(HWP)。

再者,這些駭客不只散布惡意軟體,也專注於透過網路釣魚竊取使用者的帳密。而在基礎設施的部分,此駭客組織經常入侵南韓的電子佈告欄系統(BBS),並用來架設C2中繼站。

WooCommerce電商網站的付款流程模組遭到攻擊,駭客注入竊資程式碼

資安業者Sucuri揭露鎖定WooCommerce電子商務網站的攻擊手法,駭客竄改了目標網站上的class-wc-authorize-net-cim.php、wc-authorize-net-cim.min.js,植入惡意指令碼,竊取信用卡卡號、有效期限、CVV號碼、住家地址、電話號碼、電子郵件信箱等資料。

值得留意的是,有別於過往駭客將惡意指令碼植入電子商城的結帳網頁,這些被竄改的PHP檔案是電商網站整合Authorize.net支付閘道系統的重要檔案,而使得這種竊取電商網站交易資料的MageCart攻擊行動更加難以察覺,若是網站管理者檢查網站的HTML檔案,也不會發現異狀。

拉丁美洲遭金融木馬Mispadu鎖定,逾9萬個帳號密碼遭濫用

資安業者Metabase Q揭露金融木馬Mispadu的攻擊手法,駭客自2022年8月,針對智利、墨西哥、秘魯、葡萄牙而來,他們先是針對容易入侵的WordPress網站下手,將其變為他們的C2伺服器,並散布惡意軟體。

資安業者Metabase Q揭露金融木馬Mispadu的攻擊手法,駭客自2022年8月,針對智利、墨西哥、秘魯、葡萄牙而來,他們先是針對容易入侵的WordPress網站下手,將其變為他們的C2伺服器,並散布惡意軟體。

接著,駭客透過垃圾郵件散布HTML檔案,一旦使用者開啟附件檔案,就有可能從遠端伺服器下載第一階段的惡意程式Mispadu,進而在受害電腦部署以PowerShell、.NET打造的RAT木馬程式,並且從Chrome與Outlook竊取資料。值得留意的是,駭客在作案過程裡將惡意埋藏於證書檔案,然後透過Windows內建的certutil來解密,而能躲過近30個廠牌的防毒軟體。

究竟這起攻擊行動的規模有多大?研究人員指出,根據惡意程式濫用的遭竊帳號密碼,他們一共發現了90,518個,而這些資料源自超過1.7萬個網站。

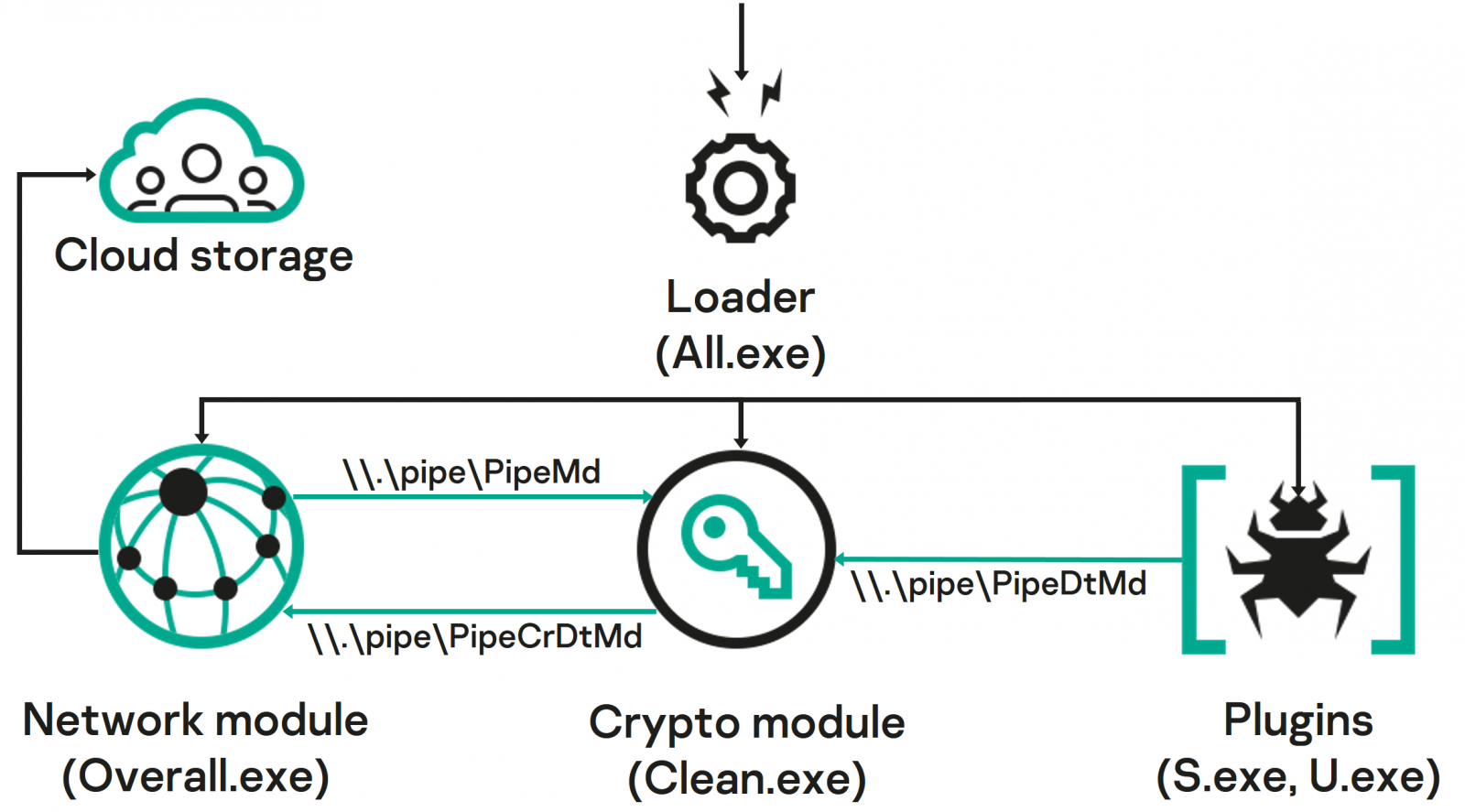

資安業者卡巴斯基揭露駭客組織Bad Magic的攻擊行動,這些駭客約自2021年9月,鎖定頓涅茨克、盧甘斯克、克里米亞半島等烏克蘭地區的政府機關、農業單位、交通運輸組織,透過網路釣魚的手法,引導目標從惡意伺服器下載ZIP壓縮檔。

資安業者卡巴斯基揭露駭客組織Bad Magic的攻擊行動,這些駭客約自2021年9月,鎖定頓涅茨克、盧甘斯克、克里米亞半島等烏克蘭地區的政府機關、農業單位、交通運輸組織,透過網路釣魚的手法,引導目標從惡意伺服器下載ZIP壓縮檔。

此檔案內含PDF、XLSX,或DOCX文件檔案,以及惡意連結(LNK)檔案,一旦使用者執行LNK檔案,電腦就會被植入後門程式PowerMagic、惡意框架CommonMagic。其中,惡意框架具備解密來自C2中繼站的流量,並能執行外掛程式的功能,像是截取螢幕畫面,或是從USB竊取特定檔案等。

資安業者趨勢科技針對2022年網路安全態勢公布相關分析結果,發現全年資安威脅整體數量較2021年增加55%,惡意程式數量增加242%,之所以如此嚴重,很可能是因為這段期間駭客廣泛攻擊所有產業與一般的使用者。

該公司表示,根據他們的觀察,2022年臺灣有4項資安威脅高居全球前5名,分別是勒索軟體攻擊、惡意網址攻擊、手機的資安事故,以及智慧家庭連網系統的內外部攻擊。對此,研究人員認為,這代表從政府機關、企業,以及社會大眾都需強化有關的資安防護。

【漏洞與修補】

3月21日美國網路安全暨基礎設施安全局(CISA)針對台達電、Rockwell等廠牌的工業控制系統漏洞提出警告,呼籲企業應儘速修補。這些漏洞最嚴重的CVSS風險評分達到9.8分,分別是存在於台達電資料中心設施監控軟體InfraSuite Device Master系統的CVE-2023-1133,以及出現在Rockwell自動化系統元件Automation ThinManager的CVE-2023-27855。

CVE-2023-1133為不受信任資料的反序列化漏洞,起因是此監控軟體的裝置狀態服務會放行未經驗證的UDP封包,以及反序列化的內容,而讓未經身分驗證的攻擊者可遠端執行任意程式碼。

CVE-2023-27855則是與路徑名稱不適當的限制有關,而能允許未經授權的攻擊者上傳任意檔案,甚至能夠覆寫可執行檔,有可能被用於RCE攻擊。

研究人員公布Netgear Orbi家用Wi-Fi路由器重大漏洞的概念性驗證程式

思科旗下的Talos威脅情資團隊揭露向Netgear通報的Orbi RBR750家用Wi-Fi路由器4項漏洞細節。這些漏洞最嚴重的是CVE-2022-37337,該漏洞存在於Orbi的Satellite延伸設備,攻擊者可遠端發送特製的HTTP請求觸發漏洞,在路由器上執行任意命令,CVSS風險評分為9.1分。

CVE-2022-38452、CVE-2022-36429也是任意命令執行漏洞,存在於Orbi主路由器設備,CVSS風險評分皆為7.2分。CVE-2022-38458則是可被用於中間人攻擊(MitM),CVSS風險評分為6.5分。

研究人員亦針對前3個漏洞,發布了概念性驗證的攻擊程式碼(PoC),他們表示,雖然目前尚未出現相關漏洞攻擊,但使用者仍應儘快安裝更新程式。此外,Netgear尚未提供CVE-2022-38452的修補程式,使用者也要留意相關公告。

【其他資安新聞】

美國醫療機構成駭客組織Killnet、LockBit攻擊目標

近期資安日報

【3月22日】 缺乏管理的Linux伺服器遭到惡意軟體ShellBot入侵,被用於DDoS攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06