今天的資安新聞,我們看到針對網路電話(VoIP)、MFT檔案共享系統、行動裝置作業系統而來的攻擊行動相當引人關注,其中,又以網路電話系統3CX遭到鎖定的供應鍵攻擊事故,因為有3家資安業者不約而同提出警告,並揭露不同層面的發現。

在針對應用系統的攻擊行動之餘,惡意軟體IcedID的發展趨勢也引起研究人員注意,原因是攻擊者為了迴避資安系統偵測,大幅精簡該惡意程式原本的金融木馬模組,而且在遭滲透或感染的電腦部署更多惡意軟體。

上週OpenAI修補ChatGPT多項漏洞,如今有研究人員發現部分漏洞修補不全,而能繞過修補程式利用漏洞的現象。對此,該名研究人員協助OpenAI製作更新軟體。

【攻擊與威脅】

VoIP網路電話系統3CX的用戶端程式遭到滲透,原因是受到駭客的軟體供應鏈攻擊

資安業者CrowdStrike、SentinelOne、Sophos揭露針對3CX網路電話(VoIP)用戶而來的供應鏈攻擊SmoothOperator,目標主要是Windows與macOS用戶端應用程式。

CrowdStrike認為,此攻擊行動的目標是接收駭客基礎設施指令,部署第2階段酬載,其中部分行動駭客會手動控制受害電腦鍵盤。而對於攻擊者的身分,該公司認為應該是北韓駭客組織Labyrinth Collima。

SentinelOne和Sophos表示,在攻擊的過程中,內含惡意元件的3CX電腦版應用程式被下載到受害電腦,一旦執行安裝,電腦就有可能被植入竊資軟體。根據Sophos的觀察,此次攻擊具有「後漏洞利用行動(Post-Exploitation Activity)」,因為駭客植入了互動式的命令Shell。

IBM檔案共用系統Aspera Faspex漏洞出現攻擊行動

針對IBM今年1月下旬修補的重大漏洞CVE-2022-47986(CVSS風險評分為9.8),上個月已有資安業者發現駭客用於散布勒索軟體,如今傳出有實際攻擊行動。資安業者Rapid7於3月28日提出警告,根據他們的觀察,已有組織遭到相關漏洞攻擊。

研究人員指出,由於存在上述漏洞的MFT檔案共享系統Aspera Faspex通常會被部署於網路邊界,而成為駭客鎖定的目標,他們呼籲用戶應儘速安裝更新程式,而不要等到例行修補才處理。

Google的威脅情報分析小組(TAG)揭露2022年底2波零時差漏洞攻擊行動。

他們先是在11月,看到攻擊者針對iOS與安卓的用戶而來,其中,針對iOS裝置的部分,駭客引導受害者到惡意網站,觸發WebKit零時差漏洞CVE-2022-42856、沙箱逃逸漏洞CVE-2021-30900,再將他們重新導向合法的物流業者網站;而針對安卓使用者的零時差漏洞攻擊,駭客則是鎖定了Arm的GPU晶片而來,利用Chrome GPU沙箱繞過漏洞CVE-2022-4135、Arm權限提升漏洞CVE-2022-38181、Chrome類型混淆漏洞CVE-2022-3723。

之後,研究人員又在12月發現針對三星手機而來的第2波漏洞攻擊──阿拉伯聯合大公國用戶遭到網路攻擊公司Variston鎖定,對方利用CVE-2022-4262、CVE-2022-3038、CVE-2022-22706、CVE-2023-0266等多項漏洞,於受害手機植入間諜程式。

惡意軟體IcedID出現精簡版變種,被用於散布第二階段作案工具

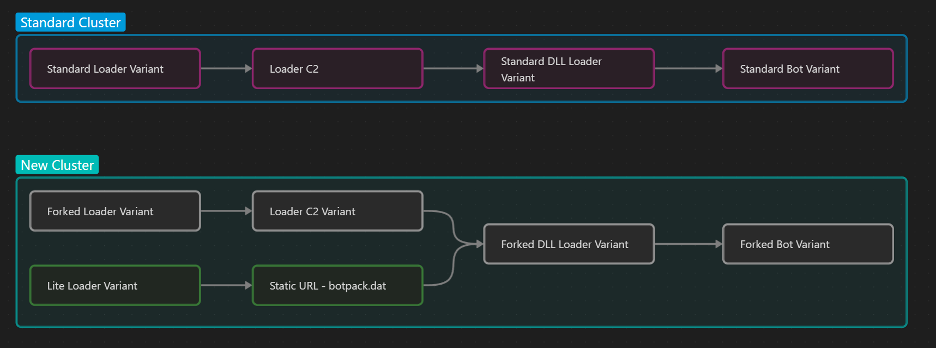

資安業者Proofpoint揭露惡意程式IcedID近期的動態,研究人員先後於2022年11月及2023年2月,發現Lite版及Forked版變種IcedID。

資安業者Proofpoint揭露惡意程式IcedID近期的動態,研究人員先後於2022年11月及2023年2月,發現Lite版及Forked版變種IcedID。

他們先是看到駭客TA542使用Lite版變種程式,散布殭屍網路病毒Emotet,後來沉寂一段時間;接著,該惡意程式的Forked版本遭到利用,駭客組織TA581透過發票做為誘餌的釣魚郵件來散布,研究人員目前發現7起攻擊行動。

分析上述兩款IcedID變種之後,研究人員發現攻擊者大幅移除此惡意程式的金融木馬功能模組,原因很可能是轉換用途,將其用於在受害電腦上部署勒索軟體等惡意程式,而且,這些變種還能減少被資安系統察覺的機會。不過,研究人員也指出,原本的「標準版」木馬程式IcedID應該不會因為新變種而就此消聲匿跡。

資安業者Mandiant揭露北韓駭客組織APT43的網路間諜攻擊行動,自2018年開始,該組織鎖定南韓、日本、歐洲、美國的政府機關、商業服務、製造業、教育機構、研究單位下手,目標是國際政治與核武的政策。

而這樣的行動到了2021年出現變化,因為該組織更換目標、對醫療保健的垂直產業下手。研究人員認為,這樣的轉變應與COVID-19疫情有關。

此外,這些駭客也從事竊取加密貨幣及洗錢的工作,並將偷到的加密貨幣投資挖礦事業。

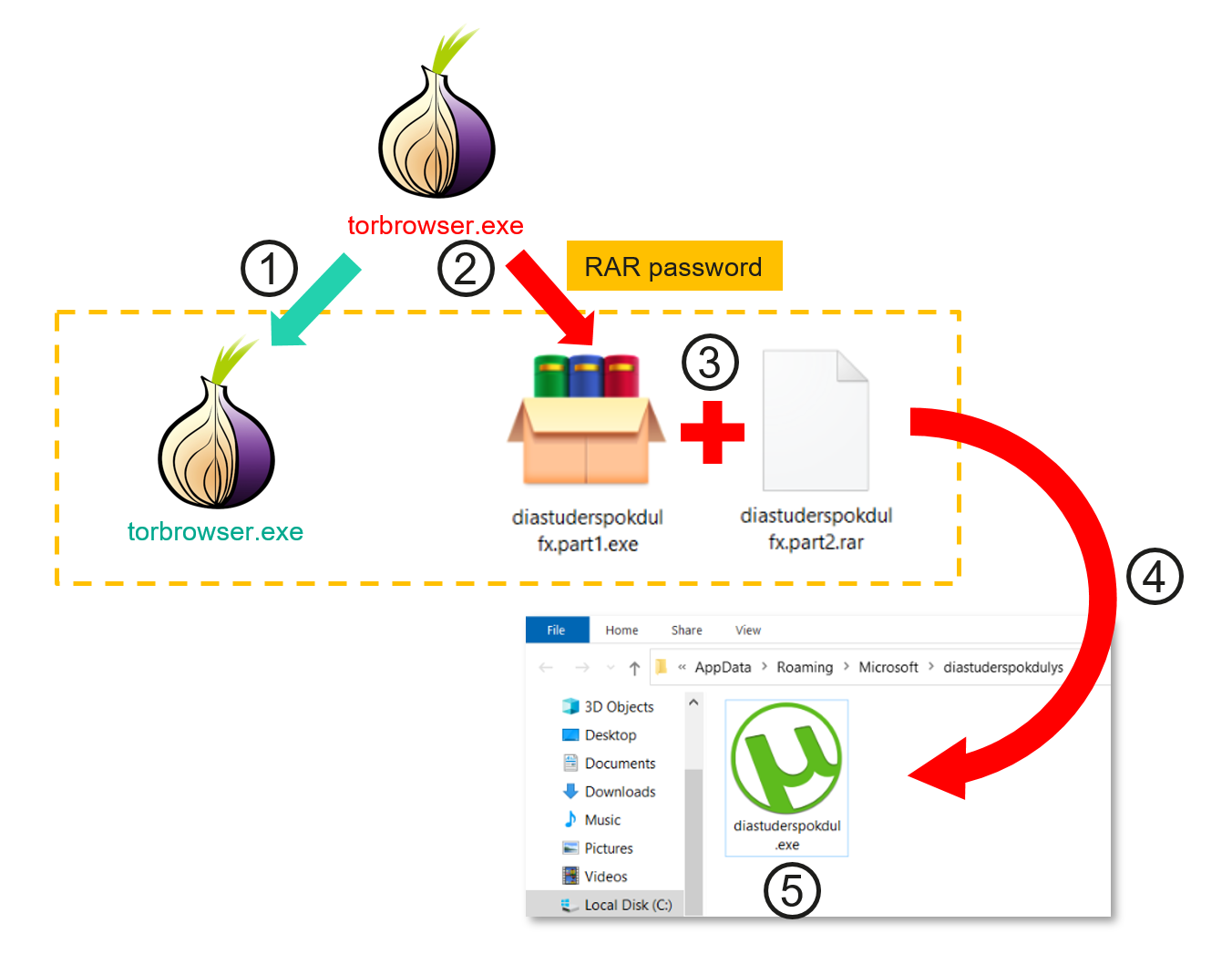

資安業者卡巴斯基揭露針對俄羅斯與東歐國家而來的剪貼簿挾持攻擊行動,駭客自2022年8月,藉由提供洋蔥網路瀏覽器Tor Browser的「加強版」安裝程式,內有受密碼保護的RAR壓縮檔案,一旦使用者執行安裝,電腦就會被植入能挾持剪貼簿的惡意軟體,從而在使用者複製加密貨幣網址時,將其置換為駭客持有的加密貨幣錢包。

資安業者卡巴斯基揭露針對俄羅斯與東歐國家而來的剪貼簿挾持攻擊行動,駭客自2022年8月,藉由提供洋蔥網路瀏覽器Tor Browser的「加強版」安裝程式,內有受密碼保護的RAR壓縮檔案,一旦使用者執行安裝,電腦就會被植入能挾持剪貼簿的惡意軟體,從而在使用者複製加密貨幣網址時,將其置換為駭客持有的加密貨幣錢包。

雖然此惡意軟體主要針對俄羅斯等東歐國家,但研究人員也看到美、德、中、法等國家的受害者,以及1.6萬個遭竄改的Tor Browser安裝程式,而他們根據駭客的加密貨幣錢包位址進行追蹤,估算不法獲利至少超過40萬美元(不含無法追蹤的門羅幣)。

惡意程式載入器DBatLoader在歐洲散布木馬程式與竊資軟體

資安業者Zscaler揭露名為DBatLoader的惡意程式載入器,攻擊者鎖定歐洲組織而來,目的是散布RAT木馬程式Remcos、竊資軟體Formbook。

駭客為了規避網路流量的偵測,他們透過具備SSL憑證的WordPress網站來散布DBatLoader;此外,在入侵受害電腦後,該惡意程式載入器為能持續運作,會自我複製,並將複本檔案加上URL的副檔名,然後透過登錄檔加入OS開機啟動項目清單,一旦電腦重新開機,此惡意程式就會自動執行。

【漏洞與修補】

人工智慧研究實驗室OpenAI於3月24日針對ChatGPT修補數項漏洞,但其中一項與網路暫存欺騙(Web Cache Deception)有關的漏洞,傳出修補不全而可能被利用。

此弱點是由研究人員Ayoub Fathi發現,當他針對OpenAI的更新程式進行研究時,發現另一種繞過ChatGPT的API手法。

問題出在該系統的API會對偽造的/backend-api/conversations路徑進行暫存,導致受害者的HTTP回應曝光,攻擊者可藉此繞過修補程式,接管使用者的帳號,而且,這樣的情況存在於該系統所有的API。

對此,該名研究人員已通報OpenAI並與其合作,修補上述的弱點。

臺灣NAS廠商威聯通(QNAP)於3月30日發布資安通告,他們表示,NAS作業系統QTS、QuTS hero具有Sudo元件高風險漏洞CVE-2023-22809,影響範圍也涵蓋QuTScloud、QVR Pro appliances(QVP),目前該公司已釋出QTS、QuTS hero新版韌體,用戶可執行更新以修補此漏洞。

CVE-2023-22809為權限提升漏洞,攻擊者在執行編輯檔案的命令(sudoedit 或sudo -e)的時候,可利用該漏洞來提升權限,進而編輯任意檔案,CVSS風險評分7.8,Sudo維護團隊於今年1月修補。

【其他資安新聞】

研究人員揭露新型態Wi-Fi攻擊手法,可攔截流量、繞過安全機制

資安人才缺口導致企業更難因應威脅態勢,逾半數企業遭入侵5次以上

資安業者Rapid7買下Minerva,強化勒索軟體防護與回應

近期資安日報

【3月29日】 歐盟刑警組織提出警告,駭客大肆利用ChatGPT發動網釣攻擊、詐騙、製作惡意程式

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06