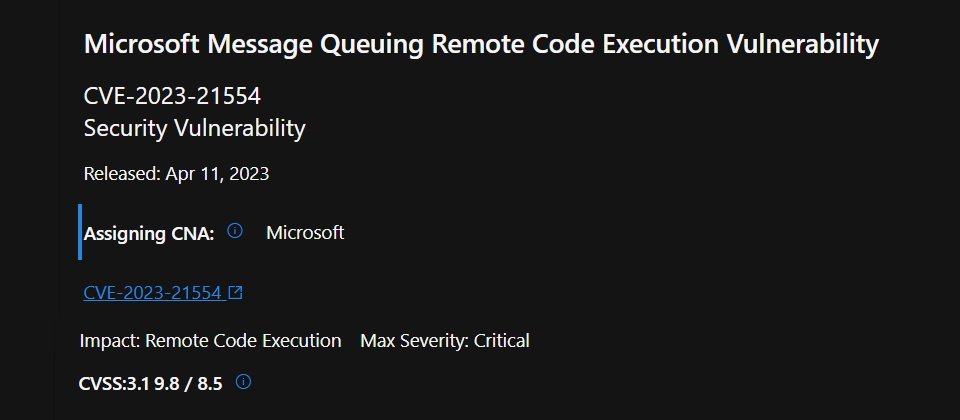

資安業者Check Point Research本周呼籲,企業的IT管理人員應儘速修補微軟於4月Patch Tuesday所修補的Microsoft Message Queuing(MSMQ)漏洞CVE-2023-21554。

微軟的訊息佇列(Message Queuing)技術可讓異質網路與系統上,於不同時間執行的應用程式能夠彼此通訊,應用程式可傳送訊息至佇列,或是自佇列讀取訊息。此一元件支援所有的Windows作業系統,包括Windows 11與Windows Server 2022,但它是選擇性安裝的。

由Check Point Research與FortiGuard Lab發現的CVE-2023-21554漏洞,允許駭客傳送惡意封包到MSMQ伺服器上,並於伺服器上執行任意程式,包括接管伺服器。它是微軟本月所修補的安全漏洞中,CVSS風險評分最高的其中一個,達9.8。

Check Point Research首席漏洞研究人員Haifei Li指出,駭客只要傳送一個封包到1801 TCP埠就有機會觸發該漏洞,此外,即便系統預設並未安裝MSMQ,但MSMQ屬於中介軟體,在使用者安裝許多熱門商用軟體時,這些軟體的安裝程序就會啟用Windows中的MSMQ,或許連使用者自己都沒意識到。

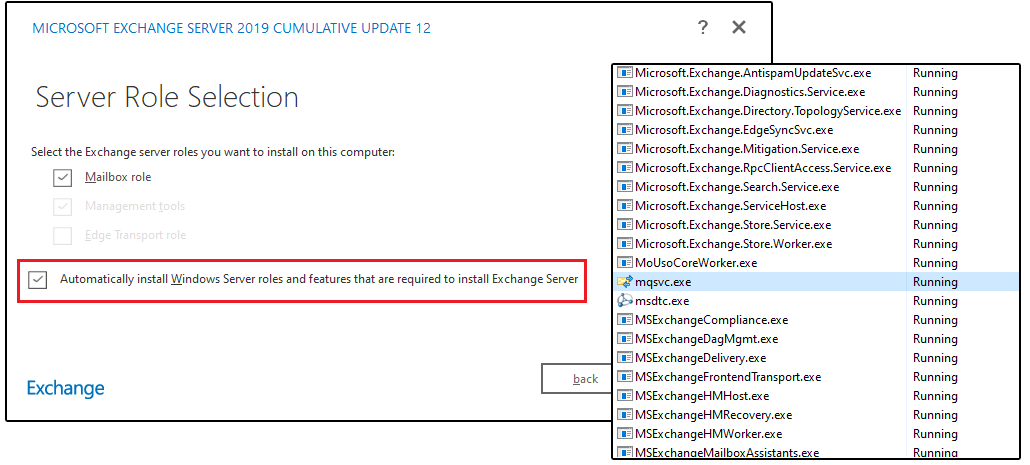

例如在安裝微軟的Microsoft Exchange Server時,若是選擇微軟所建議的「自動安裝Exchange所需的Windows Server角色與功能」,那麼它便會於背景啟用MSMQ。

圖片來源/Check Point

根據Check Point Research的統計,全球公開網路上約可找到逾36萬個執行MSMQ服務的IP,同時它們的1801 TCP埠是開啟的,而且此一數字並未納入企業內部網路。

Li建議IT管理人員都應檢查伺服器與客戶端是否安裝了MSMQ服務,並儘快部署官方修補程式。倘若不需要該服務,最好將它關閉,若無法立即修補,則可利用防火牆規則,暫時禁止1801 TCP埠接受不明來源的連結。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06