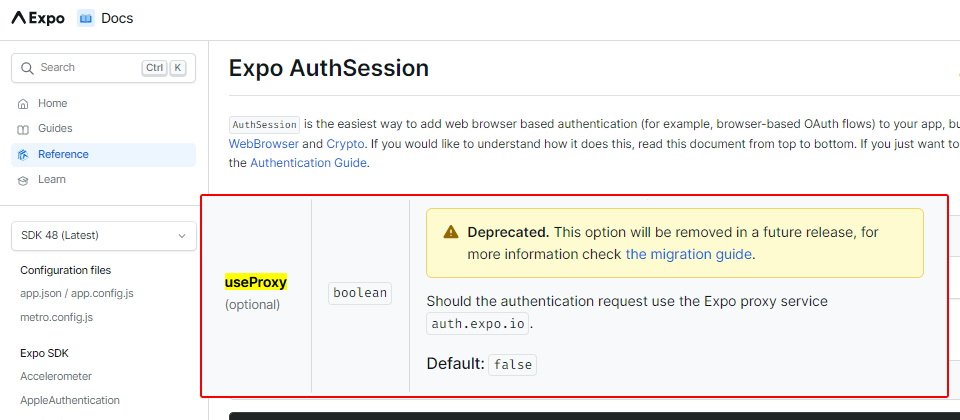

Expo用於社交登入的AuthSession重導向代理伺服器(auth.expo.io)服務出現重大漏洞,促使Expo在最新SDK 48版及auth.expo.io服務的AuthSession模組移除useProxy選項,並建議使用AuthSession模組中useProxy選項的App/網站,未來應移轉以免除遭攻擊風險。

安全研究人員發現,用於數百線上服務的知名開發框架Expo出現可劫持帳號的重大漏洞。

Expo框架主要是用於開發行動應用程式,提供一組工具、函式庫及服務,讓開發人員得以利用單一程式碼基礎(codebase)開發iOS、Android及Web應用程式。它其中一項服務是OAuth,讓開發人員能將社交登入(social sign-in)元件整合到網站,像是以臉書或Google帳號單一登入各種網站。目前Expo框架全球用戶高達65萬人,許多知名線上服務,包括Facebook都以它來實作OAuth安全驗證及其他功能。

Salt Labs研究人員發現的Expo漏洞編號為CVE-2023-28131,位於用於社交登入的AuthSession重導向代理伺服器(auth.expo.io)服務中,這個服務讓使用者透過中介服務(如Facebook、Google)驗證網站或App,讓用戶不必再記憶不同網站或App的密碼。新發現的漏洞能讓攻擊者劫持使用該服務的應用程式/網站的用戶帳號,並竊取其登入憑證。一旦受害者點入惡意連結就會發生,攻擊者可以透過電子郵件、文字訊息或其他方式傳送攻擊者控制的惡意網站連結。成功攻擊的結果包括詐騙、竊取信用卡或個資等後果,惡意攻擊者還可能冒用Facebook、Google、Twitter或其他線上平臺的用戶身分為非作歹。

CVE-2023-28131風險值被列為CVSS 3.1的9.6,屬於重大漏洞。

接獲通報後,Expo維護單位已釋出hotfix暫時緩解攻擊風險,且指出目前沒有漏洞攻擊的證據。但Expo認為App應直接和第三方驗證供應商註冊直接連結,而不應使用中介服務,不只因為安全,也較為穩定。因此Expo建議使用AuthSession模組中useProxy選項的App/網站,未來應移轉以免除風險。

Expo已經在最新SDK 48版及auth.expo.io服務的AuthSession模組移除useProxy選項。此外,雖然目前沒有緊急移轉的必要性。但如果用戶希望從useProxy和auth.expo.io服務改成使用直接連結,Expo也提供指引。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10