微軟的雲端郵件服務Outlook.com傳出從週一(6月5日)發生服務中斷的現象,導致用戶無法收發信而怨聲載道,但為何會出現這樣的情況?微軟並未對服務中斷的原因提出說明,但有駭客組織聲稱,這起事故是他們發起的DDoS攻擊所致。

MFT檔案共享系統MOVEit Transfer零時差漏洞攻擊出現了新的進展,關於攻擊的駭客組織身分,微軟於6月5日曾指出是勒索軟體駭客Clop,隔日資安新聞網站Bleeping Computer收到Clop的說法,該組織表示就是他們所為,並透露這起攻擊的部分細節。

Google針對上週才推出的Chrome 114發布新版程式,當中修補了零時差漏洞CVE-2023-3079,由於以Chromium為基礎打造的瀏覽器都可能受到影響,Edge、Brave、Vivaldi也都提供了修補。

【攻擊與威脅】

微軟雲端郵件服務Outlook.com傳出遭DDoS攻擊,導致服務中斷

根據資安新聞網站Cybernews、Bleeping Computer的報導,美東時間6月5日上午10時,微軟Outlook.com網站出現服務中斷的現象,估計有1.5萬名用戶受到影響。這樣的情況維持了半個小時後停止,但間隔1個小時後又再度發生,也同樣約莫停擺半個小時。這些服務中斷的情況也得到微軟證實,但該公司並未對發生的原因進行說明。

根據資安新聞網站Cybernews、Bleeping Computer的報導,美東時間6月5日上午10時,微軟Outlook.com網站出現服務中斷的現象,估計有1.5萬名用戶受到影響。這樣的情況維持了半個小時後停止,但間隔1個小時後又再度發生,也同樣約莫停擺半個小時。這些服務中斷的情況也得到微軟證實,但該公司並未對發生的原因進行說明。

對於攻擊者的身分,駭客組織Anonymous Sudan聲稱是他們發動的DDoS攻擊所致,原因是為了抗議美國政府干涉蘇丹的內政,決定針對大型的美國企業、政府與基礎設施展開攻擊。

資料來源

1. https://cybernews.com/security/microsoft-outlook-outage-anonymous-sudan/

2. https://www.bleepingcomputer.com/news/microsoft/outlookcom-hit-by-outages-as-hacktivists-claim-ddos-attacks/

勒索軟體駭客Clop宣稱利用MOVEit Transfer零時差漏洞,且有組織表明受害

MFT檔案共享系統MOVEit Transfer出現零時差漏洞CVE-2023-34362的攻擊行動,對於攻擊者的身分,微軟點名是曾針對其他MFT系統發動大規模攻擊的勒索軟體駭客組織Clop,該組織本週承認是他們所為。

Clop向資安新聞網站Bleeping Computer透露,他們從5月27日開始,也就是美國陣亡將士紀念日長假的期間,開始發動攻擊(與資安業者Mandiant公開的時間相同),但不願透露入侵此種檔案共享系統伺服器的數量,僅表示他們即將向受害組織進行勒索。比較特別的是,這次駭客強調不向政府機關、軍事單位、兒童醫院索討贖金,他們已將從這些組織竊得的資料刪除。然而,這項說法是否正確,該新聞網站表示無從判斷。

針對這起零時差漏洞攻擊,有組織出面證實受害。英國薪資暨人力資源系統供應商Zellis向新聞網站透露他們的MOVEit Transfer伺服器遭駭,導致出現資料外洩的情況,少部分客戶受到波及,但該公司自行研發的軟體不受影響,其他的IT資產並未遭到入侵。

惡意軟體TureBot透過稽核軟體Netwrix重大漏洞感染受害電腦

資安業者VMware Carbon Black針對殭屍網路TrueBot的攻擊態勢提出警告,他們在5月看到相關攻擊行動大幅增加的現象,但在這一波攻擊當中,駭客並非如過往透過電子郵件來散布惡意軟體,而是利用稽核軟體Netwrix的漏洞(資安新聞網站指出可能是CVE-2022-31199)來入侵受害電腦,並以提供Chrome瀏覽器更新程式散布惡意軟體。

此惡意軟體執行後會檢查電腦裡的防毒軟體及EDR系統,然後從特定的俄羅斯IP位址下載TrueBot,轉存LSASS資料、外洩資料,以及收集系統資訊與處理程序的清單。

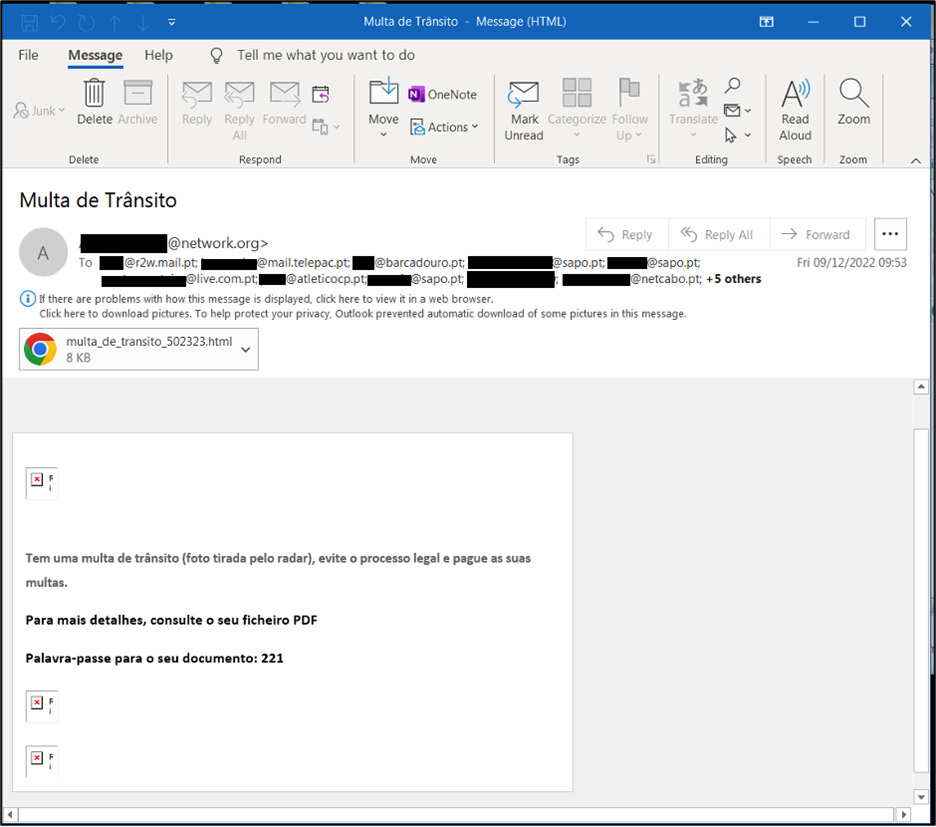

資安業者BlackBerry揭露巴西駭客發起的攻擊行動Operation CMDStealer,駭客鎖定使用西班牙語與葡萄牙語的使用者下手,目標是攻擊墨西哥、秘魯、葡萄牙的網路銀行帳戶。

資安業者BlackBerry揭露巴西駭客發起的攻擊行動Operation CMDStealer,駭客鎖定使用西班牙語與葡萄牙語的使用者下手,目標是攻擊墨西哥、秘魯、葡萄牙的網路銀行帳戶。

而對於入侵受害的過程,駭客先是假借稅務或交通罰單的名義寄送釣魚郵件,其信件帶有HTML附件,一旦收信人開啟,就會根據收信人所在的國家或地區,自攻擊者的伺服器下載RAR檔案,此壓縮檔內含的CMD批次檔很大,容量介於1.34至1.37 MB,其內容包含了AutoIt指令碼及轉譯器,主要用途就是下載VBScript Encoded(VBE)指令碼,以竊取收信軟體Outlook及瀏覽器的帳密。

在攻擊的過程中,駭客使用寄生攻擊(LOLBaS),並利用多種Windows內建的工具,而能繞過防毒軟體與EDR系統。

惡意軟體下載器Satacom被用於散布竊取加密貨幣的瀏覽器擴充套件

資安業者卡巴斯基揭露惡意軟體下載器Satacom(亦稱Legion Loader)的攻擊行動,駭客鎖定巴西、阿爾及利亞、土耳其、越南、印尼、印度、埃及、墨西哥的加密貨幣投資人,攻擊Coinbase、Bybit、KuCoin、Huobi,以及幣安(Binance)用戶,目標是在受害者電腦的瀏覽器上部署惡意擴充套件,進而盜取比特幣。

而對於駭客散布Satacom的途徑,研究人員指出是假借提供破解軟體為由。但駭客提供破解軟體的「安裝程式」解壓縮後高達450 MB,目的是迴避防毒軟體偵測。

一旦使用者執行上述的可執行檔,電腦就會下載Satacom,而該下載器則會發出DNS請求,從C2下載能在Chromium瀏覽器運作的惡意擴充套件。此外,駭客也會竄改瀏覽器捷徑的命令參數,以便在受害者啟動瀏覽器時就執行惡意擴充套件。

資安業者Uptycs揭露名為Cyclops的勒索軟體,提供相關攻擊工具的賣家以服務型式銷售,並從買家發動攻擊得到的贖金抽成獲利。賣家聲稱,此勒索軟體能針對執行Windows、Linux、macOS作業系統的電腦發動攻擊,並提供竊資軟體,讓攻擊者能在加密檔案之前收集特定類型的資料,並回傳到駭客的伺服器,以便進行雙重勒索。研究人員指出,Cyclops的macOS版、Linux版勒索軟體元件,以及能在Windows、Linux電腦運作的竊資軟體,都是使用Go語言開發而成。

【漏洞與修補】

Google於6月5日發布Chrome 114更新114.0.5735.106(macOS、Linux)、114.0.5735.110(Windows),修補2個漏洞CVE-2023-3079、CVE-2023-2136,其中最值得留意的是V8類型混淆漏洞CVE-2023-3079,原因是此高風險層級漏洞已出現攻擊行動,此為Google今年修補的第3個零時差漏洞。值得留意的是,該漏洞也影響其他以Chromium為基礎開發的瀏覽器,目前Edge、Brave、Vivaldi都提供了修補版本。

【其他新聞】

逾6萬個廣告軟體假冒熱門應用程App破解版,鎖定安卓用戶而來

PowerShell惡意軟體PowerDrop鎖定美國航空產業而來

英國人力資源系統業者Zellis因MOVEit Transfer遭到攻擊,波及BBC、英國航空

Google發布6月份Android例行更新,修補遭間諜軟體利用的Mali GPU漏洞

加密貨幣錢包Atomic Wallet遭駭,駭客轉走3,500萬美元加密貨幣

近期資安日報

【6月6日】 MFT檔案共享系統MOVEit Transfer出現零時差漏洞攻擊,微軟指出是駭客組織Clop所為

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09