針對日益普及的雙因素驗證機制,駭客先前的因應之道是運用對手中間人攻擊手法(AiTM)突破,以此挾持受害者帳號的情況不時發生,但這種手法最近出現變化。微軟最近揭露一起針對金融業的AiTM攻擊,裡面有2種過往未出現的手法,其一是駭客結合商業郵件詐騙(BEC),發展成多階段攻擊;另一則是AiTM手法施行變得更為隱密。

MFT檔案共享系統MOVEit Transfer又被找出新漏洞,也須多加留意。這是IT業者Progress在5月底察覺CVE-2023-34362零時差漏洞攻擊之後,委由資安業者協助檢視程式碼找出的新漏洞。對此,該公司也呼籲用戶要儘速套用更新程式。

【攻擊與威脅】

駭客發動新型態的AiTM攻擊、BEC詐騙,鎖定銀行與金融服務業者而來

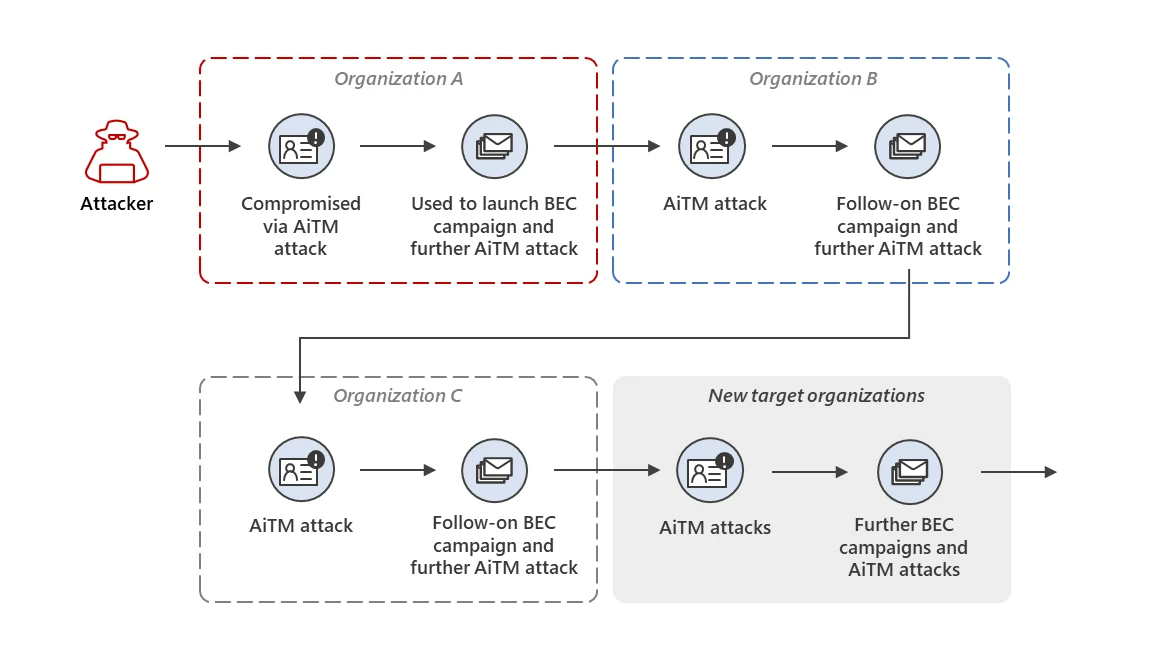

微軟於本月8日揭露駭客組織Storm-1167的多階段對手中間人(AiTM)釣魚攻擊,以及商業郵件詐騙(BEC)攻擊,鎖定銀行與金融服務組織而來。駭客先是發送釣魚郵件,一旦收信人點選信中的連結,就會被重新導向到冒牌的微軟登入網頁,駭客便會竊取其輸入的帳密資料及動態密碼(TOTP),得手後駭客再盜用收信人的微軟帳號發動重放攻擊(Replay Attack),進行未經授權存取,從而掌握能用於商業郵件詐騙的敏感信件。

微軟於本月8日揭露駭客組織Storm-1167的多階段對手中間人(AiTM)釣魚攻擊,以及商業郵件詐騙(BEC)攻擊,鎖定銀行與金融服務組織而來。駭客先是發送釣魚郵件,一旦收信人點選信中的連結,就會被重新導向到冒牌的微軟登入網頁,駭客便會竊取其輸入的帳密資料及動態密碼(TOTP),得手後駭客再盜用收信人的微軟帳號發動重放攻擊(Replay Attack),進行未經授權存取,從而掌握能用於商業郵件詐騙的敏感信件。

這些郵件內含的URL,指向駭客濫用的Canva網域,其內容聲稱是剛收到的傳真文件,一旦受害者依照指示點選,就會再導引至另一個冒牌的微軟登入網頁(該網頁由騰訊雲託管)。為了避免被發現,駭客會在受害的帳號,加入以簡訊進行雙因素驗證的方式,而能持續存取。接著,研究人員後來看到駭客發起大規模垃圾郵件攻擊,向目標組織的相關人士發送逾1.6萬封郵件,進行BEC攻擊。

研究人員指出,這次駭客所使用的AiTM攻擊手法,並非像過往使用反向代理伺服器(Reverse Proxy),而是利用間接代理(Indirect Proxy)的手法,透過合法應用程式向微軟的伺服器發出身分驗證請求,由於受害者與實際微軟登入網站之間沒有HTTP封包傳輸,且駭客掌握了釣魚網站的基礎設施,而能夠透過多個伺服器來迴避偵測。

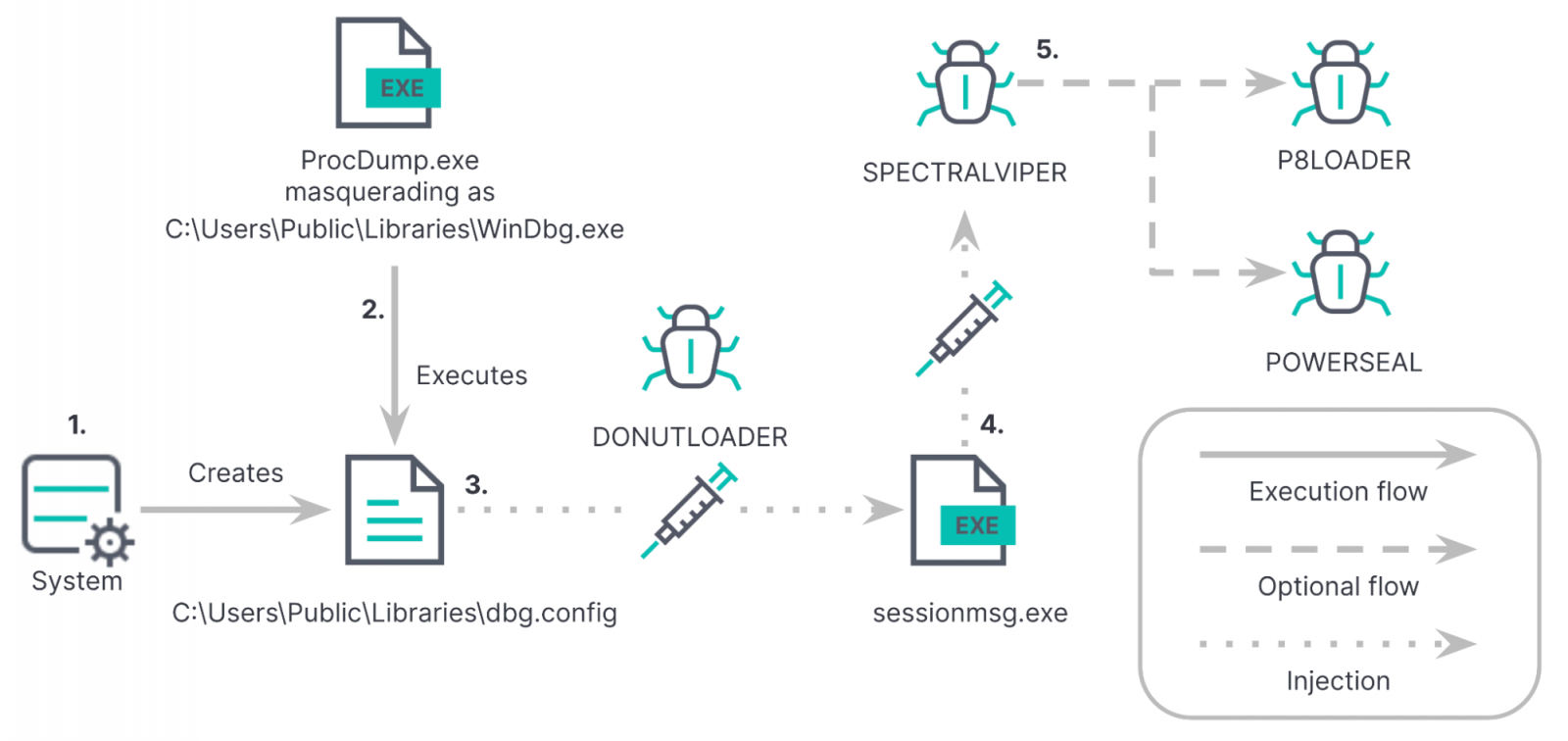

Elastic旗下的安全實驗室揭露惡意軟體Spectralviper的攻擊行動,駭客組織REF2754將其用於攻擊越南上市公司,最初是濫用SysInternals工具包裡的ProcDump應用程式來側載DLL程式庫Dountloader,而這個惡意程式下載器的DLL檔案又被用於載入後門程式Spectralviper,以及P8loader、Powerseal等惡意軟體。

Elastic旗下的安全實驗室揭露惡意軟體Spectralviper的攻擊行動,駭客組織REF2754將其用於攻擊越南上市公司,最初是濫用SysInternals工具包裡的ProcDump應用程式來側載DLL程式庫Dountloader,而這個惡意程式下載器的DLL檔案又被用於載入後門程式Spectralviper,以及P8loader、Powerseal等惡意軟體。

其中,Spectralviper的主要功能,是接收攻擊者的伺服器下達的命令,而為了避免被察覺攻擊特徵,駭客對其使用程式碼混淆、字串混淆等手法。

【漏洞與修補】

MFT檔案共享系統MOVEit Transfer再度發現新漏洞

IT系統業者Progress於6月9日發布新的資安通告,主要內容是公布修補的SQL注入漏洞(尚未取得CVE編號),並提及這會影響所有版本的MOVEit Transfer、MOVEit Cloud,呼籲用戶要儘速套用同日推出的新版軟體,該公司亦對MOVEit Cloud叢集進行修補。

一旦攻擊者利用這項漏洞,就有可能在未經身分驗證的情況下,得到此MFT系統資料庫的存取權限,攻擊者可發送特製的酬載到用戶端應用程式,進而竄改、洩露資料庫內容。

該公司指出,這項漏洞之所以能夠發現,源於5月底,他們得知勒索軟體駭客Clop的零時差漏洞攻擊,尋求資安業者Huntress協助檢視該MFT系統程式碼,後續發現問題所在,所幸該漏洞目前尚未發現遭到利用的跡象。

Fortinet發布防火牆作業系統更新,傳出修補了SSL VPN重大漏洞

資安業者Fortinet於6月8日針對防火牆作業系統FortiOS發布6.0.17、6.2.15、6.4.13、7.0.12、7.2.5版更新,但有研究人員提出警告,這次更新涵蓋尚未公開揭露的重大漏洞修補,用戶應儘速安裝。

資安業者Olympe Cyberdefense透露,FortiGate存在一項未公開的嚴重漏洞,該漏洞與SSL VPN功能有關,攻擊者可透過惡意代理伺服器存取SSL VPN,進而觸發漏洞,即使組織啟用雙因素驗證(MFA)也無法防堵相關攻擊。Olympe Cyberdefense指出,此漏洞的CVE編號將於13日公開。

後來,研究人員Charles Fol於11日表示,此為RCE漏洞CVE-2023-27997,存在於所有Fortinet SSL VPN設備,而能被攻擊者用於執行預先身分驗證,呼籲用戶儘速修補。對於研究人員的說法,Fortinet並未正面說明是否修補了上述漏洞。

資料來源

1. http://olympecyberdefense.fr/1193-2/

2. https://twitter.com/cfreal_/status/1667852157536616451

【資安防禦措施】

6月8日Google發表安全AI框架(Secure AI Framework,SAIF),希望能讓AI產業設立資安規範時,能夠依循。此框架的發想,來自軟體開發流程的安全最佳實務,再結合該公司對AI系統特有的安全趨勢及風險的理解,以6個核心元素組成。

這些元素包括將安全基礎延伸到AI生態體系,將資安事件的偵測及回應能力延伸至AI,打造自動化防禦能力,協同平臺等級的管控機制,在部署AI的過程導入適應性控制(Adapt controls)機制,以及評估業務流程裡的AI系統風險等。

此外,Google也與其他組織合作,共同開發美國國家標準暨技術研究院(NIST)的AI風險管理框架,以及業界首個AI認證標準ISO/IEC 42001 AI Management System Standard。

在人工智慧應用熱潮興起的同時,相關安全議題備受關注,有多名學者、非營利組織呼籲應暫緩這類系統的發展。對此,6月7日英國首相Rishi Sunak宣布,將於今年秋季主辦第一屆全球人工智慧安全高峰會,希望透過匯集主要國家、科技公司和研究人員,共同商定安全措施,以評估和監測人工智慧可能帶來的重大風險。

在上述會議召開之前,Rishi Sunak曾與所有G7會員國、各界重要人士探討此事,並取得初步共識;他也舉行圓桌會議,與OpenAI、DeepMind與Anthropic等重要人工智慧研究機構執行長,就相關議題交換意見。

【其他新聞】

微軟Azure入口網站暫停運作,疑為駭客組織Anonymous Sudan發動DDoS攻擊所致

澳洲大型律師事務所HWL Ebsworth遭到勒索軟體BlackCat攻擊,駭客洩露1.4 TB資料

俄羅斯網路服務供應商Infotel JSC遭到烏克蘭駭客癱瘓,當地銀行連線中斷

SharePoint Online遭勒索軟體攻擊,不經電腦也可以感染

近期資安日報

【6月9日】 逾20款Minecraft改裝套件遭到竄改,被用於散布惡意軟體Fractureiser

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10