【7月4日補充擎昊科技資安事件更新說明】勒索軟體Lockbit的威脅成近日焦點,其駭客在6月30日於暗網網站公布台積電為受害者,並勒索7千萬美元贖金,當日下午,台積電否認遭入侵的消息,並指出已得知是一家IT硬體供應商遭駭,後續傳出該業者可能是擎昊科技,當時我們詢問了擎昊科技,該公司僅表示稍晚再向我們說明,後續,該公司於官方網站發布了資安事件的公告,說明遭擷取的資訊只是使用到客戶公司名稱的出貨基本設定,無關客戶實際應用,因此沒有造成客戶的損害。

值得關注的是,多國網路安全機構在6月中旬,才針對Lockbit發出聯合安全公告示警,指出近三年Lockbit受害組織數量達1,653個,是這兩年最活躍的勒索軟體即服務(RaaS),才過兩星期,該組織居然聲稱他們入侵全球最大晶圓代工龍頭台積電,態度十分囂張,無視此舉可能使其成為世界公敵。

而從後續台積電與擎昊科技的回應來看,Lockbit本次雖然公布受害者身分,卻呈現與事實不符的情況,原因究竟是什麼?不小心搞錯對象?想要藉此進一步打響知名度?或用供應鏈攻擊測試各界對此事的反應?還是故意讓大家勞師動眾確認相關事宜而搗亂?

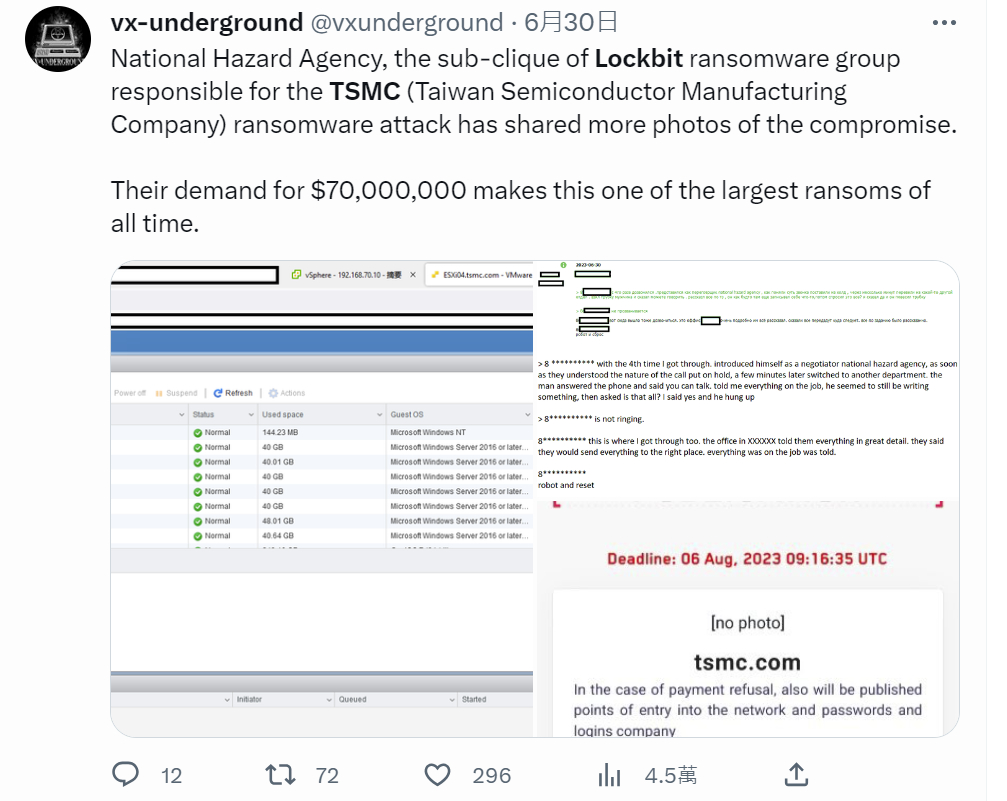

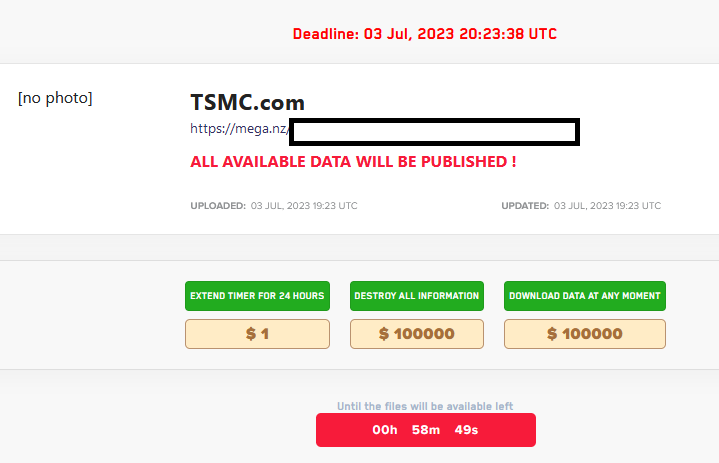

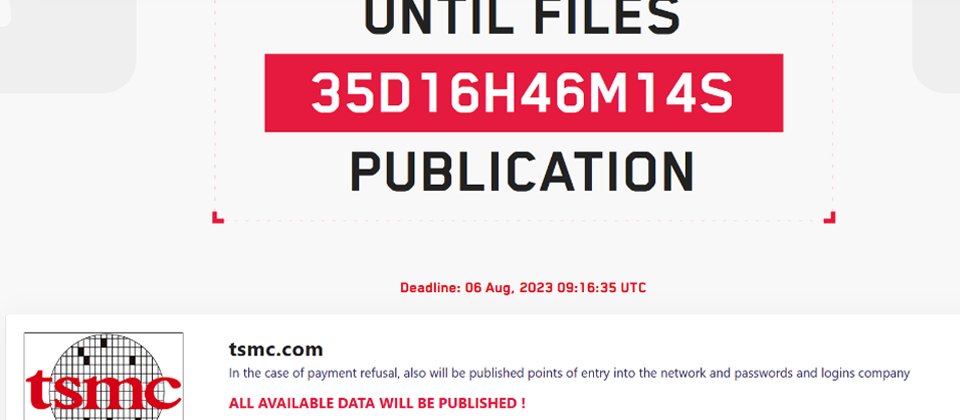

從現階段狀況而言,在這次Lockbit釋出的訊息中,我們在網路上我們看到國外資安研究團隊分享這次事件多張截圖,除了Lockbit公布台積電為受害者的畫面,還有數張螢幕截圖,但似乎不像以往釋出局部外洩檔案的作法,供外界能有更多比對資料來證明其價值。

對此事件,台積電在30日已向媒體發表他們的聲明。根據我們從台積電公關處取得的聲明,他們表明已知悉某IT硬體供應商遭駭,對於已知洩漏的資訊,他們指出是該供應商協助的硬體初始設定資料,不會影響台積電生產營運,原因在於,所有進入台積公司的硬體設備,包括其安全設定,皆須在進廠後通過完備程序做相對應的調整,也就是說,不會受出貨時的基本設定而受影響。

同時台積電也表示,發生事件後已依照標準作業程序來處置,包括立即中止與該硬體供應商的資料交換,未來將加強宣導供應商的安全意識,與確認安全標準做法的宣導,同時也提到此次駭侵事件已進入司法。

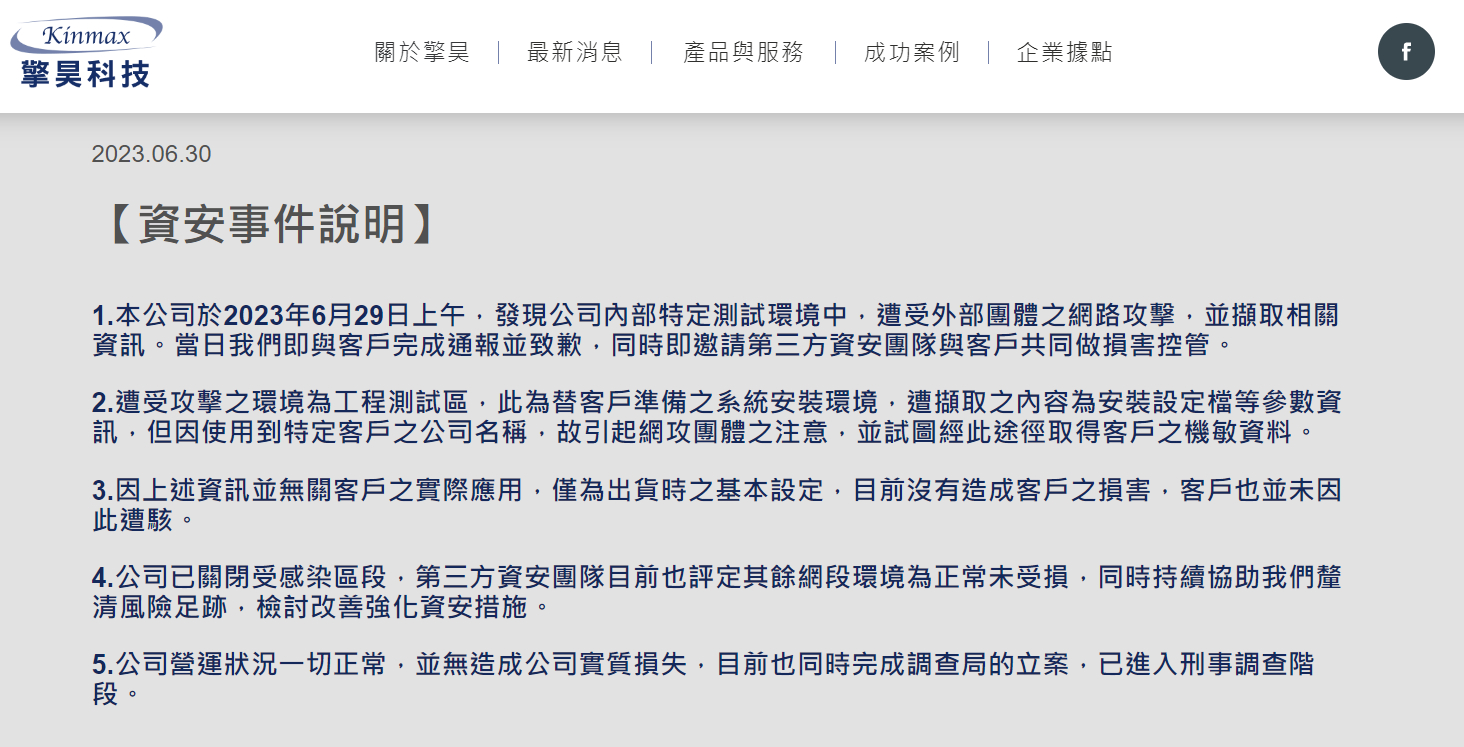

而台積電所提及的IT硬體供應商,則指向擎昊科技。擎昊科技也在30日發布消息,公告發生資安事件,說明他們發現遭駭時間發生是在6月29日上午,當日即與客戶通報,並與第三方資安團隊與客戶共同做損害控管,同時他們也指出,遭網路攻擊並被擷取相關資訊的環境為工程測試區,被擷取的內容是安裝設定檔等參數資訊,主要是因為當中使用到特定客戶的公司名稱,因此引起攻擊者的注意,但這些資訊其實無關用戶的實際應用,只是出貨的基本設定。

從上述兩起聲明來看,目前我們還無法得知這起事件背後Lockbit的動機,例如,是否掮客集團(Initial Access Broker,IAB)提供給Lockbit的資訊有誤所導致;或是該組織是在明知沒有入侵TSMC下,卻因為取得有關資料,因此故意聲稱TSMC為受害者,以博取關注;又或者Lockbit可能存在更廣泛的攻擊意圖,只是尚未被發現。這方面有待後續更多消息的揭露,才能進一步判斷。目前看來,多少也反映供應鏈安全的挑戰與議題。

↓ 6月30日台積電公關處聲明全文如下

「台積公司已知悉某IT硬體供應商受到駭客侵害之事件,目前已知洩漏的資訊皆為該供應商協助的硬體初始設定資料,因所有進入台積公司之硬體設備包括其安全設定皆須在進廠後通過台積公司完備程序做相對應的調整,本次事件不會影響台積公司之生產營運,亦無台積公司客戶之相關資訊外洩。事發後,台積公司已按照公司之標準作業程序處理,包含立即中止與該硬體供應商的資料交換,後續亦將加強宣導供應商的安全意識與確認安全標準做法。目前此駭客侵害事件已進入司法調查程序。」

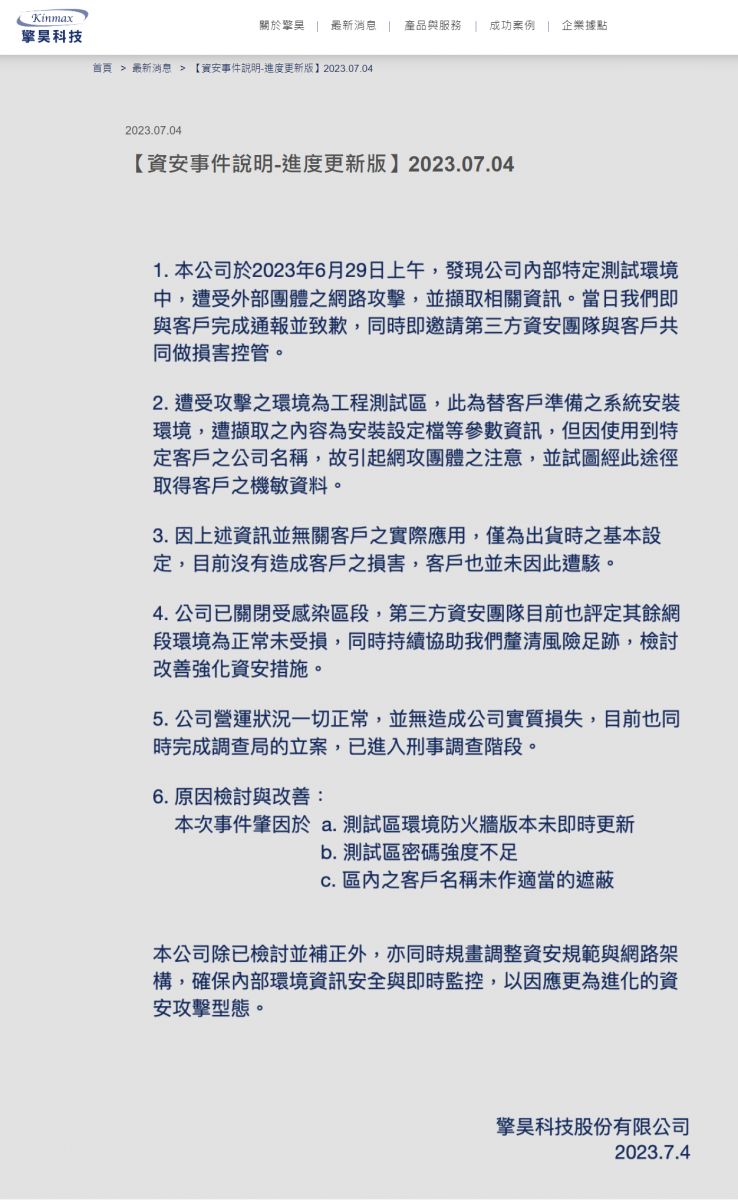

↓ 6月30日擎昊科技資安事件公告如下

擎昊科技資安事件影響範圍受關注

關於這次遭遇Lockbit攻擊的擎昊科技,我們也再次聯繫他們確認狀況,例如,他們是如何發現工程測試區遭駭,是否有勒索軟體留下的訊息,或是發現異常調查而發現,以及通知TSMC外,是否通知所有受影響的客戶。至截稿前該公司尚未回覆。

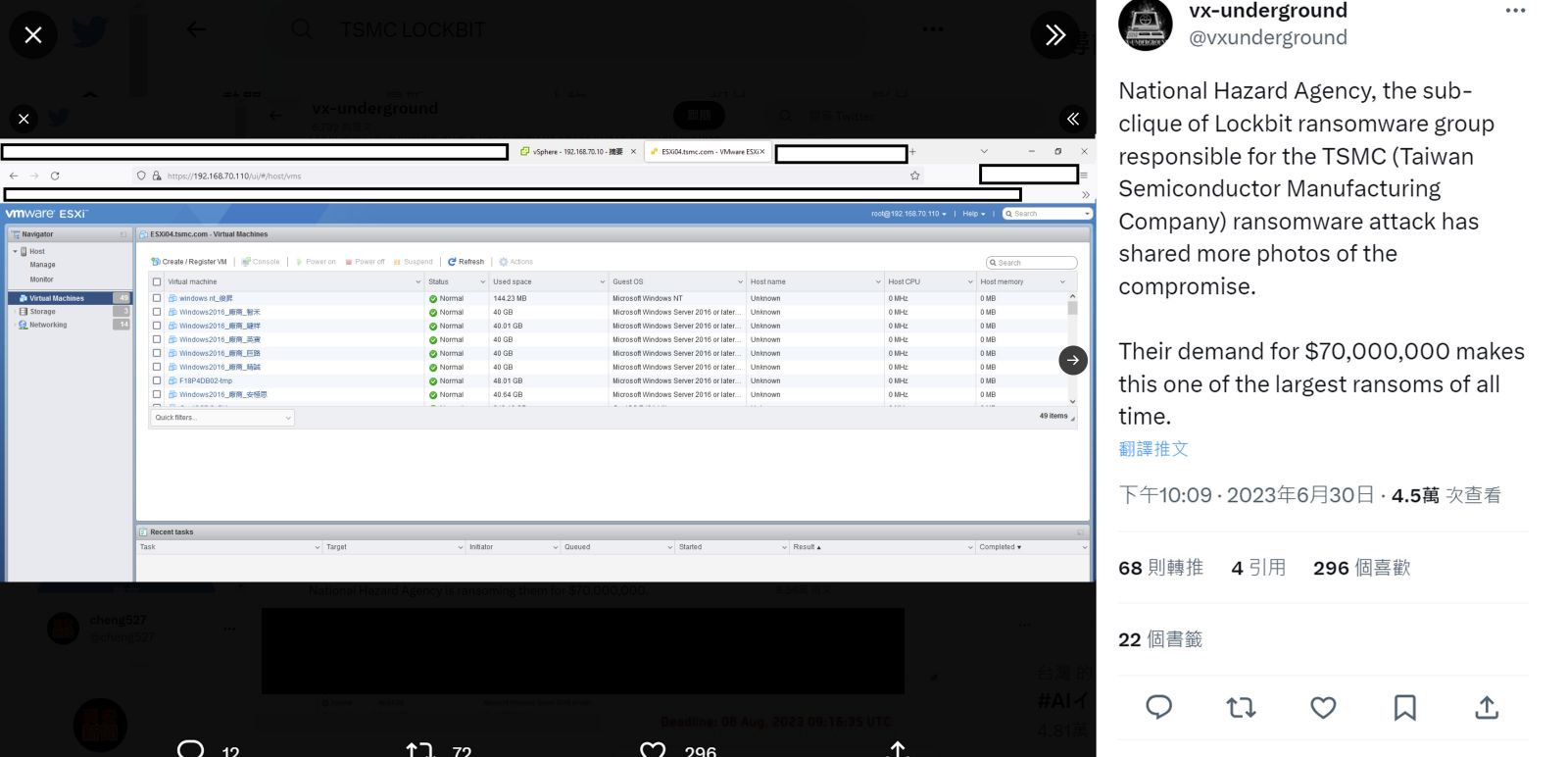

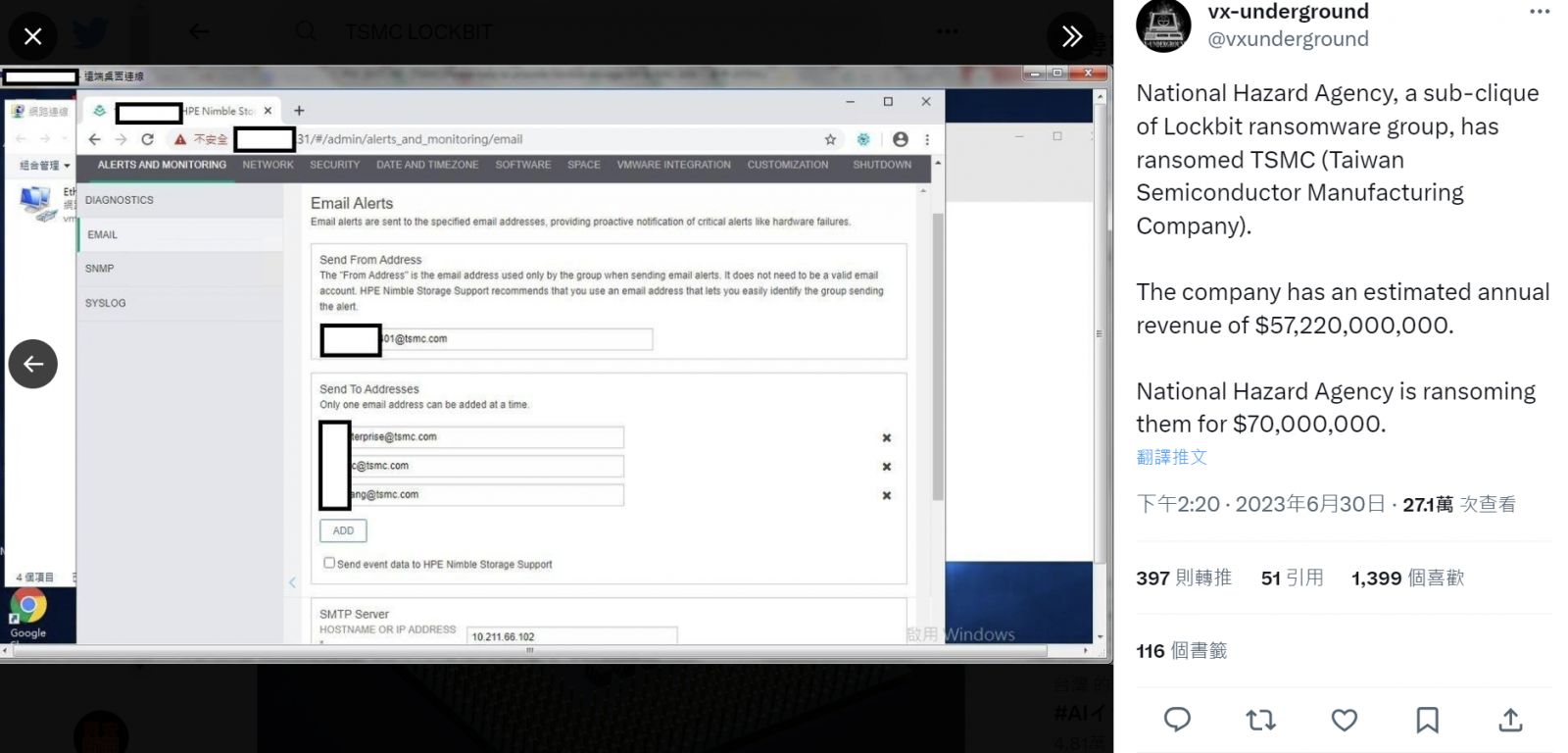

而為了瞭解這次擎昊科技遭駭情況,我們也從國外資安研究團隊揭露的內容來了解情形。例如,我們在網路上看到國外資安研究團隊揭露多張螢幕截圖,像是包括一個ilo.txt的文字內容,HPE Nimble storage雲端管理介面的一個郵件警示分頁,這兩張圖中的文字訊息帶有tsmc.com的字串,另外還有一張VMWare ESXi的截圖,當中顯示的是一個虛擬機器的群組,被取名為EXSi04.tsmc.com,而當中則包含了數個虛擬機器。

在這些虛擬機器中,包含有Windows NT與多臺Windows Server 2016,而其虛擬機器的名稱,則帶有多家臺廠公司的名字,包含國內上市櫃公司精誠、巨路,以及智禾、鍵祥、英寶、安極思等多家科技公司,圖片中顯示可能有多達40多家廠商的名字。而當中呈現的客戶電子郵件信箱,也很可能被利用於未來攻擊者發動網路釣魚之用,值得留意。

因此,是否相關資料也都是工程測試區環境的內容,並都已經通知這些廠商,還有工程測試區存在密碼的問題,我們也正向擎昊科技瞭解中,截稿前他們尚未提供回覆;至於這些截圖還可能透露的資訊,我們也正請教資安專家提出看法,後續有相關消息我們也會持續揭露。

根據資安研究團隊vx-underground在Twitter張貼的消息,勒索軟體Lockbit在其暗網網站公布台積電為受害者的資訊,同時附上多張螢幕截圖,像是虛擬機器檔名有多家國內廠商名稱,透過濫用RDP進入內部環境,並顯現出存在弱密碼、以及供應鏈安全等議題。

近日許多報導提及這次事件,卻未提供相關防護資訊,事實上近日就有可以參考的資源,可為國內企業帶來幫助。在6月14日,多國網路安全機構針對勒索軟體Lockbit發布一份聯合安全公告,除了揭露LockBit從2019年至今的進化,以及多達上千個組織受害,對於企業而言,在這份報告中,列出了LockBit的攻擊步驟,供企業了解對方是如何攻擊滲透,並也提供了MITRE ATT&CK在各階段預防相關攻擊的緩解措施,是企業防護上相當具價值的參考。

7月4日補充更新

擎昊科技於7月4日下午有了新的回應,他們表示已發布本次資安事件第二次的公告,並向我們說明測試區密碼強度不足的確是一大問題將會改善。

在7月4日凌晨,我們也發現Lockbit已經更新了勒索的價格,比先前開出七千萬美元,呈現大幅降低的情形。很有可能他們意識到這批資料並非台積電的資料。

相關報導:台積電供應商遭LockBit勒索7千萬美金,新版勒索即服務新增加價延長功能

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10