勒索軟體駭客LockBit繼上週末聲稱入侵了台積電之後,這種囂張的氣燄並未因此減緩,本週該組織疑似針對日本第一大港名古屋港發動攻擊,導致該港口的貨櫃調度系統NUTS暫停運作,後續情況有待進一步觀察。

駭客在惡意程式結合不同性質工具的情況,也值得留意。最近新出現的RedEnergy Stealer,就被發現同時具備竊資軟體(Infostealer),以及勒索軟體功能,研究人員認為這種惡意程式的出現,代表勒索軟體攻擊手段發生新變化。

各國環保意識抬頭,持續部署綠電,相關的發電系統、設備也隨之受到關注,其中,有研究人員針對已出現漏洞攻擊的太陽能發電監控系統SolarView進行調查,並指出很有可能還有另外2個漏洞也遭到利用。

【攻擊與威脅】

日本名古屋港傳出因勒索軟體LockBit 3.0攻擊而癱瘓

根據日本時報、日經新聞、朝日新聞等媒體報導,名古屋港的港口裝卸系統於7月4日上午6時30分出現嚴重系統故障,導致裝卸貨櫃的業務中斷,現場出現貨車排隊等待的現象。

根據日本時報、日經新聞、朝日新聞等媒體報導,名古屋港的港口裝卸系統於7月4日上午6時30分出現嚴重系統故障,導致裝卸貨櫃的業務中斷,現場出現貨車排隊等待的現象。

名古屋港運協會於7月5日中午12時證實此事,並表示港口的貨櫃調度系統NUTS發生故障,原因就是遭到勒索軟體攻擊,他們預計於當日下午6時執行系統還原作業,並預計於6日上午8時恢復運作(已於6日上午7時30日完成系統復原作業),愛知縣警方著手調查此事。名古屋港務局也證實NUTS系統故障的情況,並指出6日上午貨櫃場週邊交通仍然壅塞。日本時報指出,攻擊港口的勒索軟體,就是LockBit 3.0。

此外,由於該港口是豐田(Toyota)汽車主要進出口的樞紐,Toyota也證實零組件運輸受到影響,但尚未影響汽車的生產,他們將密切留意零件庫存的情況。

資料來源

1. https://meikoukyo.com/archives/3281

2. https://meikoukyo.com/archives/3296

3. https://www.port-of-nagoya.jp/business/jigyoshashisetsu/1003915.html

4. https://www.japantimes.co.jp/news/2023/07/05/national/nagoya-port-cyberattack/

5. https://asia.nikkei.com/Business/Technology/Japan-s-biggest-port-Nagoya-hit-by-suspected-cyberattack

6. https://www.asahi.com/ajw/articles/14949157

能源產業與電信業者遭惡意軟體RedEnergy Stealer鎖定,不只竊密檔案還會被加密

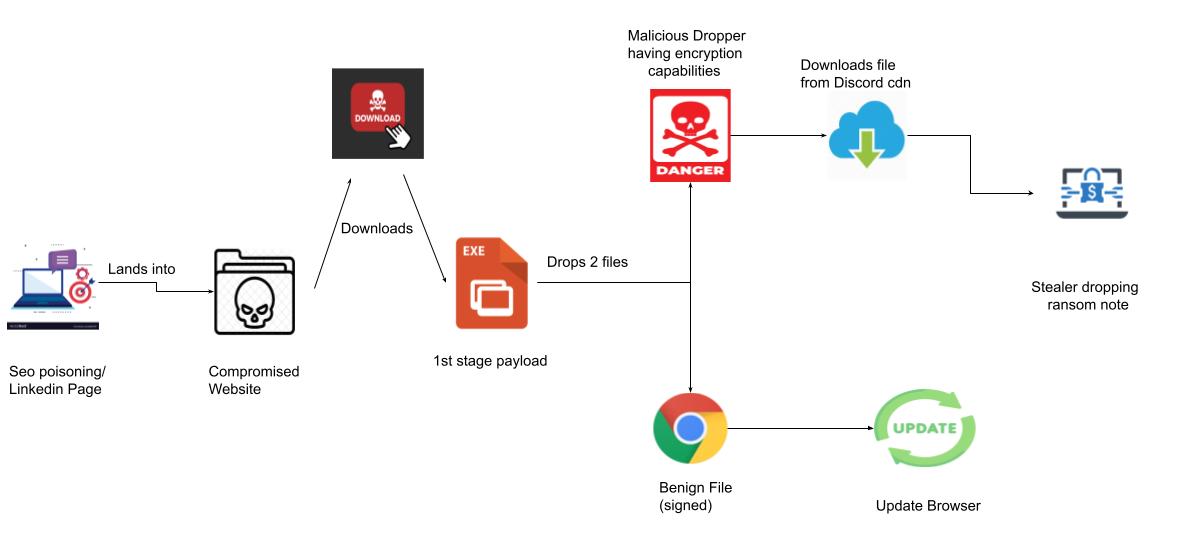

資安業者Zscaler揭露名為RedEnergy Stealer的惡意程式,此軟體同時具備竊資軟體(Infostealer)及勒索軟體的功能(研究人員將這種惡意程式稱為Stealer-as-a-Ransomware),駭客的目標是巴西與菲律賓的公營能源事業、石油、天然氣、電信、機械工業。

資安業者Zscaler揭露名為RedEnergy Stealer的惡意程式,此軟體同時具備竊資軟體(Infostealer)及勒索軟體的功能(研究人員將這種惡意程式稱為Stealer-as-a-Ransomware),駭客的目標是巴西與菲律賓的公營能源事業、石油、天然氣、電信、機械工業。

攻擊者最初利用信譽良好的LinkedIn網頁來引誘目標上當,以網站政策調整為由,要求使用者依照指示更新瀏覽器,然而,一旦下載駭客提供的更新程式並執行,使用者的電腦就會被植入RedEnergy Stealer。

此惡意程式會透過FTP通訊協定,將從電腦竊得的資料傳送至雲端服務業者OVH代管的系統,然後把檔案加密並加上.FACKOFF!的副檔名,過程中會刪除Windows備份的資料,以及磁碟區陰影複製(Volume Shadow Copy)的備份檔案,最終留下勒索訊息,向受害者索討0.005個比特幣(約新臺幣4,770元)。

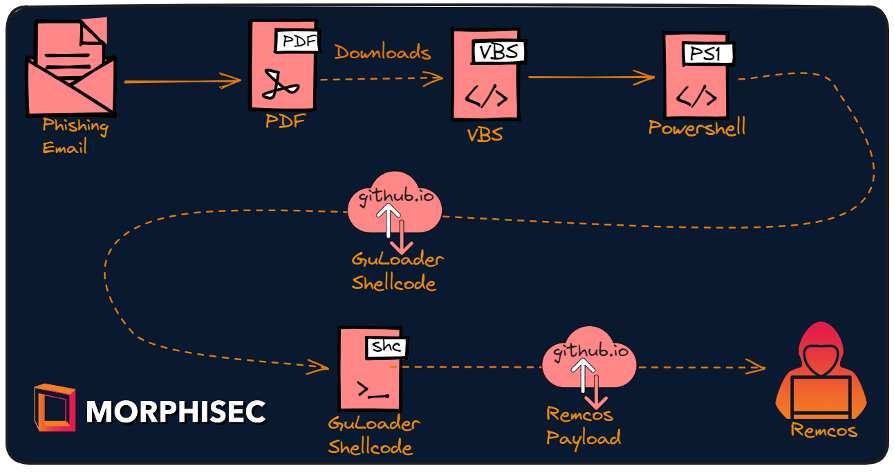

資安業者Morphisec揭露惡意軟體載入工具GuLoader的攻擊行動,駭客主要目標是美國的律師事務所,但也有對於醫療保健業者、投資公司下手的情況。

資安業者Morphisec揭露惡意軟體載入工具GuLoader的攻擊行動,駭客主要目標是美國的律師事務所,但也有對於醫療保健業者、投資公司下手的情況。

攻擊者透過釣魚郵件挾帶受密碼保護的PDF檔案,並在信件內容提供密碼,引誘收信人開啟檔案,一旦收信人照做,此PDF檔案就會觸發PowerShell指令碼,並解碼、執行另一個指令碼來下載GuLoader的Shell Code,最終駭客透過GuLoader下載惡意程式,並將其酬載注入ieinstal.exe處理程序。

在其中一起攻擊行動裡,駭客藉由GuLoader於受害電腦植入木馬程式Remcos RAT,並在過程裡開啟另一個顯示為404錯誤的PDF檔案,來分散使用者的注意。

紅隊演練工具TeamsPhisher鎖定微軟Teams漏洞,能對該項服務的使用者散布惡意軟體

根據資安新聞網站Bleeping Computer的報導,美國海軍的紅隊成員發布名為TeamsPhisher的工具,此工具利用英國資安業者Jumpsec揭露微軟Teams的弱點,從而繞過該協作系統的檔案傳送限制,透過外部帳號向使用者散布惡意程式。研究人員以Python打造該工具,攻擊者只要提供附件檔案、想要發出的訊息、目標Teams使用者名單,就有機會藉此散布惡意程式。

值得留意的是,Jumpsec向微軟通報上述弱點的時候,微軟認為不符合立即處理的標準,而在Bleeping Computer報導上述紅隊演練工具後,微軟表示該弱點的利用仰賴社交工程攻擊,對此他們呼籲使用者,接受來路不明的檔案傳輸務必要小心。

資料來源

1. https://github.com/Octoberfest7/TeamsPhisher

2. https://labs.jumpsec.com/advisory-idor-in-microsoft-teams-allows-for-external-tenants-to-introduce-malware/

駭客攻入企業而發生資料外洩的事故,有高達近5成的入侵管道是企業遭竊帳密

電信業者Verizon發布2023年的資料外洩調查報告(DBIR),指出大部分的資料外洩攻擊(95%)都與經濟利益有關,相較於前2年比例仍呈現持續攀升的趨勢。此外,有8成的攻擊事件是由犯罪組織發起,他們偏好的攻擊工具以勒索軟體為首選。

而這些事故發生的原因,近四分之三(74%)資料外洩事故涉及人為因素,主要是員工遭到社交工程攻擊或是出錯導致。而對於攻擊者入侵受害組織的手法,最主要的途徑是利用遭竊的帳密資料(49%),再者是網路釣魚(12%)和漏洞利用(5%)。

【漏洞與修補】

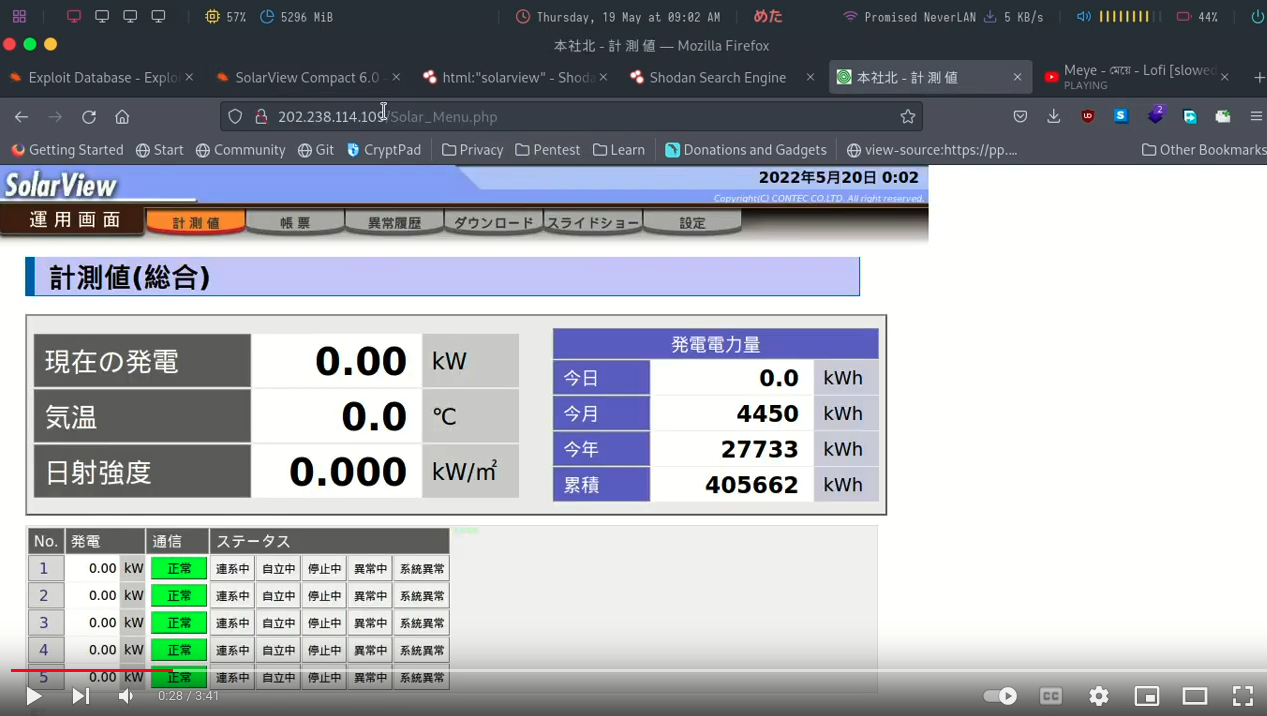

資安業者Palo Alto Networks揭露針對逾20種物聯網裝置漏洞的殭屍網路Mirai攻擊行動,當中提及駭客利用RCE漏洞CVE-2022-29303(CVSS風險評分9.8),鎖定太陽能發電監控系統SolarView下手,但有研究人員發現,這項漏洞的影響可能遠比先前公布的範圍來得廣泛。

資安業者Palo Alto Networks揭露針對逾20種物聯網裝置漏洞的殭屍網路Mirai攻擊行動,當中提及駭客利用RCE漏洞CVE-2022-29303(CVSS風險評分9.8),鎖定太陽能發電監控系統SolarView下手,但有研究人員發現,這項漏洞的影響可能遠比先前公布的範圍來得廣泛。

資安業者VulnCheck指出,當時研究人員在2019年推出的SolarView 6.00找到漏洞,但根據他們對於受影響的元件進行比對,開發商Contec到了2022年發布的8.00版才做出修補;再者,則是上述的Mirai殭屍網路攻擊並非該漏洞首度被利用,有人在2022年5月利用物聯網搜尋引擎找出含有漏洞的SolarView系統,並將概念性驗證(PoC)攻擊影片上傳YouTube。

類似的情況不只有上述漏洞,研究人員指出SolarView還有2個漏洞CVE-2023-23333、CVE-2022-44354(CVSS風險評分皆為9.8),同樣在NIST的美國國家漏洞資料庫登記(NVD)的資料不符實際影響範圍,且都有概念性驗證攻擊程式碼,很可能也被用於攻擊行動。

Mozilla發布Firefox 115,修補高風險的記憶體安全漏洞

7月5日Mozilla基金會發布Firefox 115,總共修補了13個漏洞,其中有4個漏洞被列為高風險等級,而且,這些漏洞皆與記憶體存取不安全有關。

這些漏洞有2個為記憶體釋放後濫用(UAF)漏洞,CVE-2023-37201可透過建立使用HTTPS通訊協定的WebRTC連線觸發,CVE-2023-37202則是出現在SpiderMonkey元件的弱點。

另外2個漏洞為記憶體安全弱點:CVE-2023-37211、CVE-2023-37212,而有可能被攻擊者用於執行任意程式碼。

【其他新聞】

開源軟體Ghostscript出現漏洞,有可能被用於執行系統命令

近期資安日報

【7月5日】 竊資軟體Meduza鎖定瀏覽器、密碼管理工具、動態密碼產生器進行搜括

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09