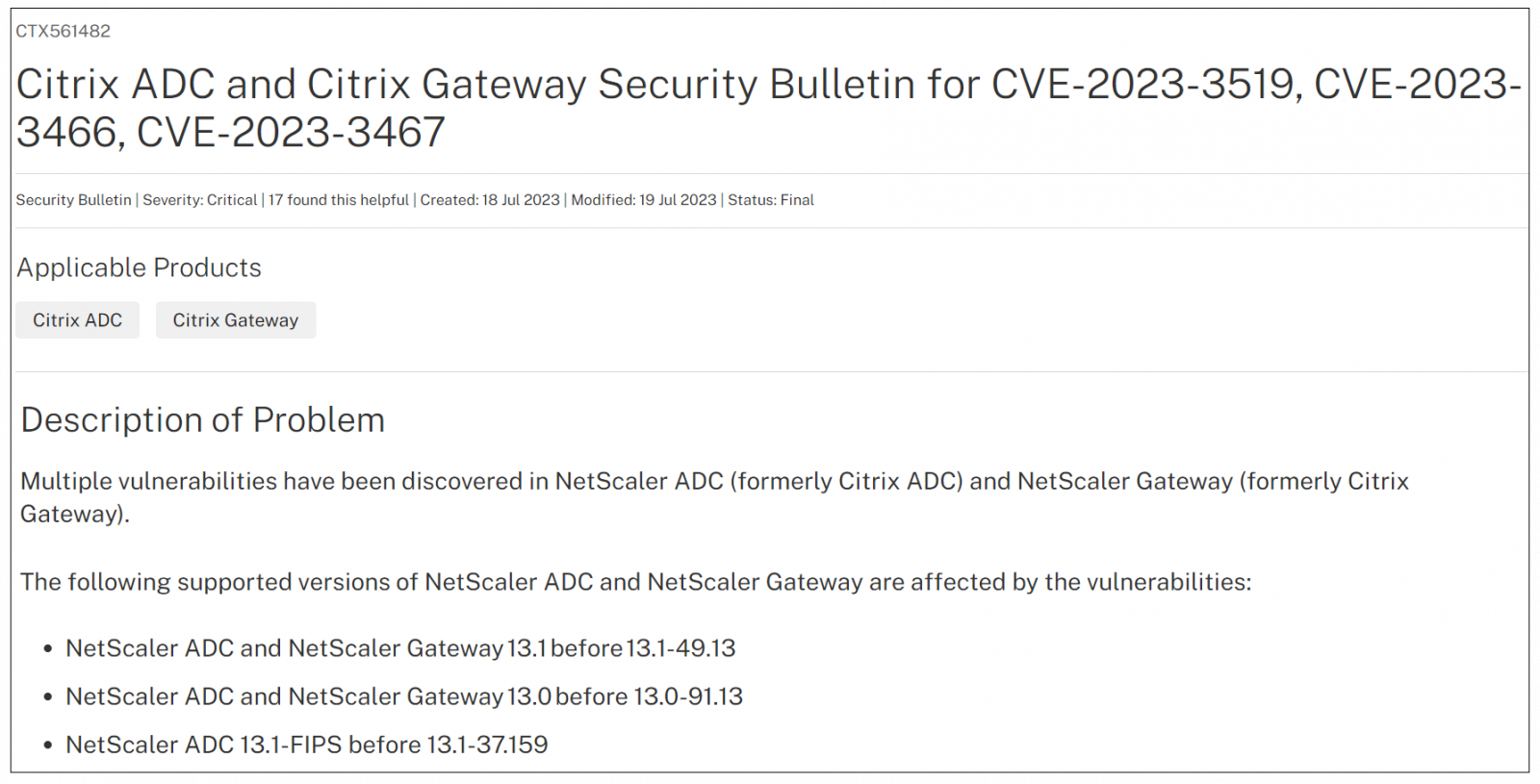

Citrix在本周二(7/18)修補了NetScaler ADC與NetScaler Gateway裝置上的3個安全漏洞,其中的CVE-2023-3519其CVSS風險評分高達9.8,已遭到駭客攻陷。

資安業者Rapid7於本周提醒,駭客已經攻陷了Adobe ColdFusion與Citrix NetScaler的零時差漏洞,呼籲使用者應提高警覺。

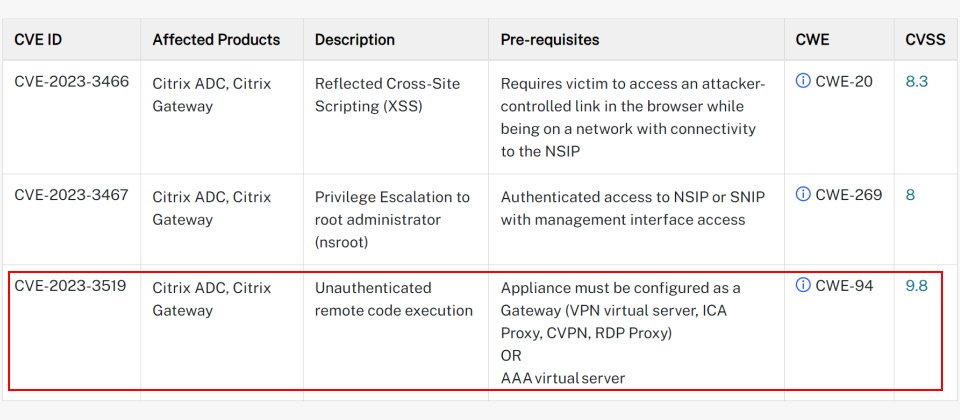

其中,Citrix是在本周二(7/18)修補了NetScaler ADC與NetScaler Gateway裝置上的3個安全漏洞,分別是跨站攻擊漏洞CVE-2023-3466、權限擴張漏洞CVE-2023-3467,以及未經身分認證的遠端程式攻擊漏洞CVE-2023-3519,而CVE-2023-3519的CVSS風險評分高達9.8,也已遭到駭客攻陷。

此外,已結束生命周期的NetScaler ADC與NetScaler Gateway 12.1版本也受到波及,使得Citrix呼籲用戶應升級裝置以修補漏洞。

Rapid7指出,只要是配置為Gateway或AAA虛擬伺服器,都將受到CVE-2023-3519漏洞的影響,而且它將成為各種等級駭客的熱門攻擊目標,預期攻擊行動將迅速增加,強烈建議使用者緊急更新。

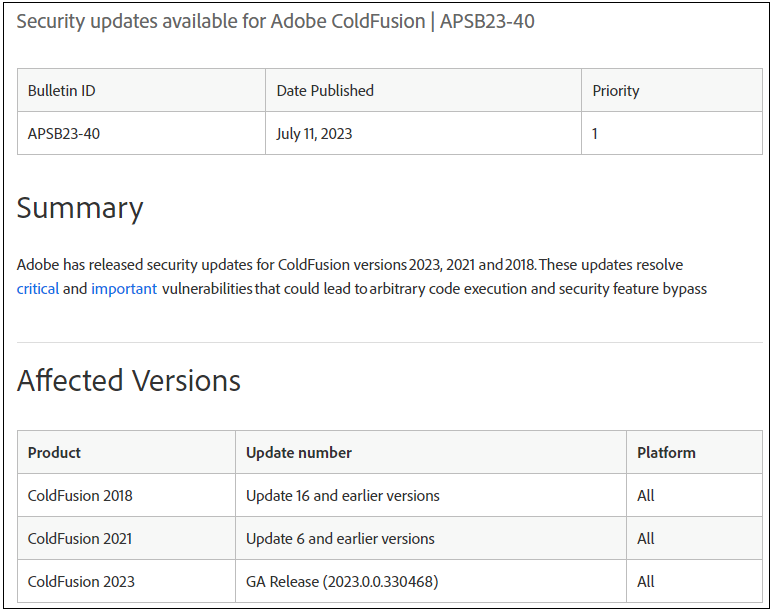

至於Adobe的狀況則相對複雜。Adobe在今年7月11日針對旗下應用程式快速開發平臺ColdFusion釋出了安全更新,修補存取控制漏洞CVE-2023-29298(CVSS 7.5),可造成程式攻擊的反序列化漏洞CVE-2023-29300(CVSS 9.8),以及另一個涉及可繞過安全功能的CVE-2023-29301漏洞(CVSS 5.9)。而Project Discovery隔天就發布了CVE-2023-29300漏洞的細節與概念性驗證攻擊程式。

然而,Rapid7在今年的7月13日觀察到,某些客戶環境中的Adobe ColdFusion遭到駭客攻擊,駭客串連了Adobe於7月11日修補的CVE-2023-29298及另一個不明漏洞展開攻擊,Rapid7發現針對該不明漏洞的攻擊行為與Project Discovery的描述一致。

駭客得以成功攻擊的原因有二,一是Adobe針對CVE-2023-29298的修補並不完全,駭客只要稍微修改攻擊程式就能攻陷最新版的ColdFusion。

其次則與第二個安全漏洞有關。Rapid7相信Project Discovery在解釋CVE-2023-29300時,無意中揭露了一個新的零時差漏洞CVE-2023-38203,它與CVE-2023-29300同樣屬於反序列化漏洞,允許任意程式攻擊,其CVSS風險評分也高達9.8。而Adobe則是在7月14日修補了CVE-2023-38203。

目前Adobe正在重新打造CVE-2023-29298的修補程式,而Rapid7則說,現階段所看到的攻擊行動都必須仰賴CVE-2023-38203以於受害系統上執行程式,ColdFusion用戶只要部署了CVE-2023-38203修補程式應可避免駭客串連這兩個漏洞。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06