這幾年以來,繼Accellion FTA、GoAnywhere等MFT檔案共用系統的用戶,傳出遭到大規模的零時差漏洞攻擊,導致使用者資料外洩,類似情況近期再度傳出。今年5月底,IT業者Progress發布公告,指出旗下的MFT解決方案出現零時差漏洞,且已有攻擊行動出現。

這起事故發生迄今快2個月(事件發生過程可參考資安新聞網站Cybersecurity Dive彙整的時間表),從當初有資安業者指出攻擊者的身分,到駭客組織坦承犯案、公布受害組織名單,後來則有部分企業與公家機關證實遭遇相關攻擊。但相較於先前的事故,這次有許多不同的地方。

首先,與前述的Accellion FTA、GoAnywhere事件相同,背後的攻擊者都是勒索軟體駭客Clop,但這次陸續浮出檯面的受害組織竟多達數百個,駭客分成多次公布名單,而且每次都引起不少關注。

資料來源:Mandiant、Progress、Bleeping Computer、KonBriefing、Coveware,iThome整理,2023年8月

另一方面,有別於過往事件證實受害的企業與政府機關,同時其檔案共用系統也遭遇攻擊,但這次出面公布遇害的組織,不少是因為IT服務供應商建置的MOVEit Transfer遭遇攻擊,導致自己的內部資料、客戶資料外洩而出面公告。

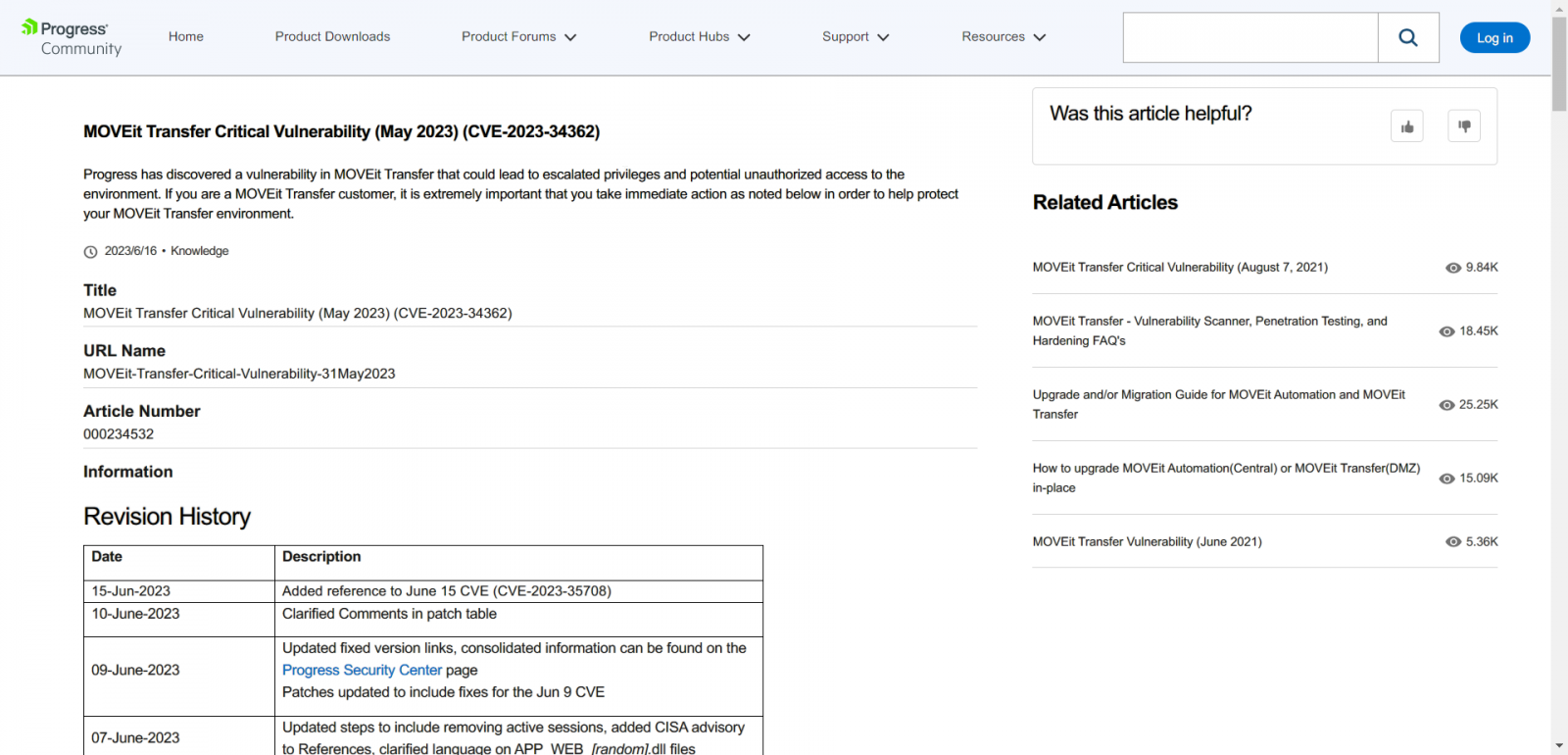

再者,這次駭客利用的漏洞是CVE-2023-34362(CVSS風險評分為9.8),而Progress在攻擊事件發生之後,委由資安業者Huntress,協助檢視MOVEit Transfer的程式碼,後續在一個月內,數次發現新的重大漏洞,部分漏洞在公布當下甚至尚未取得CVE編號,如此紊亂的修補狀態,也是前述幾起MFT系統遭攻擊事件所沒有出現的情形。

根據多家新聞網站、資安業者,以及Progress的公告,我們從以下層面彙整本次的事件:

1. 事件初期的揭露

2. 攻擊者身分的揭露

3. 曝光的受害企業、政府機關

4. 受害規模

5. 相關漏洞的揭露與修補

事件的首度揭露源自零時差漏洞公告

這起資安事件的曝光,主要與5月底Progress發布的漏洞公告有關。根據資安新聞網站Bleeping Computer的報導,駭客針對Progress公司旗下MFT檔案共享系統MOVEit Transfer的零時差漏洞,發動攻擊,竊取組織存放的檔案,且已有許多組織受害。

該新聞網站認為,駭客利用的漏洞與Progress在5月31日公布的SQL注入漏洞有關──此漏洞能允許未經身分驗證的攻擊者取得資料庫權限,而能截取MOVEit所採用的資料庫內容。

Progress呼籲IT人員,應暫時以防火牆停用該伺服器所有HTTP與HTTPS流量來因應。而根據Progress在該媒體提出的說明,雲端服務版本MOVEit Cloud也受到影響。當時,這個漏洞尚未取得CVE編號。

6月1日, Rapid7、Huntress、TrustedSec等多家資安業者指出,在網際網路上,約有2,500臺MOVEit Transfer伺服器曝露於這個資安風險,已遭攻擊的伺服器都出現檔名為human2.aspx的Web Shell,此指令碼會找尋受害伺服器存放的資料、Azure Blob儲存桶的帳密資料,以及從伺服器下載檔案。研究人員亦公布攻擊來源IP位址等入侵指標(IoC),供組織防範相關攻擊。

隨後,有其他資安業者提出更多細節。資安業者GreyNoise提出警告,在前述的資安通告裡,Progress呼籲IT人員檢查MOVEit Transfer近30天裡的事件記錄,確認是否出現未經授權的存取情形,但根據他們的觀察,在3月3日駭客就嘗試掃描該系統登入網頁的行動,因此,IT人員調查事件記錄的範圍,應至少延長至90天。資安業者Mandiant則認為,駭客開始利用零時差漏洞發動攻擊的時間點,是5月27日,當時是美國的陣亡將士紀念日假期。

而對於攻擊者的身分,微軟威脅情報團隊於5日表示,根據他們的調查,很有可能就是勒索軟體駭客組織Clop(該公司稱做Lace Tempest)所為,理由是該組織也曾利用類似的漏洞來竊取資料,並向受害組織勒索。

受害企業與組織不斷浮出檯面,表明受到攻擊

在微軟懷疑攻擊者的身分後,駭客組織Clop開始有所行動,同時也有企業與政府單位表明受害。在這些組織當中,有不少MOVEit Transfer,是IT服務業者維護的系統。

最早證實遭到攻擊的組織約於6月5日出現,包含了英國航空、英國廣播公司(BBC)、薪資系統服務供應商Zellis、加拿大新斯科舍省政府等。

其中,英國航空發出聲明,表示他們受到了Zellis的資安事件波及,而該事故與MOVEit Transfer檔案傳輸系統有關。Zellis也證實遭到攻擊,該業者的事故不只影響英國航空,還有BBC、愛爾蘭航空(Aer Lingus)、藥妝連鎖業者Boots受害。

而對於微軟的指控,Clop向資安新聞網站Bleeping Computer透露,這起攻擊行動就是他們所為,並宣稱開始發動攻擊的時間是5月27日,但不願透露入侵此種檔案共享系統伺服器的數量,僅表示他們即將向受害組織進行勒索,要求這些組織於6月14日前進行談判。

特別的是,這次駭客強調不向政府機關、軍事單位、兒童醫院索討贖金,他們已將從這些組織竊得的資料刪除。然而,這項說法是否正確,該新聞網站表示無從判斷。根據另一家資安新聞網站The Record的報導,Clop宣稱受害組織有數百家,但實際規模仍不得而知。

在駭客首度公布受害組織名單之前,還有IT服務業者PBI Research Services、美國羅徹斯特大學、英國電信主管機關Ofcom也表示遭駭,證實遭遇有關攻擊。

駭客多次公布受害組織名單

隨著駭客組織Clop設下的談判期限到來,他們也開始在暗網上的網站公布部分受害組織。

值得留意的是,雖然駭客聲稱有數百個組織受害,但他們分成多次公布部分名單,且初期每次的數量都不多,而使得遭到公布的組織都受到相當程度的關注。這樣分批揭露、細水長流的做法,也和這些駭客在GoAnywhere攻擊行動當中,一口氣將一百多個組織公布於網站的方式相當不同。

根據資安新聞網站Bleeping Computer的報導,勒索軟體Clop於6月14日公布1份受害組織名單,總共列出13個對象,其中包含了石油公司殼牌、保險公司UnitedHealthcare Student Resources、喬治亞大學(UGA)、喬治亞大學系統(USG)、精密印刷機械業者海德堡(Heidelberger Druckmaschinen)、歐洲渡假村集團Landal Greenparks。

對此,殼牌、Landal Greenparks證實有部分客戶資料外洩,海德堡則表示尚無資料外洩的跡象。此外,根據CNN的報導,美國能源部及多個聯邦機構也遭遇此次的零時差漏洞攻擊。

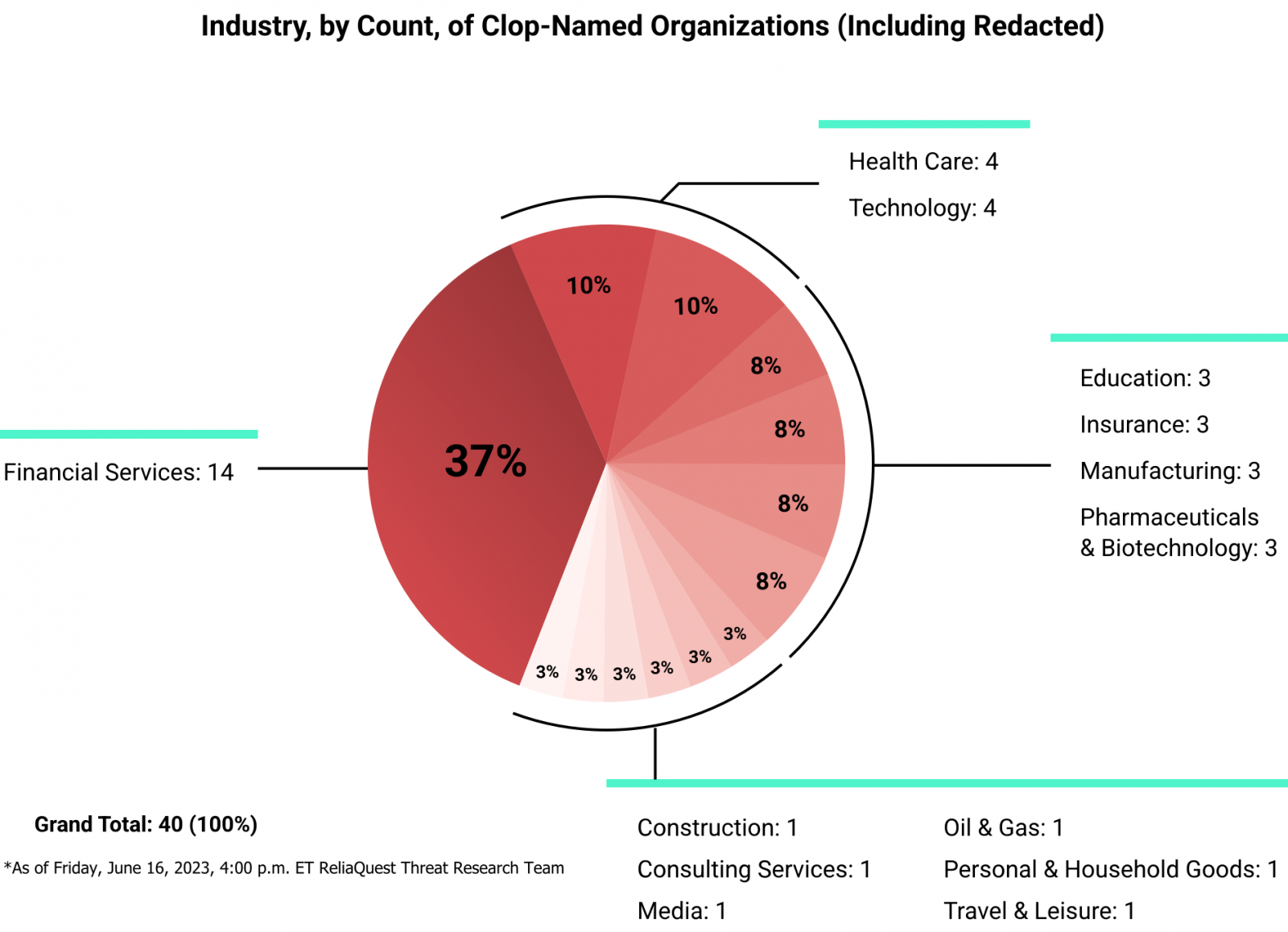

根據資安業者ReliaQuest 的追蹤,6月15日,這些駭客又公布14個受害組織。這些單位大部分來自美國,其中有3個為歐洲組織,分別是位於法國、瑞士、盧林堡的組織,而且,主要是金融服務業、但也有醫療保健、製藥廠,以及科技產業。

6月16日美國東部時間上午,又有10個受害組織被駭客列入名單,值得留意的是,這次開始有亞洲的組織出現。截至目前為止,駭客聲稱有37個組織遇害,其中美國組織最多,共有23個。而從這些企業的產業類型來看,有14個為金融服務業者,醫療保健業者、製藥及生物技術業者各有4家。

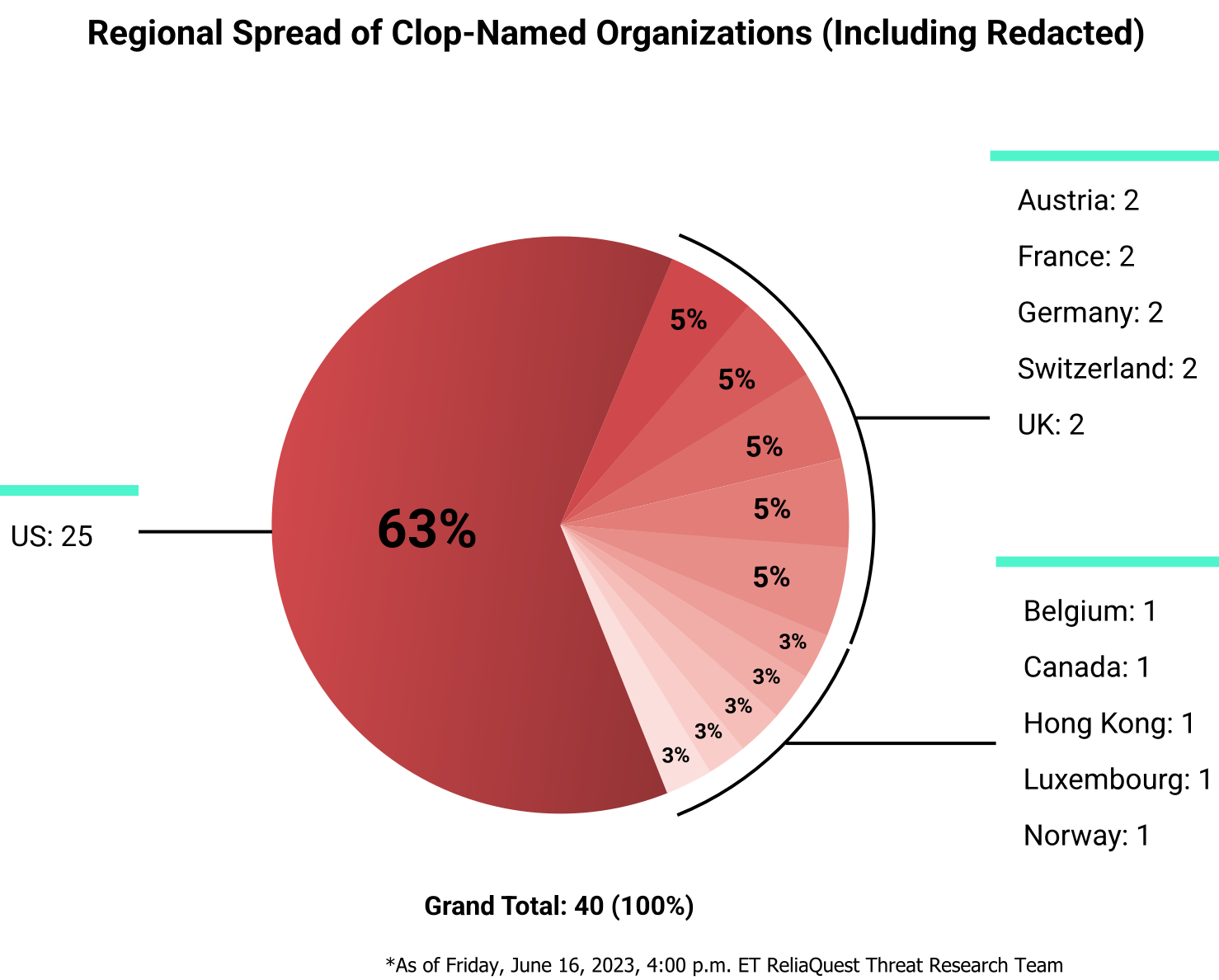

資安業者ReliaQuest於6月16日,彙整已確認受害的組織,其中逾半數受害組織(63%)位於美國,而從所屬產業的領域而言,金融服務業的比例最高(37%),醫療保健、科技業次之。 (圖片來源/ReliaQuest)

同日下午4時,研究人員看到駭客在網站新增3個組織。值得留意的是,他們發現其中一家企業向駭客表態拒絕妥協之後,駭客公布了該組織的遭竊資料。

6月19日,勒索軟體駭客Clop公布11個新的受害組織,且開始有澳洲的組織被列入名單。此外,對於本次公布的名單,有1個組織的部分遭竊資料也被駭客洩露。

隔日,駭客又再公布其中一家受害組織的資料,但研究人員指出,與前2家組織資料被公布的情況不同,駭客一口氣公布所有從該組織偷到的檔案。21日,駭客再公布2家受害組織的資料,並針對近期媒體的報導提出說明,表明他們是唯一利用這項零時差漏洞的駭客組織,他們的目的就是為了賺錢。

6月22日,Clop於網站上增列4個組織,其中包含2家會計師事務所及1家科技公司。同時,駭客也洩露2個組織的資料。

到了23日,這些駭客公布2個新的受害組織名稱,並洩露5個組織的資料。截至目前為止,有58個組織被列於駭客的網站上。

資料來源:Bleeping Computer、SecurityWeek,iThome整理,2023年8月

接下來,這些駭客陸續又增列一些受害組織,到了 7月5日,研究人員看到36個新列入的組織。截至28日,該駭客組織總共公布受害的企業、政府機關,累計超過250個。

受害規模持續擴大,亦有不少組織受到第三方供應商牽連

而針對這起事故的受害規模,我們也可以從另一家資安業者Emsisoft的說法,來看出影響程度不同以往。該公司指出,截至7月26日,有接近500個組織、近2,400萬人的資料因本次事件而曝險。

研究人員看到駭客在網站公布206個組織,另一方面,有超過136個組織非MOVEit Transfer的用戶,是因第三方廠商而受波及。至於證實受到攻擊事件影響的組織,總共有286個,其中約有四分之一說明了個資受影響的人數。

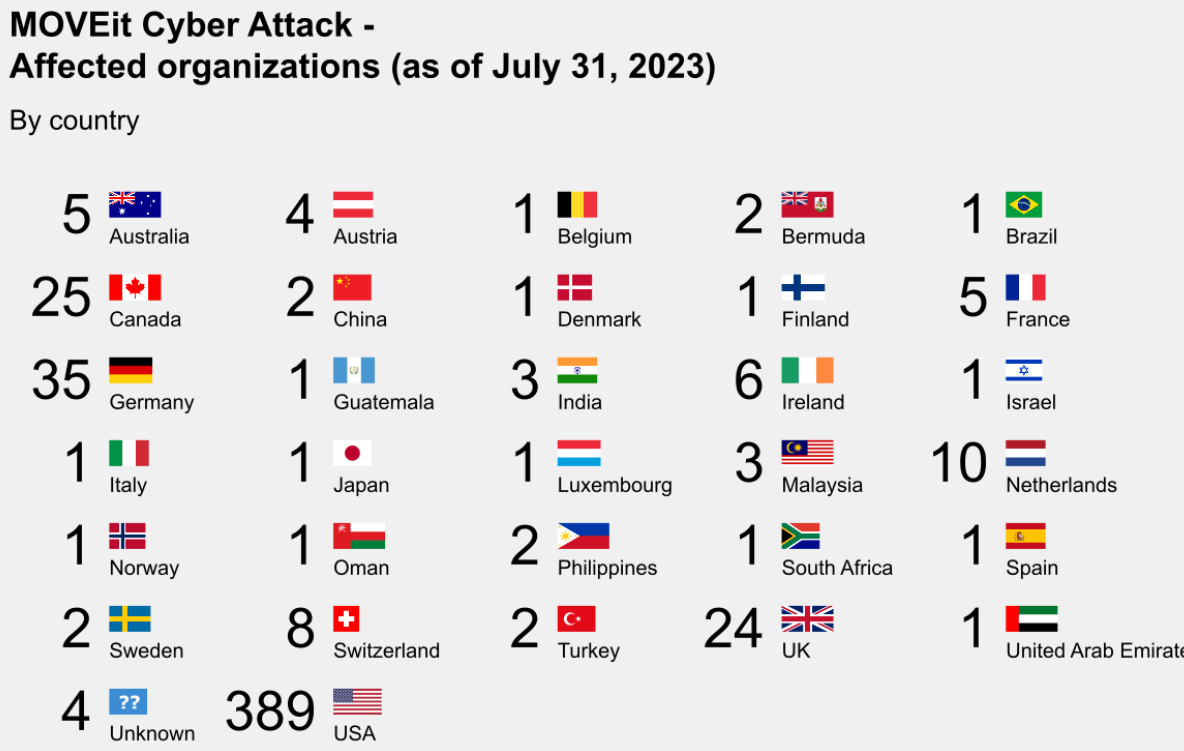

根據新聞報導、駭客公布的名單、受害組織發出的聲明,以及向美國地方政府或證券交易委員會(SEC)通報的資料,研究機構KonBriefing也公布他們彙整的資料,並設置專屬網頁不斷更新結果。截至7月31日,他們確認有545個組織受害,約有3,270萬至3,760萬人遭受波及,這些組織遍及至少31個國家。

而根據這些組織所屬的國家,大多數(389個)是來自美國,其次是德國、加拿大、英國,分別有35個、25個、24個組織受害。值得留意的是,美國學術機構多達129個,占該國受害組織近三分之一,其次是公家機關,有25個聯邦單位受害。研究人員也提及,在加拿大的受害組織當中,13個是公家機關,也就是該國每2個受害組織就有1個是公部門。

根據研究機構KonBriefing的統計,截至7月31日,共有545個組織證實受到攻擊事件影響,其中有389個位於美國,其次則是德國、加拿大、英國,各有超過20個組織受害。(圖片來源/KonBriefing)

值得留意的是,資安業者Kroll發現,駭客早在2021年7月就找到CVE-2023-34362,並策畫在完成GoAnywhere攻擊之後,才進行本次的攻擊行動。這意味著該漏洞曝露長達快2年的時間,駭客可能已經過充分的模擬和測試,最後才決定下手。

另一方面,資安業者Censys指出,在5月底Progress發布資安通告及修補程式之前,他們看到約有逾3千臺MOVEit Transfer伺服器曝露於網際網路上。根據這2家資安業者的發現,也代表現在被揭露的受害組織,很可能只是其中的一小部分。

對於實際的受害規模,目前仍難以估計。美國網路安全暨基礎設施安全局(CISA)、聯邦調查局(FBI)推估,超過3千個當地組織受害,其他國家可能也有8千個組織遭受攻擊。

不過,這起攻擊行動當中,駭客並未對存放於MOVEit Transfer的檔案進行加密,因此,受害組織會願意向駭客低頭,支付贖金換取資料不被外流嗎?

資安業者Coveware指出,他們認為這起攻擊行動有超過1千個組織會直接受到影響,但僅有非常少數組織願意談判,更別說是支付贖金。

然而,還是有組織選擇向駭客低頭,且付出代價極為高昂,遠超過勒索軟體駭客組織Clop其他攻擊行動的金額(平均約74萬美元)。研究人員估計,駭客總共從這些極為少數的受害組織,收到了7,500萬至1億美元的贖金。

後續頻繁針對新發現的漏洞進行緊急公告

雖然整起事件當中,駭客只有利用CVE-2023-34362,但這次Progress應變處理的可取之處在於,他們在事發之後隨即尋求資安業者協助,檢視MOVEit Transfer的程式碼來改善安全。不過,頻繁發布新漏洞的資安通告,也很可能讓IT人員無所適從,疲於採取緩解措施,或是安裝更新軟體。

6月9日,Progress表示在資安業者Huntress的協助下,找到SQL注入漏洞CVE-2023-35036,CVSS風險評分為9.1,影響所有版本的MOVEit Transfer,該公司提供修補程式,並指出目前該漏洞尚未遭到利用。

事隔不到一週,Progress於15日又再度發布公告,針對新漏洞CVE-2023- 35708 提出緩解措施,呼籲IT人員暫時停用所有HTTP與HTTPS流量,該公司在隔天發布了修補程式。此漏洞也是SQL注入漏洞,CVSS風險評分達到9.8。

值得留意的是,無論是CVE-2023-34362還是CVE-2023- 35708,Progress首度公布漏洞的時候皆未取得CVE編號,也沒有提供CVSS評分,IT人員只能從公告的說明當中,得知該公司認定漏洞極為嚴重,難以判斷要如何安排修補順序。

到了7月初,Progress發布新的資安通告,一口氣揭露3個漏洞CVE-2023-36932、CVE-2023-36933、CVE-2023-36934,這些漏洞主要與SQL注入有關。其中最嚴重的是CVE-2023-36934,CVSS風險評分達到9.1,另外2個漏洞也達到高風險等級。

事發後Progress總共發布了4則資安公告,針對零時差漏洞CVE-2023-34362在內的6個漏洞進行說明、修補,值得留意的是,除了7月推出的服務包(Service Pack)更新套件,前述3則公告的漏洞影響所有版本的MOVEit Transfer,以及雲端代管的版本MOVEit Cloud。

而且,前3則公告Progress多次調整公告當中的內容,IT人員必須經常確認是否有新的事項需要留意,而有可能導致相關修補的工作量也隨之增加。

從事件發生之後,Progress總共修補了6個CVE漏洞,然而根據這些資安通告,不同程度的MOVEit Transfer修補層級,IT人員需要採取的更新步驟也不同,使得修補工作變得更為複雜。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10