駭客之間黑吃黑、互相爭奪攻擊目標的情況可說是相當常見,但現在出現以提供新手作案工具為誘餌的惡意程式攻擊。資安業者Kasada揭露提供滲透測試工具OpenBullet組態檔案的攻擊,鎖定缺乏相關技能,無力自行編寫相關組態程式碼的新手,目的是搜括這些人的瀏覽器帳密資料及加密貨幣錢包。

昨天(8日)有許多廠商發布8月份例行更新,微軟也是其中之一,他們公告2個已遭利用的零時差漏洞,其中一個與上個月修補的CVE-2023-36884有關,已有駭客繞過更新程式碼而能利用該漏洞。

Intel處理器漏洞Downfall也受到矚目,原因是影響範圍涵蓋Core處理器的第6代(Skylake)至11代(Tiger Lake),可能有數十億臺電腦曝險。

【攻擊與威脅】

小白駭客成為其他駭客網路攻擊目標!假借提供OpenBullet的組態檔案名義,目的是引誘他們植入惡意程式

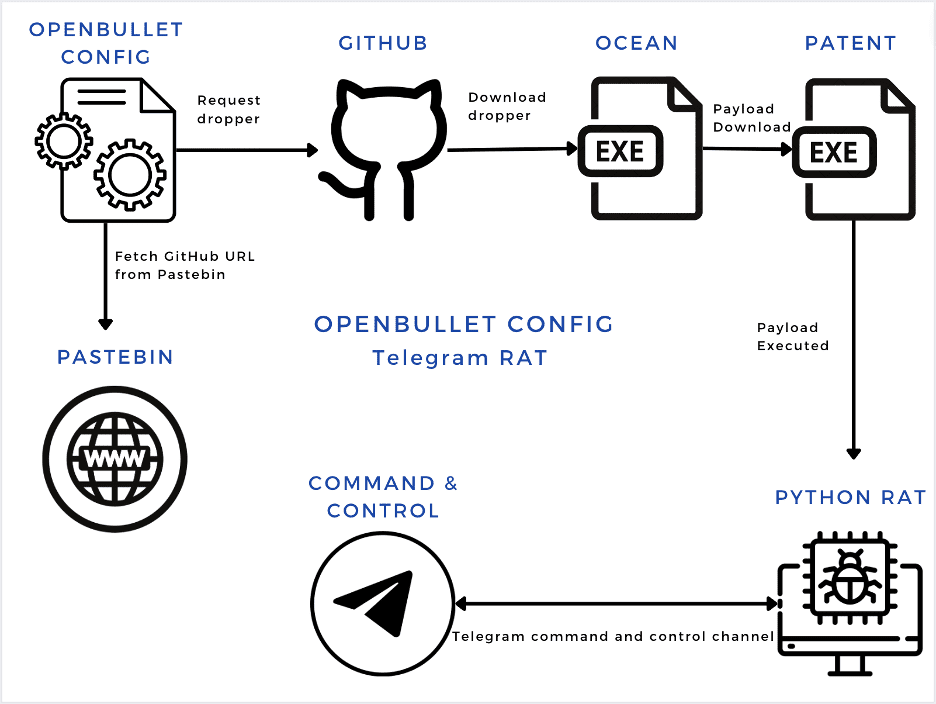

資安業者Kasada揭露針對新手駭客的惡意軟體攻擊,這些攻擊者針對網路犯罪圈常用於帳號填充攻擊的滲透測試工具OpenBullet,假借提供組態檔案的名義,在相關社群、加密通訊軟體Telegram散布惡意軟體。

資安業者Kasada揭露針對新手駭客的惡意軟體攻擊,這些攻擊者針對網路犯罪圈常用於帳號填充攻擊的滲透測試工具OpenBullet,假借提供組態檔案的名義,在相關社群、加密通訊軟體Telegram散布惡意軟體。

根據資安人員的研究,其中有一個惡意組態檔案,攻擊者宣稱能夠繞過圖靈驗證機制reCAPTCHA,然而一旦新手駭客套用此組態檔案,電腦就有可能回傳網址不存在的404訊息,然後從文字共用服務Pastebin取得URL,存取名為GetChromeUpdates的GitHub儲存庫,下載、竄改OpenBullet當中的ChromeWebDriver元件,進而於受害電腦植入惡意酬載Ocean與Patent。

這個Ocean為惡意程式下載工具,Patent則是以Python打造的RAT木馬程式,可透過Telegram機器人的API與駭客連線,並能對受害電腦拍下螢幕截圖、竊取Chromium瀏覽器的帳密資料及Cookie,以及挾持加密貨幣錢包。

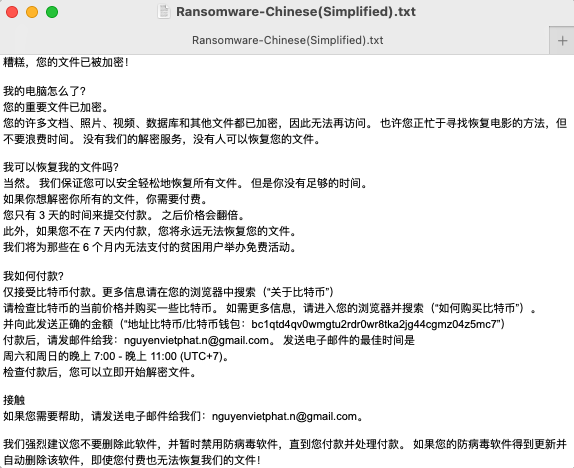

思科旗下威脅情報團隊Talos針對勒索軟體Yashma變種的攻擊行動提出警告,駭客從6月4日開始鎖定保加利亞、中國、越南,以及使用英語的國家發動攻擊,一旦電腦感染該勒索軟體,駭客就會要求受害者向指定加密貨幣錢包支付比特幣,若是在3天內沒有完成付款,贖金就會加倍。

思科旗下威脅情報團隊Talos針對勒索軟體Yashma變種的攻擊行動提出警告,駭客從6月4日開始鎖定保加利亞、中國、越南,以及使用英語的國家發動攻擊,一旦電腦感染該勒索軟體,駭客就會要求受害者向指定加密貨幣錢包支付比特幣,若是在3天內沒有完成付款,贖金就會加倍。

研究人員指出,Yashma是去年5月出現的另一款勒索軟體Chaos(V5)的變種 ,駭客打著WannaCry的名義犯案。但特別的是,駭客並未直接在程式裡加入勒索訊息,而是在檔案加密完成後,以批次檔連線到指定的GitHub儲存庫下載勒索訊息,這麼做的目的,很可能是要迴避防毒軟體會檢查可執行檔是否存在勒索訊息的內容。研究人員根據勒索訊息的內容、GitHub帳號名稱,推測攻擊者來自越南。

中國駭客傳出曾於3年前滲透日本國防網路環境,恐影響美日軍事情資共享

根據華盛頓郵報的報導,美國國家安全局(NSA)在2020年秋季,發現日本的軍事機密防禦網路遭到中國駭客入侵,有可能破壞美日情資共享及戰略部署。3位不具名的美國前資深官員向該媒體透露,駭客取得上述網路「深度、持續性」的存取權限,並企圖搜括日本的軍事戰略計畫、能力分析、弱點評估等各式機密資料。

當時事態極為嚴重,美國國家安全局局長暨網路作戰司令部(U.S. Cyber Command)司令Paul Nakasone、時任副白宮國家安全顧問Matthew Pottinger,隨即前往東京向日本國防部提出警告,並驚動日本首相。到了2021年初拜登政府上臺,相關官員發現日本機密防禦網路的問題惡化,在美方壓力之下,日本承諾強化網路安全,並在5年內將資安預算增加10倍、網路安全人力擴增至4千人。

這些人士透露,美國曾打算派出網路偵察團隊協助日本清除中國駭客的惡意軟體,但遭到日方回絕,最終日本政府尋求當地資安業者來找尋網路弱點,後續美國國家安全局與網路作戰司令部檢視成果並提供建議。對此,在8日召開的記者會,日本內閣官房長官松野博一、防衛大臣濱田靖一表示,目前尚未發現軍事機密情報因網路攻擊遭到洩露的證據。

資料來源

1. https://www.washingtonpost.com/national-security/2023/08/07/china-japan-hack-pentagon/

2. https://www.rfi.fr/tw/中國/20230808-日本政府否定-華盛頓郵報-有關中國黑客竊取日本防衛機密的報道

美國、挪威公布Ivanti行動裝置管理平臺零時差漏洞攻擊事故的細節

上週美國網路安全暨基礎設施安全局(CISA)、挪威國家網路安全中心(NCSC-NO)聯手,對於駭客利用Ivanti行動裝置管理平臺Endpoint Manager Mobile(EPMM)零時差漏洞,對挪威政府機關攻擊的事件,公布進一步的細節。駭客組織很可能從今年4月,就開始利用零時差漏洞CVE-2023-35078入侵EPMM,並查詢AD與LDAP端點裝置、列出EPMM管理的裝置,竄改EPMM組態,從數個挪威企業或組織收集資料,進而能夠存取該國政府機關的網路環境。

NCSC-NO認為,駭客很有可能利用另一個零時差漏洞CVE-2023-35081,於EPMM設備上傳Web Shell並下達命令。此外,駭客也透過Ivanti Sentry上網安全閘道,將網路流量導向無法直接存取網際網路的Exchange伺服器。值得留意的是,駭客疑似利用已被入侵的家用路由器(其中一個廠牌是華碩)做為代理伺服器,來存取目標組織的網路基礎設施,藉此埋藏行蹤。

【漏洞與修補】

微軟發布8月例行更新,修補Office、Visual Studio、.NET的零時差漏洞

8月8日微軟發布本月份例行修補(Patch Tuesday),總共針對87個漏洞發布資安通告,當中有18個權限提升漏洞、3個安全功能繞過漏洞、23個遠端程式碼執行(RCE)漏洞、10個資訊洩露漏洞、8個阻斷服務(DoS)漏洞,以及12個可被用於詐欺的漏洞,其中2個,是被用於攻擊行動的零時差漏洞。

微軟針對其中一個漏洞提供名為Office Defense in Depth的更新(公告編號為ADV230003),主要是因為該公司上個月修補CVE-2023-36884之後,仍出現繞過更新程式利用漏洞的情形。

另一個零時差漏洞是CVE-2023-38180,一旦遭到利用,有可能導致.NET應用程式與Visual Studio服務出現中斷的情形,CVSS風險評分為7.5。

研究人員揭露Downfall漏洞,影響Skylake至Tiger Lake架構的Intel處理器

Google研究人員Daniel Moghimi在Intel處理器產品當中,發現存在資訊洩露漏洞CVE-2022-40982,並將其命名為Downfall,影響的產品相當廣泛,涵蓋Skylake以後的CPU家族,包括:Skylake、Cascade Lake、Cooper Lake、Amber Lake、Kaby Lake、Coffee Lake、Whiskey Lake、Comet Lake、Tiger Lake、Ice Lake、Rocket Lake。

這項漏洞發生的原因在於,Intel處理器的記憶體最佳化功能會向軟體透露內部登記的硬體,因此,如果是未受信任的軟體,也可以藉此存取其他應用程式儲存的機敏資料,CVSS風險層級評為6.5。研究人員透過名為Gather Data Sampling(GDS)與Gather Value Injection(GVI)手法,進行該漏洞的概念性驗證。

對此,Intel自去年8月接獲通報後,於今年8月8日發布修補程式,並指出較新的Alder Lake、Raptor Lake、Sapphire Rapids處理器不受影響。

資料來源

1. https://downfall.page/

2. https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00828.html

西門子發布8月例行更新,修補RuggedCom工控網路系統漏洞

西門子、施耐德電機皆於8月8日發布本月的例行修補,其中西門子發布了十多則公告,公布逾30個漏洞;而施耐德電機僅公布1個漏洞。

在西門子發布的公告裡,有3則與工控網路設備產品線RuggedCom有關,其中1則是針對安全存取管理系統RuggedCom CrossBow的5個漏洞而來,這些弱點可被用於發動阻斷服務(DoS)攻擊、提升權限、在資料庫執行任意SQL 查詢、將任意檔案寫入,CVSS風險評為9.8分。另外2則公告則與RuggedCom ROS作業系統有關,其中較為嚴重的是鏡像連接埠隔離漏洞CVE-2023-24845,CVSS風險評為9.1分。

至於施耐德電機的部分,則是針對旗下的人機介面螢幕編器暨邏輯程式設計軟體Pro-face GP-Pro EX,公告CVE-2023-3953,該漏洞出現於WinGP的模組,CVSS風險評為5.3分。

【其他新聞】

研究人員發現Office應用程式Outlook、Access、Publisher的執行檔可被用於寄生攻擊

攻擊者可利用惡意擴充套件觸發Visual Studio Code弱點,竊取開發者的帳密資料

AMD處理器存在Inception、Phantom漏洞,可被用於竊取敏感資料,1至4代的Zen處理器都可能曝險

駭客濫用Cloudflare Tunnels服務的攻擊行動升溫

駭客組織Mysterious Team Bangladesh鎖定印度、以色列網站下手,發動DDoS攻擊、竄改網頁內容

近期資安日報

【8月8日】 殭屍網路病毒SkidMap出現變種,鎖定Redis伺服器而來

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09