為了簡化企業組織部署設備的負擔、降低建置的難度,不少業者都會提供零接觸設定功能(Zero Touch Provisioning,ZTP),然而這種機制的流程當中,若是缺乏充分的驗證流程,很有可能讓攻擊者有機可乘。根據資安業者SySS的揭露,視訊會議系統Zoom、VoIP電話AudioCodes存在數個漏洞,一旦攻擊者加以利用,就有可能從外部完全控制相關設備,進而竊聽會議內容或是電腦的機密資料,甚至有可能做為入侵企業組織網路環境的管道,此外,攻擊者也可利用存在弱點的設備架設殭屍網路。

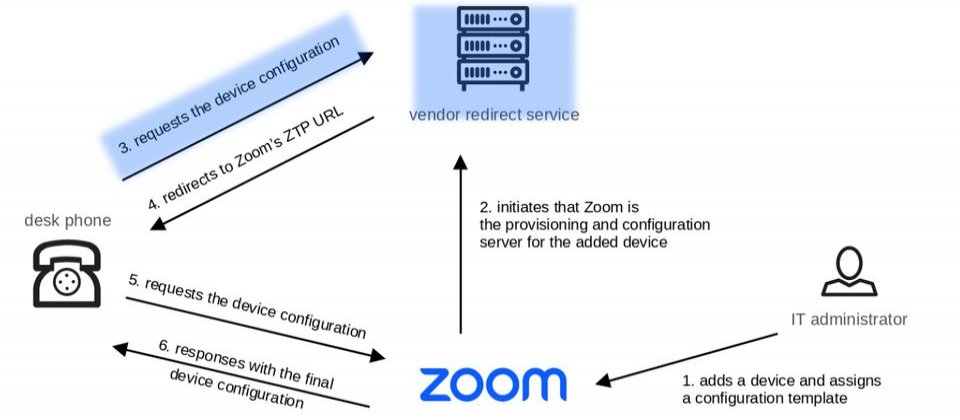

上述漏洞,主要與Zoom提供的零接觸部署功能有關,起因是在部署流程中,端點裝置接收來自ZTP服務的組態時,並未妥善驗證用戶端的身分,使得攻擊者可乘機將惡意韌體下載、安裝至端點裝置上。另一方面,AudioCodes旗下可搭配上述ZTP功能的VoIP電話,加密流程也存在不適當的身分驗證弱點,而能用於解開敏感資訊的加密保護。

研究人員將兩項漏洞結合,形成可遠端接管設備的攻擊鏈。針對上述的研究,Zoom表示,自7月21日起,已採取緩解措施,對新用戶導入限制措施,防堵攻擊者運用名為Zoom Phone的部署範本,使其無法設置自訂韌體更新URL,該公司亦打算今年內導入更多安全機制來因應。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

Advertisement