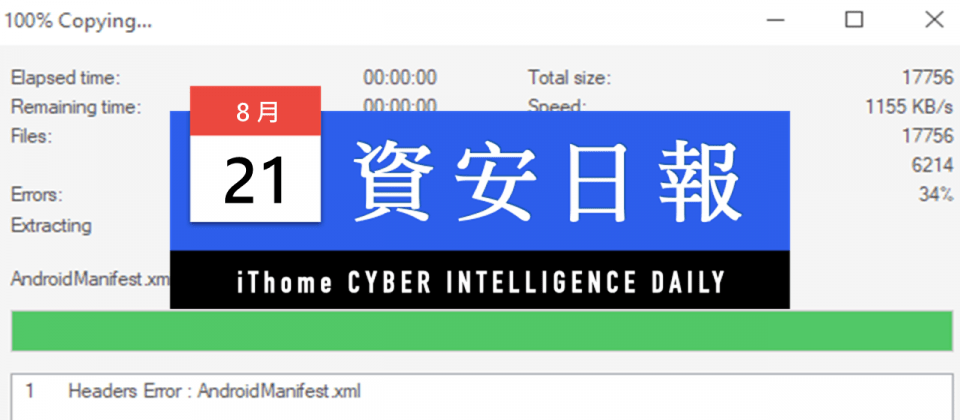

駭客鎖定安卓裝置散布惡意軟體的情況,近期可說是相當頻繁, 但最近出現較為罕見的攻擊手法引起研究人員關注。因為,這種手法鎖定研究人員而來,防止他們利用各式的工具拆解惡意APK檔案。有資安業者進一步調查,發現市面上至少有3千個惡意App採用此類方法來打包安裝程式,從而影響各式靜態分析工具的運作。

值得一提的是,上述手段並非新的攻擊手法,有研究人員指出,最早曾在2014年就出現類似的攻擊行動。

【攻擊與威脅】

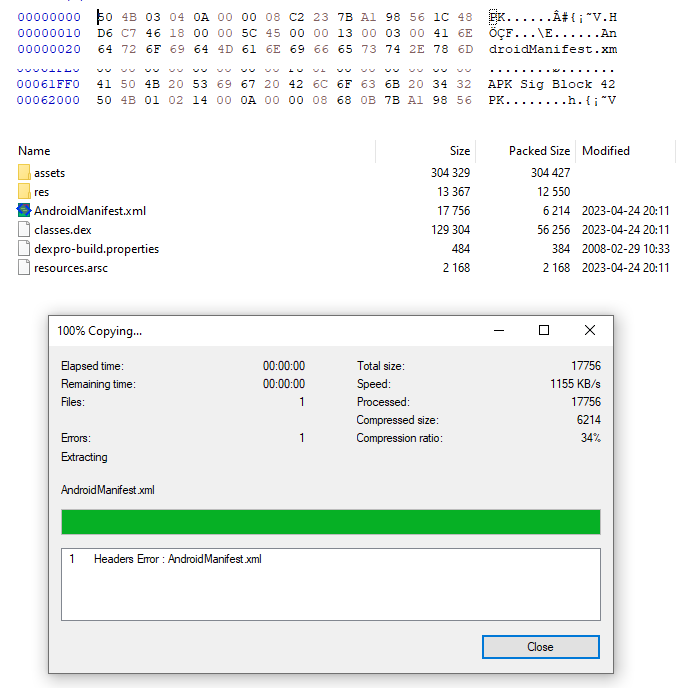

研究人員Joe Sandbox於6月底發現有問題的安卓套件檔案(APK),其特點是只能部署於執行Android 9以上版本作業系統的裝置,且大部分的反組譯工具無法解析。資安業者Zimperium指出,這是因為駭客為了迴避偵測,刻意採用不受支援的壓縮演算法來打包APK檔案,根據他們進一步的調查,總共找到超過3千個惡意APK檔案利用類似的手法封裝,其中僅有71個能在安卓裝置上正常執行,而這些APK檔案皆未出現於Google Play市集,研究人員推測,駭客有可能是透過第三方市集,或是藉由社交工程、網路釣魚等手法來側載應用程式。

研究人員Joe Sandbox於6月底發現有問題的安卓套件檔案(APK),其特點是只能部署於執行Android 9以上版本作業系統的裝置,且大部分的反組譯工具無法解析。資安業者Zimperium指出,這是因為駭客為了迴避偵測,刻意採用不受支援的壓縮演算法來打包APK檔案,根據他們進一步的調查,總共找到超過3千個惡意APK檔案利用類似的手法封裝,其中僅有71個能在安卓裝置上正常執行,而這些APK檔案皆未出現於Google Play市集,研究人員推測,駭客有可能是透過第三方市集,或是藉由社交工程、網路釣魚等手法來側載應用程式。

研究人員表示,除了在安裝程式打包的壓縮演算法上動手腳,駭客也可能運用其他手法,例如檔案名稱超過256個位元、格式錯誤的應用程式資訊清單(AndroidManifest.xml)、格式錯誤的字串池(String Pool),導致研究人員的分析工具無法正常運作。

資料來源

1. https://twitter.com/joe4security/status/1674042511969468418?s=46&t=8iDWtqgX0z4LwOwqYr8JWA

2. https://www.zimperium.com/blog/over-3000-android-malware-samples-using-multiple-techniques-to-bypass-detection/

漏洞懸賞計畫Zero Day Initiative揭露WinRAR漏洞CVE-2023-40477,攻擊者一旦觸發,就有機會在使用者開啟特定的RAR壓縮檔之後,遠端執行任意程式碼,CVSS風險評分為7.8。

該漏洞出現的原因在於,此應用程式在處理還原區資訊過程存在弱點,對於使用者提供的資料缺乏充分的驗證,使得記憶體存取超出原本分配的緩衝區。研究人員6月8日向RARLab通報,該廠商於8月2日推出6.23版WinRAR予以修補。

AT&T的資安研究團隊發現大規模的攻擊行動ProxyNation,駭客鎖定Windows電腦,部署代理伺服器應用程式(Proxyware),估計至少有40萬臺電腦遭到挾持,這些電腦在使用者不知情的情況下被充當代理伺服器,網路流量遭到這類軟體濫用。駭客假借提供破解軟體或是遊戲的名義來進行流量挾持攻擊,一旦使用者依照指示下載應用程式並執行,攻擊者便會在後臺擅自下載代理伺服器軟體,並自動部署,過程中不會顯示使用者介面。

在部署上述用戶端軟體的過程裡,駭客的惡意程式會向C2發出特定參數,將受害電腦併入殭屍網路。而對於攻擊者的身分,研究人員指出很可能是先前使用惡意程式AdLoad攻擊Mac電腦的那批駭客,經比對兩種惡意程式,發現攻擊者都是採用Go語言打造,主要差別在於Windows版本的軟體帶有簽章,來迴避資安系統的偵測。

研究人員揭露DNS中毒攻擊手法MaginotDNS,有可能破壞整個頂級網域名稱

加州大學爾灣分校、清華大學的研究人員聯手,揭露新的DNS快取中毒攻擊手法MaginotDNS,鎖定條件式DNS(CDNS)解析器下手,能藉此接管整個DNS區域,甚至可能危害整個頂級網域名稱(TLD)。

這樣的攻擊手法出現,主要是因為不同的DNS軟體及伺服器模式(遞迴解析器及轉發器)之間,所採取的安全查核機制不一致,市面上熱門的DNS軟體,如BIND、Microsoft DNS都有可能曝險,研究人員初估,約有35.5%的CDNS伺服器存在相關風險。

對此,他們向DNS軟體開發商進行通報,這些漏洞已取得了CVE編號,包含了BIND9的CVE-2021-25220、Knot Resolver的CVE-2022-32983,以及Microsoft DNS和Technitium的CVE-2021-43105。

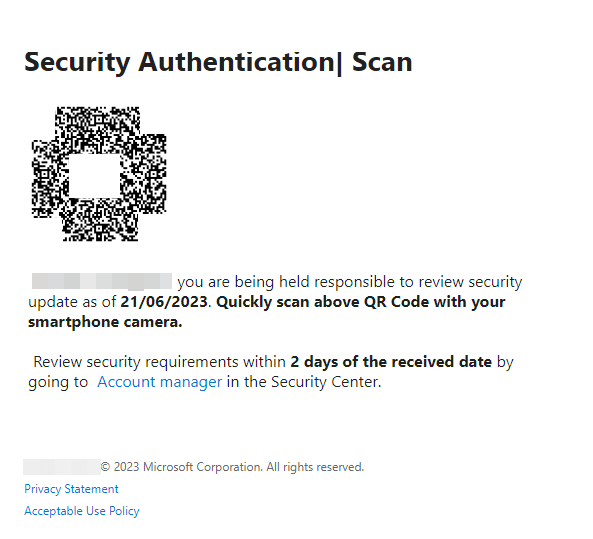

郵件安全業者Cofense揭露一起釣魚郵件攻擊行動,其主要目標是美國大型能源業者,但也有製造業、保險業、科技業、金融服務業遭到鎖定,自今年5月以來相關攻擊增加超過24倍。

郵件安全業者Cofense揭露一起釣魚郵件攻擊行動,其主要目標是美國大型能源業者,但也有製造業、保險業、科技業、金融服務業遭到鎖定,自今年5月以來相關攻擊增加超過24倍。

駭客聲稱收信人若要確保Microsoft帳號的安全,必須採取信中建議的方法。這些信件帶有PNG圖檔或是PDF附件,內有QR Code,並要求收信人必須在2至3天的期限內依照指示操作。

研究人員指出,為了防止郵件安全系統察覺異狀,駭客在URL採用搜尋引擎Bing的重新導向網址,但也利用與Salesforce應用程式相關的krxd[.]com,或是Cloudflare旗下Web3服務cf-ipfs[.]com等網域。

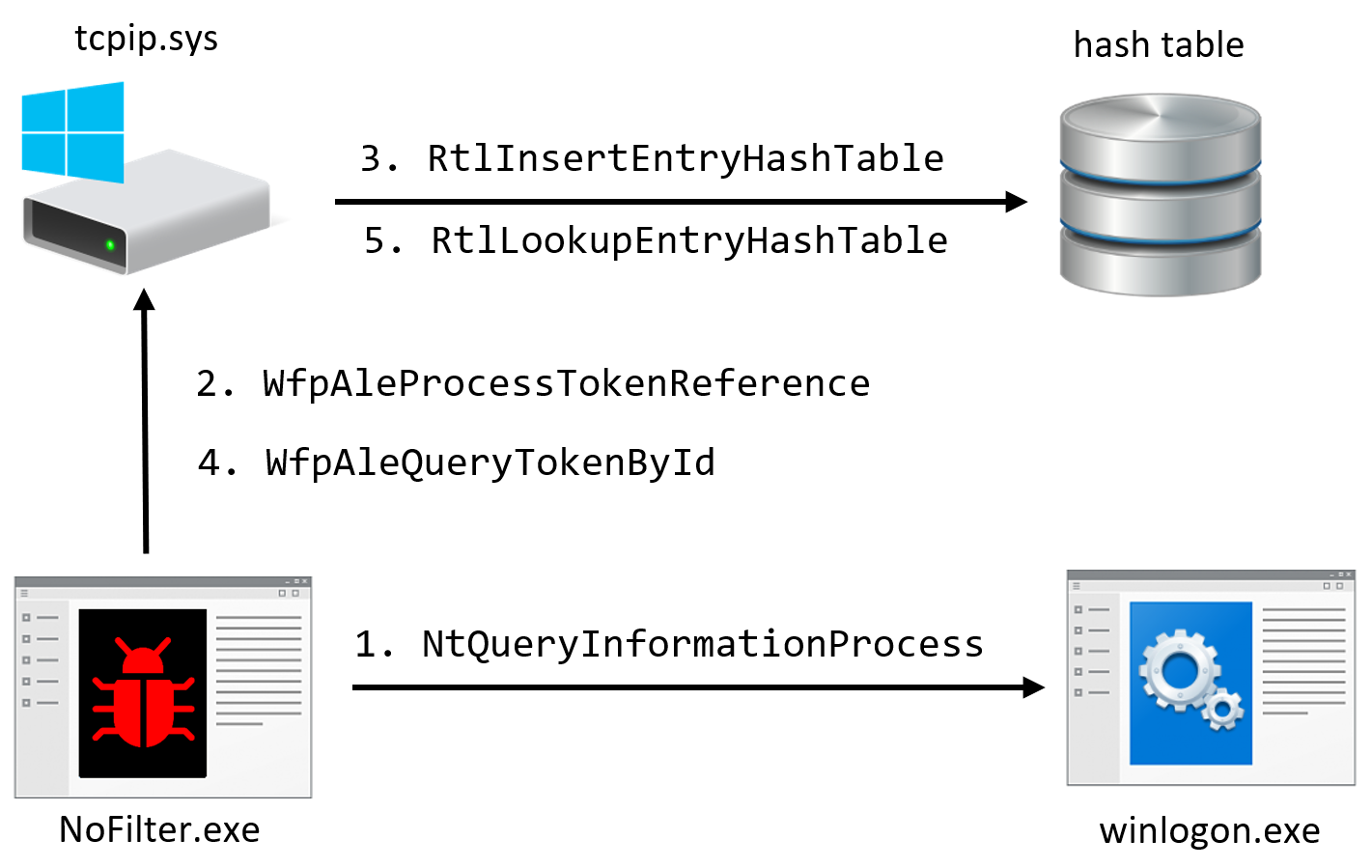

研究人員揭露繞過Windows安全機制的攻擊手法NoFilter,進而在受害電腦提升權限

資安業者Deep Instinct於資安大會DEF CON 2023揭露名為NoFilter的攻擊手法,濫用視窗作業系統的Windows Filtering Platform(WFP)元件,於目標電腦提升權限。

資安業者Deep Instinct於資安大會DEF CON 2023揭露名為NoFilter的攻擊手法,濫用視窗作業系統的Windows Filtering Platform(WFP)元件,於目標電腦提升權限。

研究人員起初是對於該公司的內部工具RPC Mapper進行分析,該工具的主要用途,是映射遠端程序呼叫(RPC)的方法(Method),尤其是會呼叫WinAPI的方法,從而發現隸屬WFP的BfeRpcOpenToken。他們後來又找到名為NtQueryInformationProcess的方法,來搜尋特定處理程序的Token,並將其複製於其他處理程序並提升權限為SYSTEM。

雖然上述Token被用於識別執行具備特殊權限工作時的相關使用者,不過在一般使用者模式執行的惡意軟體,可以透過DuplicateToken或DuplicateHandle等功能函式,來存取其他處理程序的Token,進而用於以SYSTEM權限來執行子處理程序。研究人員結合上述手法,將惡意軟體處理程序透過WFP在系統核層級進行複製,進而在幾乎不會留下任何跡證及事件記錄的情況下運作,並指出這樣做能迴避防毒軟體監控的API。

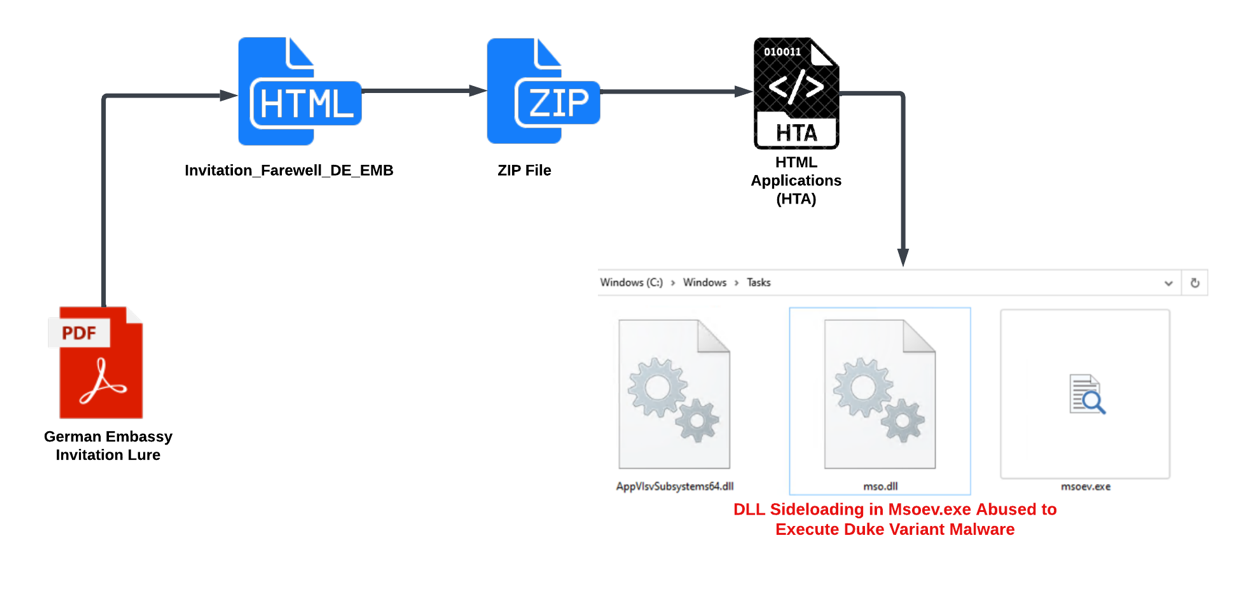

威脅情報業者EclecticIQ鎖定北約國家(NATO)的釣魚郵件攻擊,俄羅斯駭客組織APT29(亦稱Cozy Bear、Midnight Blizzard)聲稱是德國大使館的名義,散布帶有PDF檔案的郵件。

威脅情報業者EclecticIQ鎖定北約國家(NATO)的釣魚郵件攻擊,俄羅斯駭客組織APT29(亦稱Cozy Bear、Midnight Blizzard)聲稱是德國大使館的名義,散布帶有PDF檔案的郵件。

一旦收信人開啟附件檔案,就有可能觸發內嵌的JavaScript程式碼,啟動HTML檔案來進行挾持(HTML Smuggling),解壓縮ZIP檔案裡的HTA檔,執行後續的攻擊行動,於電腦植入惡意軟體Duke,並透過DLL側載的方式執行。

值得留意的是,為了迴避偵測,駭客透過即時通訊軟體Zulip的API,將受害者的資訊傳送到特定的聊天室,將此通訊軟體的基礎設施充當C2中繼站。

【其他新聞】

Google藉由大型語言模型改善開源軟體模糊測試計畫OSS-Fuzz的檢測能力

開源資安業者ProjectDiscovery募得2,500萬美元

近期資安日報

【8月18日】 駭客針對GitLab重大漏洞下手,將其容器環境用於挖礦及盜取網路頻寬

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10