來自美國威斯康辛大學麥迪遜分校(University of Wisconsin–Madison)的3名研究人員上周發表了一篇研究報告,指出坊間主要瀏覽器的粗粒度權限模型(Coarse-Grained Permission Model)違反兩項安全設計準則,再加上網站上的輸入欄位含有安全漏洞,將足以讓駭客藉由瀏覽器擴充程式取得使用者所輸入的機密資料,包括密碼與信用卡資訊。

研究人員所調查的瀏覽器涵蓋Google Chrome、Mozilla Firefox與蘋果Safari,並宣稱它們在處理文字輸入欄位的權限時,並未遵循最低權限及完全仲裁(Complete Mediation)原則,前者指的是系統應該僅具備最低限度的必要存取權限,後者則是每次的存取都應檢查權限。

研究人員分析了Chrome Web Store中的17,300款擴充程式,發現當中有12.5%具備汲取所有網頁上機密資訊的必要權限,包括擁有超過1,000萬名使用者的AdBlockPlus及優惠券程式Honey。此外,還有190款擴充程式可以直接存取密碼欄位。

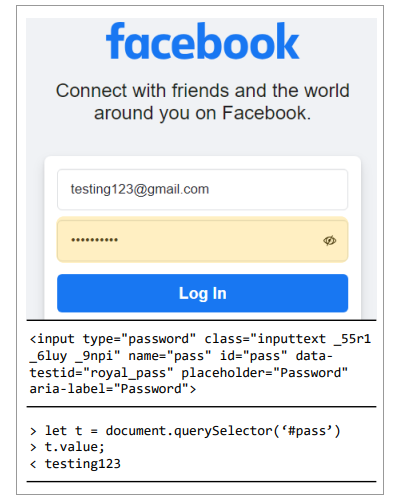

至於網站上有關輸入欄位的安全漏洞亦有兩項,一是可於網頁的原始碼上直接看到明文密碼,二則是允許附加到文件物件模型(Document Object Model,DOM)樹的瀏覽器擴充程式(下圖),得以自網頁原始碼中汲取使用者的登入憑證。

.png)

圖片來源《Exposing and Addressing Security Vulnerabilities in Browser Text Input Fields》

在分析全球前1萬個網站的登入頁面之後,發現有1,100個網站在其HTML原始碼中以明文呈現密碼,包括Google、Cloudflare與Doordash在內,另有7,400個網站含有與DOM相關的安全漏洞,像是Facebook。此外,該報告也宣稱Amazon於信用卡輸入欄位並未導入任何保護機制,而讓他們得以在網頁上看到明文的安全碼及郵遞區號。

圖片來源《Exposing and Addressing Security Vulnerabilities in Browser Text Input Fields》

為了測試Chrome Web Store的審核程序,研究人員打造了一個可汲取密碼的概念性驗證攻擊程式,將其偽裝成基於GPT的助理工具,可提供類似ChatGPT的能力,並將它上傳到Chrome Web Store上,由於它既符合Manifest V3擴充程式規格,也沒有明顯的惡意程式碼,因而順利地通過了Google的審核。

研究人員指出,Web Store沒能辨識出該惡意擴充程式,彰顯出業界需要一個更強大的瀏覽器擴充程式驗證系統。

儘管Chrome與Microsoft Edge等Chromium瀏覽器都已經採用了更安全及更具隱私的Manifest V3規格,也不再接受基於Manifest V2的擴充程式,亦未能防範上述的威脅,而持續允許Manifest V2擴充程式的Safari及Firefox顯然更容易遭到類似的攻擊。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-13