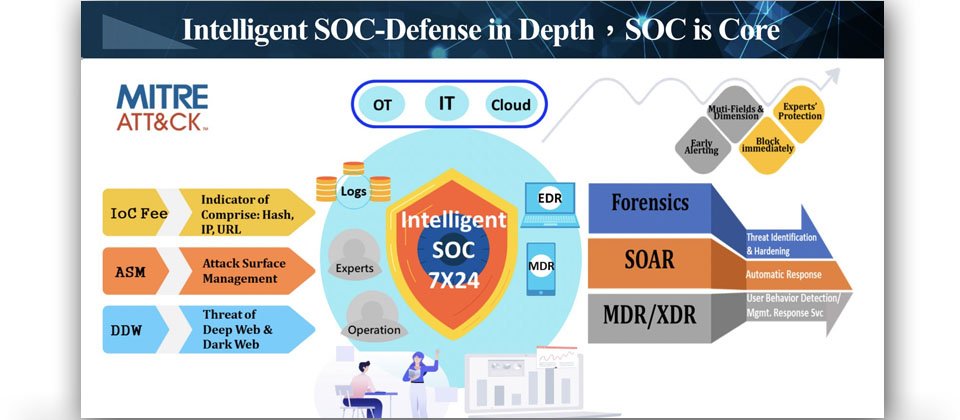

對於資安監控中心(SOC)的新樣貌,安碁資訊發展Intelligence SOC架構,涵蓋IT、OT、雲端等三大環境。對於近代SOC的發展,安碁資訊提出Intelligence SOC為核心的概念,不論IT、OT或雲端都將是涵蓋面,從監控服務客戶端的日誌來源,到整合外部威脅情資來源,提升事前日誌監控分析的精準度。在事中、事後階段方面,與SOC整合的事件調查、鑑識服務、SOAR,以及惡意威脅狩獵分析服務也是重點。(圖片來源/安碁資訊)

面對層出不窮的網路攻擊事件,建置與使用資安監控維運中心(SOC)的重要性已不言而喻,對於威脅的偵測與應變能力也在持續演進,從傳統被動處理朝向主動監控與回應,而在雲端服務的技術架構興起與普及之後,許多資安監控工具亦出現改用或搭配雲平臺的發展態勢,顯示企業資安防守範圍持續擴張,從內部網路一路延伸至公有雲服務環境,所使用的產品與服務也必須與時俱進。

尤其是長達三年的COVID-19疫情推波助瀾,國內外企業積極推動數位轉型,而在上雲的腳步加快之餘,確保資安的要求也越來越高,然而,組態設定錯誤、未落實最小權限原則的狀況,仍屢見不鮮,導致頻頻爆出企業重要資料與民眾個資在公開網路「裸奔」的亂象,使得雲端資安監控成為企業維持日常營運的一大重點。

這幾年以來,我們陸續看到國內外提供資安監控中心(SOC)服務的業者,紛紛標榜他們能提供Cloud SOC,並且各自有不同的設想與應對,大型雲端平臺業者也發展雲原生SIEM產品,究竟如今SOC與雲端的發展上,有那些重要變化?這次我們找了幾家臺灣SOC委外服務廠商,包括:安碁資訊、數聯資安,以及雲端大廠微軟與Google,共同探討企業上雲時代的SOC新樣貌。

端點與網路資安技術的成熟與普及,有利於SOC主動監控防護應用

早年大家認知的SOC,基本上是以日誌收集與稽核為主,資安監控屬於被動方式,使用的資安平臺,主要依賴防毒軟體、網路防火牆、入侵偵測/防禦系統(IDS/IPS),以及網站應用防火牆(WAF)等產品與服務。

到了2010年代,隨著大數據處理技術成熟,加上防護技術隨著威脅態勢變化而不斷演進,許多新興的資安解決方案崛起,例如:網路威脅情資平臺、端點偵測與應變系統(EDR)、代管型偵測及應變服務(MDR)、網路偵測與應變系統(NDR),甚至於延伸式威脅偵測與應變系統(XDR),還有攻擊面管理系統(ASM),以及資安協調、自動化與回應系統(SOAR)等,這些都強調能與SOC平臺或服務進行協作與整合。

歷經不同層面的資安威脅偵測、分析、應變技術進展之後,SOC得以分析更多面向的日誌與事件記錄,充分了解網路威脅活動之間的關聯,朝向更主動的監控防護。

不過,SOC進化之下仍有諸多挑戰要面對,例如,隨著越來越多企業擁抱雲端服務,在這個相對不夠熟悉的環境,該如何做好資安監控,就是一大難題;再者,警示通知過多的狀況仍然存在,必須在有限的時間與人力掌握整體威脅態勢,因此,企業與廠商都希望能夠找到辦法,讓SOC運作得更有效率。

雲端與地端環境差異大,企業重視SOC與雲原生SIEM平臺的結合

企業針對內部環境(地端)透過自建或委外SOC進行監控,行之有年,現在要橫跨到雲端環境,與既有作法有很大區別嗎?

單以日誌集中管理而言,基本上,不論在雲端或地端,其實都能蒐集到事件記錄,但兩種環境存在極大差異,需要注意的環節也不盡相同。而在因應雲端環境的資安監控需求,臺灣SOC服務廠商都已備妥對策,並提出具體作法。

安碁資訊總經理吳乙南表示,傳統SOC採用的SIEM系統,對於各種系統、資安設備的日誌收集,大多需做到日誌解析或報表產製時的對照解析,面對公有雲服務商的系統功能快速更版,以及開放原始碼軟體的多樣性,若繼續維持傳統日誌解析的做法,將會對資安監控形成很大的阻礙。

以傳統地端SOC角度來看,要時時追趕變動,會是很大的挑戰。安碁資訊結盟暨策略業務發展部處長張文棟表示,雲端服務或軟硬體系統廠商可能在某個日誌增加欄位,以呈現或表現新的資訊,讓資安監控系統或人員更好分析。但這些的變動將對SOC監控形成很大挑戰,因為一旦格式改變,SOC既有監控方式就有調整的必要,形成營運風險。

細部來看,公有雲業者多以自行開發的系統平臺搭建SOC,大量使用開源軟體,並且能機動調整服務內容,因此,對於傳統地端SOC服務廠商而言,目前需持續提升了解與管理雲端環境的能力,否則趕不上技術層面的變化。

不過,前幾年開始出現從雲服務原生平臺發展的SIEM產品,可以更好地因應這樣的局面。以微軟的Azure Sentinel SIEM為例,對於各種Azure原生軟體服務、資安方案與第三方資安方案,可保持其日誌整合的相容性,確保日誌解析、分析的完整性與一致性。安碁資訊認為,這是傳統SOC與其他公雲服務商目前無法完全做到的。

因此,宏碁雲架構(2022年被安碁資訊併回)在2021年開始著手發展Cloud SOC,以微軟Azure Sentinel SIEM,以及微軟Defender for Endpoint為核心,跨足雲端,同時建立雲地監控中心混合互相回饋循環機制,並於2022年正式推出。

他們看好雲原生SIEM平臺的使用,因為無論雲端環境的後端是如何變動,原生架構自然就能相容與支持,對他們的衝擊較小,即便是多雲環境,他們也看重微軟在此方面的整合能力,比其他家要領先,相對比較完整。

聚焦多雲可見度整合監控,並借助MITRE Cloud Matrix設計監控情境

另一家SOC服務業者也指出雲端SOC監控的挑戰,也發展出因應之道。

數聯資安技術副總經理游承儒表示,過去幾年,他們發展雲端SOC監控的過程當中,發現原先設想的雲端監控場景,與現實有很大的落差。

例如,他們原先認為能蒐集很多雲端環境的資訊,實際上,卻面臨可蒐集資訊太少的窘境。除了預設啟用的雲端服務使用日誌,多數企業只訂閱雲原生的應用程式防火牆服務,因此,蒐集目標還是只能以雲原生環境的日誌為主。但這也產生了另一問題,3大公有雲平臺本身都已有這方面的產品,數聯資安該如何進一步滿足客戶所需?

也就是說,對於只用一朵公雲的用戶而言,可從業者的平臺獲得相應機制,因此他們開始看重多雲用戶、集中管理的需求,更深入從3大公雲原始日誌去分析,從裡面萃取出需要的資訊,再將之變成監控規則,並以雲地混合的角度作為切入。

對於雲端與地端的落差,游承儒指出,最關鍵的原因在於,對雲端環境的認知與了解不夠深入。過去,企業對地端環境運作方式較熟悉,但對雲端認知不足,加上需考量多雲並用、混合雲因素——不只是三大公有雲,還有其他雲,這些環境的架構與設定,其實,都有最佳實踐(Best Practices)需要依循,若企業的雲端管理員未充分了解這些,就會產生很多脆弱點與打擊面。

游承儒曾處理過不少這類狀況,具體而言,攻擊者會入侵企業地端環境,進而取得企業雲端上的Token。由於雲端服務使用的身分認證,大部分透過存取金鑰(Access Key),以及使用Token登入,因此駭客竊取後就能直接進入雲端環境發動攻擊。這就是不同於傳統地端的防護之處,也是上雲後容易發生的監控盲點。

簡單來說,駭客針對傳統地端環境的攻擊,主要是針對漏洞的攻擊,而在雲端環境上,更常見到的攻擊手法是,駭客偷取企業組織合法的Token來入侵,進一步竊取資料與破壞。因此,面對這類的攻擊模式,相關監控場景還會包括:原本雙因素被取消,不當新增某個管理員,或是用戶登入不該登入的環境,以及異常IP位址登入等。

以數聯資安的SOC服務發展而言,他們在2018年已經將自家監控中心底層換成Splunk,2022年開始跨入多雲監控,將三大公有雲的監控整合到既有平臺之內,也就是在同一個平臺上,就能做到不同公有雲的監控。

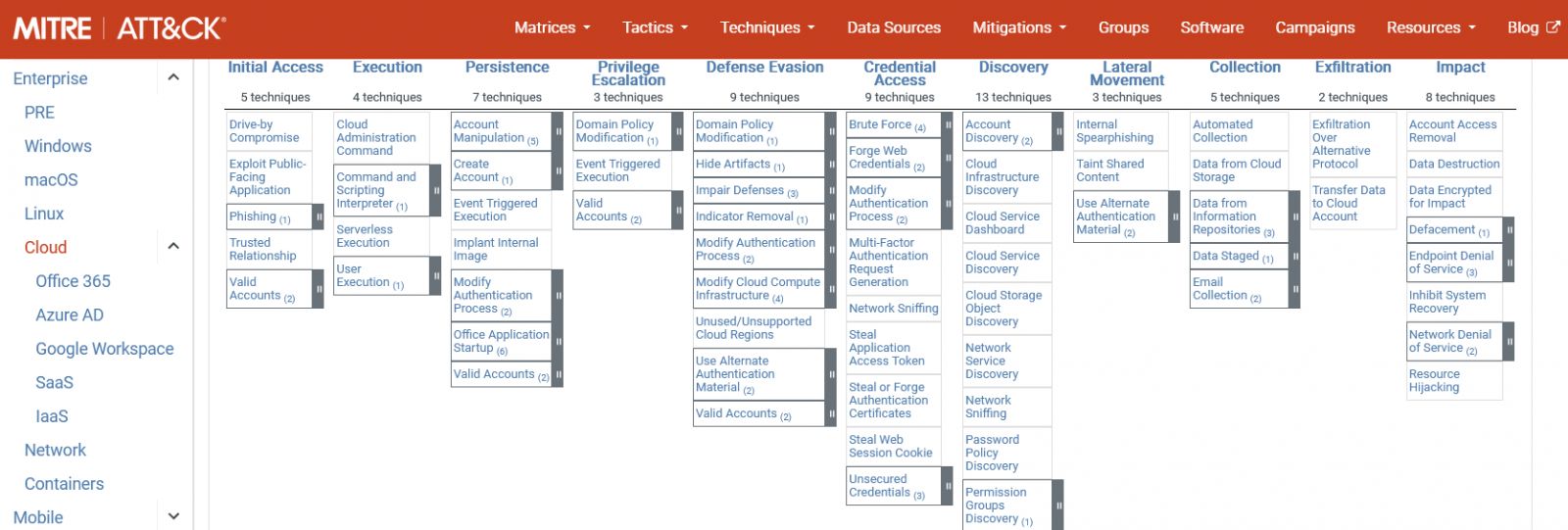

特別的是,他們也提及在雲端監控的具體作法,是藉助MITRE ATT&CK框架的Cloud Matrix來對應。數聯資安數聯平臺整合部副理李茂義表示,他們在監控規則的開發,主要依循Cloud Matrix,進行情境式的比對。

基本上,監控面向分為4大類,包括:應用程式安全、資料安全、身分識別存取管理、基礎設施安全。以身分識別與存取管理而言,借助Cloud Matrix,可以從入侵初期、持續潛伏、權限提升、憑證存取這四大階段,針對一些重要攻擊手法做比對,設計對應的監控規則。

不僅如此,雲端服務內容與技術發展變化的速度快,他們每次在看MITRE的Cloud Matrix變動時,發現可監控、分析的範圍越來越廣,越來越深入,因此他們持續關注該矩陣的內容,若有新變動,就能知道未來需要顧及的部分。

根據兩家業者的說明,儘管在Cloud SOC的議題,有各自的應對方式,不過,他們均看重臺灣在雲地混合的發展潮流,並指出現在就已經發生,因此原本在地端的監控有延伸到雲端的必要。

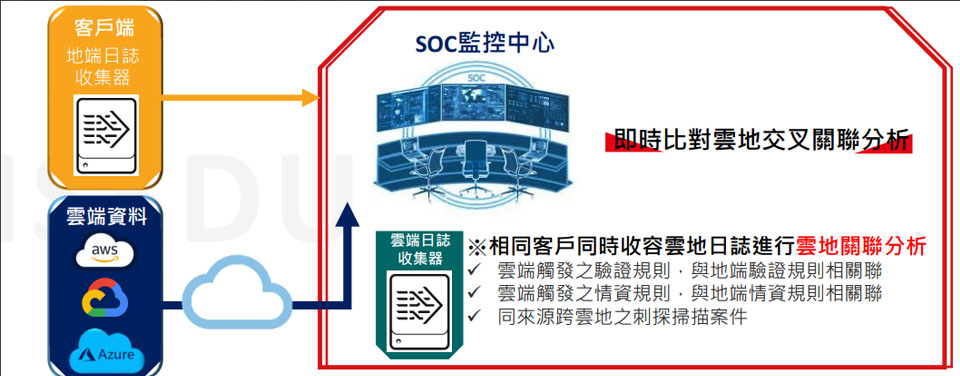

聚焦雲地混合與多雲監控,做到即時雲地交叉關聯分析

面對企業資安監控中心(SOC)的防護需求,數聯資安指出,他們設計了Level 1到Level 4的方案,讓客戶慢慢往高成熟度方向發展,以從最基本Level 1的日誌收集與監控,到大數據分析與調查,然後是自動化SOAR聯防的層次,以及Level 4雲地聯合防禦的整合性監控,做到即時雲地交叉關聯分析。(圖片來源/數聯資安)

MITRE ATT&CK框架Enterprise版已發展出Cloud Matrix,可協助識別雲端攻擊鏈

對於SOC在多雲監控的發展,數聯資安提出具體說明,他們表示,會依據MITRE提出的Cloud Matrix來著手設計監控情境,主要聚焦於4大監控面向,分別是:應用程式安全、資料安全、身分識別存取管理、基礎設施安全,並會針對3大公有雲平臺不同的監控日誌,設計不同的監控規則。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10