由MITRE Engenuity舉辦的ATT&CK Enterprise評估計畫(Evals),進入第五輪,9月20日公布結果,這次共有31家資安業者參與,測試模擬的網路攻擊活動,是以俄羅斯駭客組織Turla為設想對象。

不過,這次整體作業花了更長時間,距離ATT&CK Enterprise上次評測結果的公布,已有1年半之久,而前兩次公布僅相隔1年。

透過模擬善於潛伏的駭客組織活動,進行資安廠商能力檢測

Turla是何方神聖?MITRE Engenuity表示,這是總部位於俄羅斯、與俄羅斯聯邦安全局(FSB)有聯繫的威脅組織,從2004年開始活躍,已針對五十多國的機構發動攻擊,目標包括政府、外交、軍事單位,研究與教育機構、關鍵基礎設施單位,以及媒體組織。

之所以選擇Turla為假想攻擊對象,ATT&CK Evals計畫的網路威脅情報負責人Amy Robertson表示,主要是該組織技術手法多樣,潛伏能力強,並且很會隱忍,因此這次模擬攻擊就是以Turla慣用手法,利用將惡意程式藏匿於記憶體內(In-Memory)執行的方式,或是核心植入(kernel implants)的方式,而能在後滲透攻擊(post-exploitation)階段使用最小的足跡活動,成功規避資安防禦工具的偵測,從Windows與Linux的基礎架構環境當中,將敏感資料從受害者的網路傳輸出去。

MITRE Engenuity在2022年7月宣布,第五輪ATT&CK Enterprise評估計畫開始報名並會在2023年進行,如今這項評測計畫已經完成,在2023年9月20日對外公布評測結果。

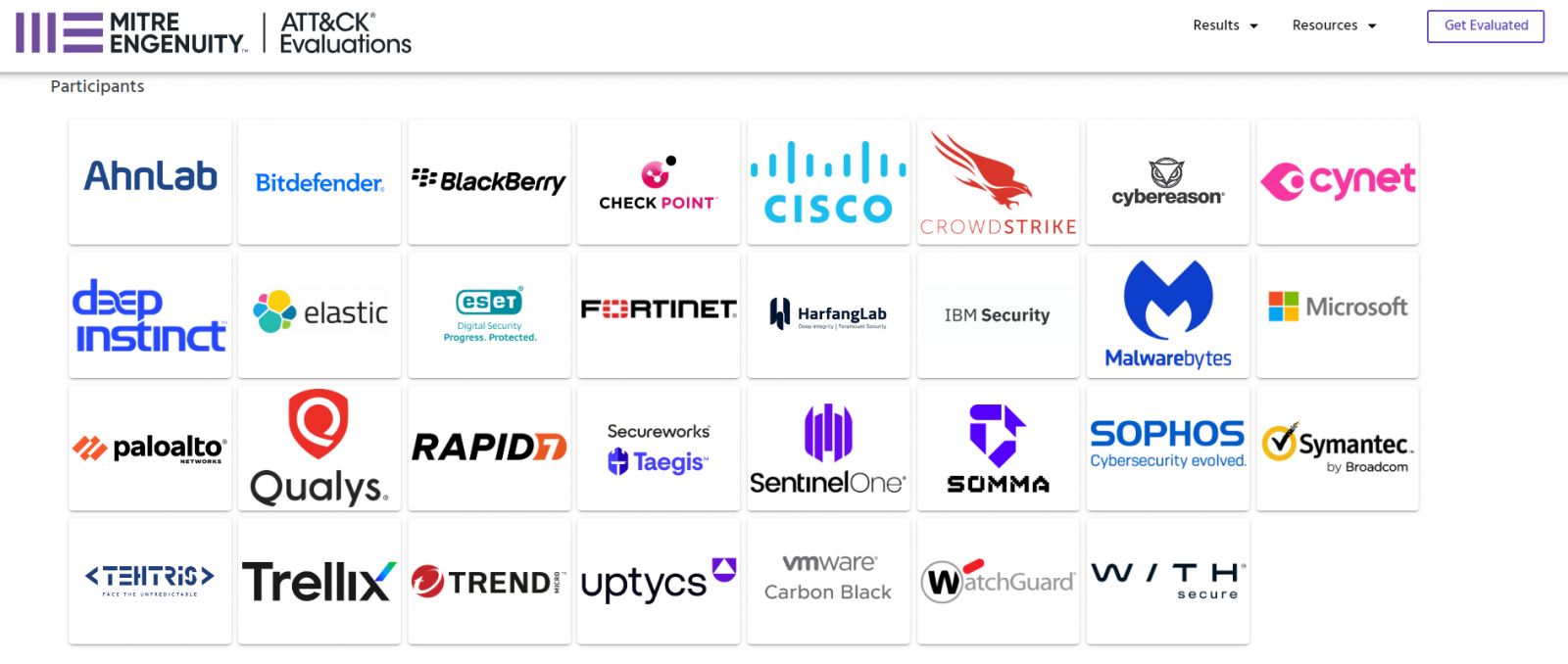

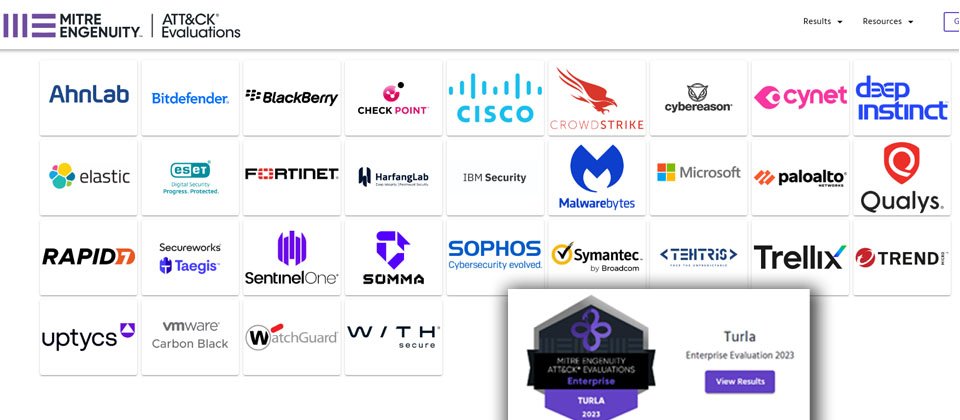

報名第五輪ATT&CK Enterprise評估計畫的資安業者共有31家,美國資安公司WatchGuard,以及兩家法國廠商HarfangLab與TEHTRIS,是首次參與,其中TEHTRIS成立於2010年,HarfangLab則是成立於2018年。另外,這次只有29家業者的評測結果,主要是前兩輪就連續參與的Check Point與Cisco,本輪因為不相容的技術問題而無法在時間內完成評測。

更多國際資安廠商響應,本次新出現兩家法國資安業者

這一輪參與資安業者數量更多,總共有31家資安業者參與,再創紀錄,前三輪分別有21家、29家、30家參與。

具體而言,參與第五輪Enterprise評估的業者,包括:AhnLab、Bitdefender、BlackBerry、Check Point、Cisco、CrowdStrike、Cybereason、Cynet、Deep Instinct、Elastic、ESET、Fortinet、HarfangLab、IBM Secuirty、Malwarebytes、微軟、Palo Alto Networks、Qualys、Rapid 7、Secureworks、SentinelOne、Somma、Sophos、博通旗下Symantec、TEHTRIS、Trellix、趨勢科技、Uptycs、VMware Carbon Black、WatchGuard,以及WithSecure。

值得注意的是,先前一直都參與的FireEye與McAfee,去年合併、更名為Trellix,因此,在本輪ATT&CK Evals,他們是以Trellix的名號參與;從第二輪ATT&CK Evals開始參與的ReaQta,因為IBM已完成對其併購,這次他們用IBM Security的名號參與。此外,曾在第二輪參與的美國資安公司Secureworks,接下來兩輪都沒參與,今年回歸。

有3家資安業者首次參與評測,包括美國資安公司WatchGuard,兩家法國廠商HarfangLab與Tehtris,這也是法國資安業者首次出現於這項評測,相當引人注目。

較可惜的是,前三輪都參與的臺灣資安業者奧義智慧,以及前兩輪都參與的美國資安公司Fidelis,在最新的這一輪評測未繼續參加。

綜合第五輪評測結果來看,在31家廠商中,有2家未列出評測結果,分別是Check Point與Cisco,他們從第三輪參與至今。MITRE Engenuity表示,最終只有29家有評測結果,主要是因為供應商產品與這次模擬執行之間存在不相容的技術問題,導致無法在指定時間內完成評估。

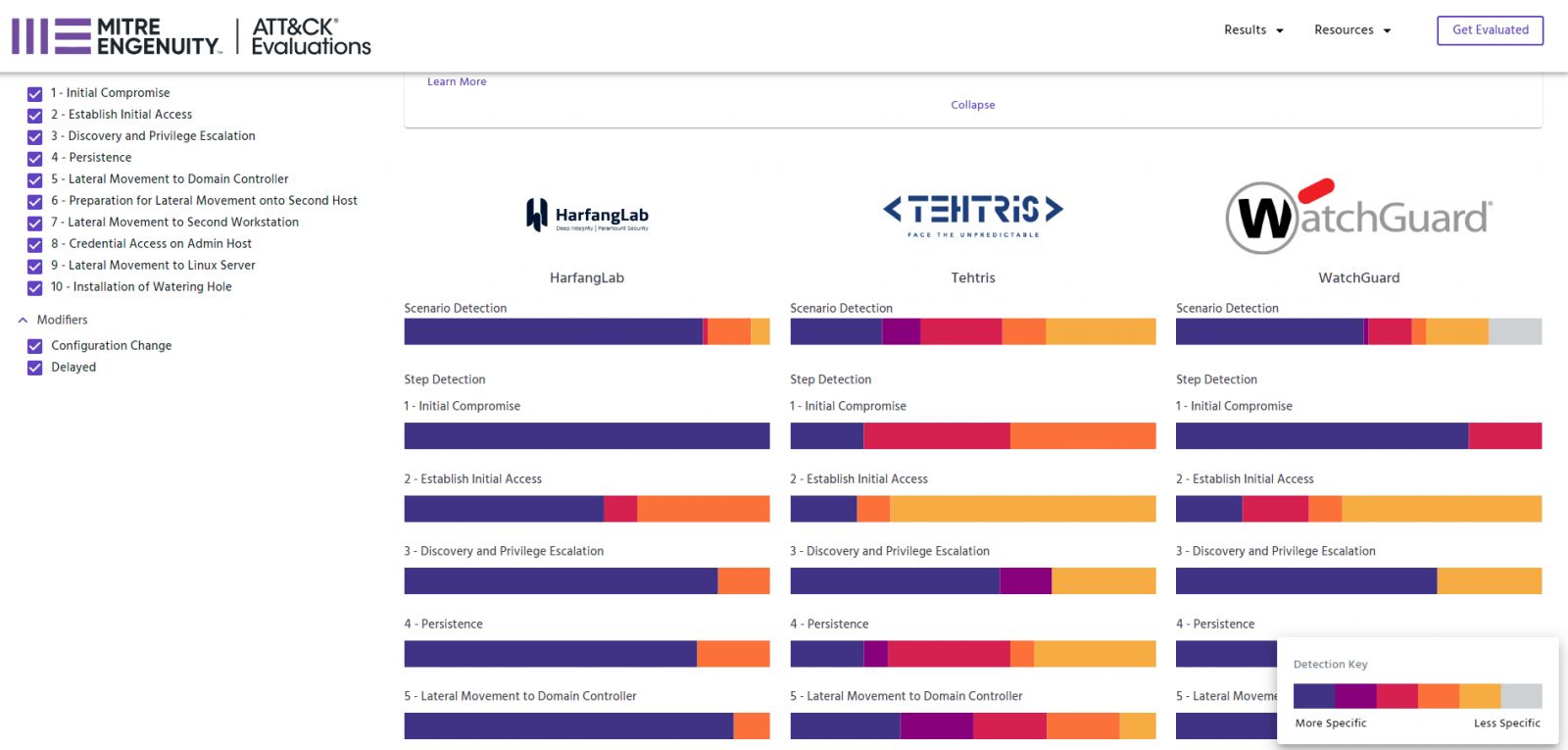

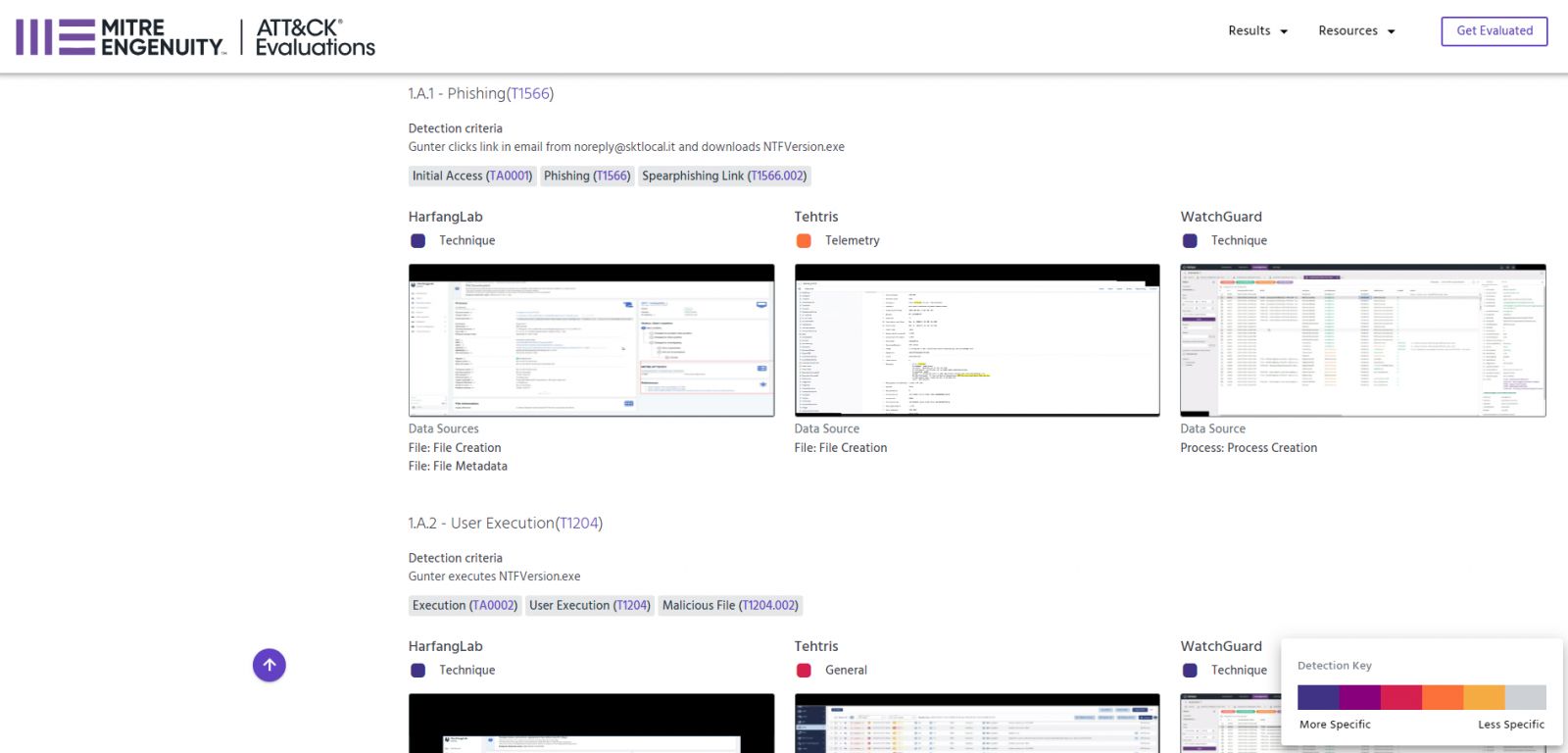

目前MITRE Engenuity評測網站已公布最新評測結果,外界可檢視三大場景,例如:該組織使用兩種不同惡意程式的攻擊(Carbon、Snake),我們可以在每個模擬攻擊步驟,看到實際偵測結果表現,這裡也附上產品偵測時的螢幕截圖;另一是了解保護(Protection)層面的能力,也就是在各測試項目能否提供防護,總共有23家業者參加這個測試場景的評測。

特別的是,這次公布的評測結果,一改過往資料呈現零散且複雜的情形,以更簡單直覺的方式來展示內容。

例如,我們看到,每個步驟偵測結果的螢幕截圖,在單一頁面就能直接瀏覽,不再像過去提供連結、需一一開啟新頁面才能檢視。

現在的評測結果網頁上,還提供各項模擬攻擊步驟、各項MITRE ATT&CK戰略階段的篩選器,方便使用者自由過濾所要檢視的項目,而且,每次能選擇3家業者同時比對,不像之前最多只能選擇2家比對。

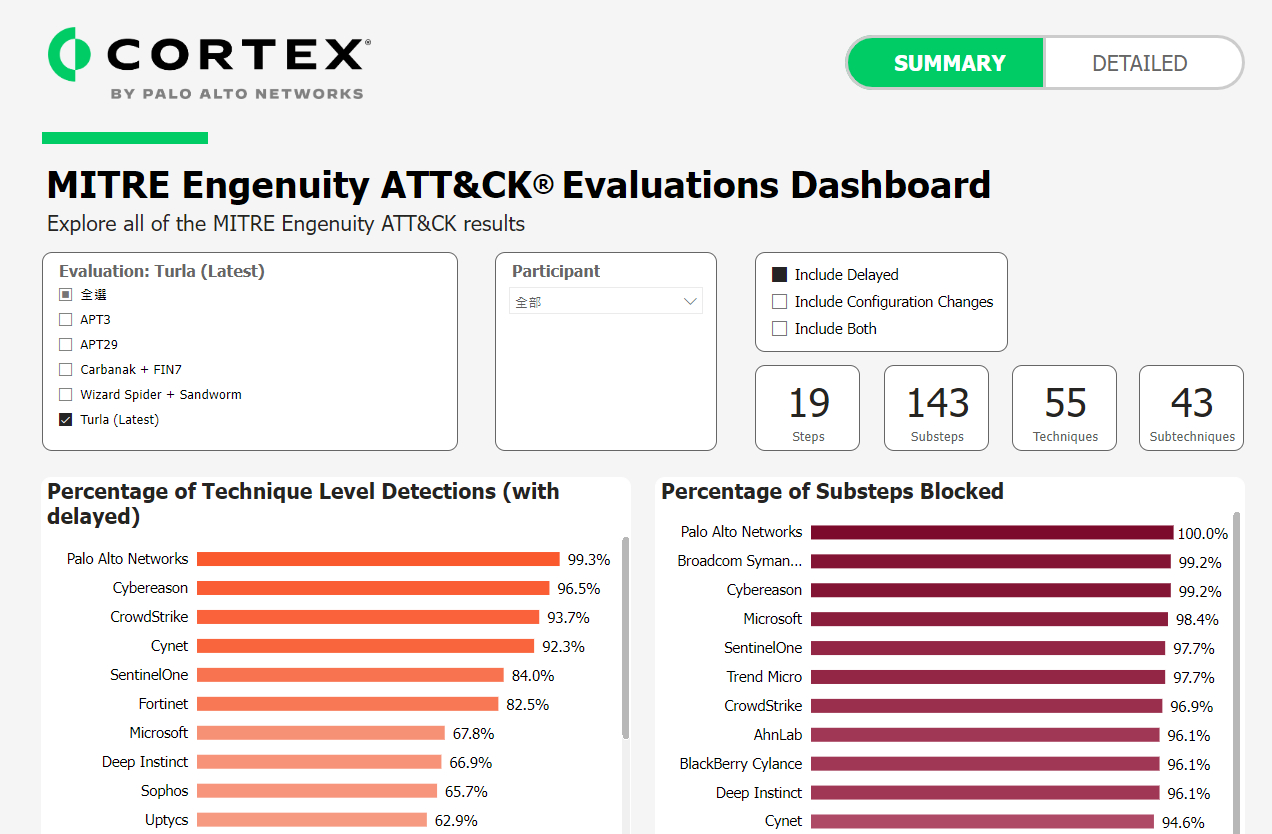

此外,對於評測結果的統計資訊,過往MITRE都提供完整檔案下載,許多資安廠商也會利用這些資料,繪製出偵測結果相關的統計圖表。特別的是,今年我們發現Palo Alto Networks提供更易於檢視的儀表板,當中利用Power BI展現這些統計數據,提供更簡便的歷年評估統計數據比對。

關於評測結果的內容展現方式,MITRE Engenuity這次有了很大的改進,改以使用者為中心的方法重新設計,突出視覺圖表,提供簡潔且相關的結果摘要。我們實踐檢視,例如,可以看出從單一頁面就能瀏覽各項手法偵測結果的螢幕截圖,不像之前需要額外點擊連結開啟。

過往MITRE公布的評估結果統計資料,許多廠商會下載這些數據並繪製成圖表,今年我們發現Palo Alto Networks利用Power BI,將這些資料以更好地儀表板介面來呈現,方便ATT&CK評測統計數據的檢視。

關於Turla的最新威脅近況

Turla的攻擊活動目前仍持續進行當中,例如,在2021年9月,資安業者Cisco旗下威脅情報組織Talos,揭露Turla使用可部署祕密後門的惡意軟體TinyTurla,在美國、德國與阿富汗等地,都出現遭受感染該惡意程式的災情;在2023年7月,根據烏克蘭電腦緊急應變小組(CERT-UA)的揭露,Turla正利用Capibar和Kazuar間諜軟體攻擊烏克蘭國防軍。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06