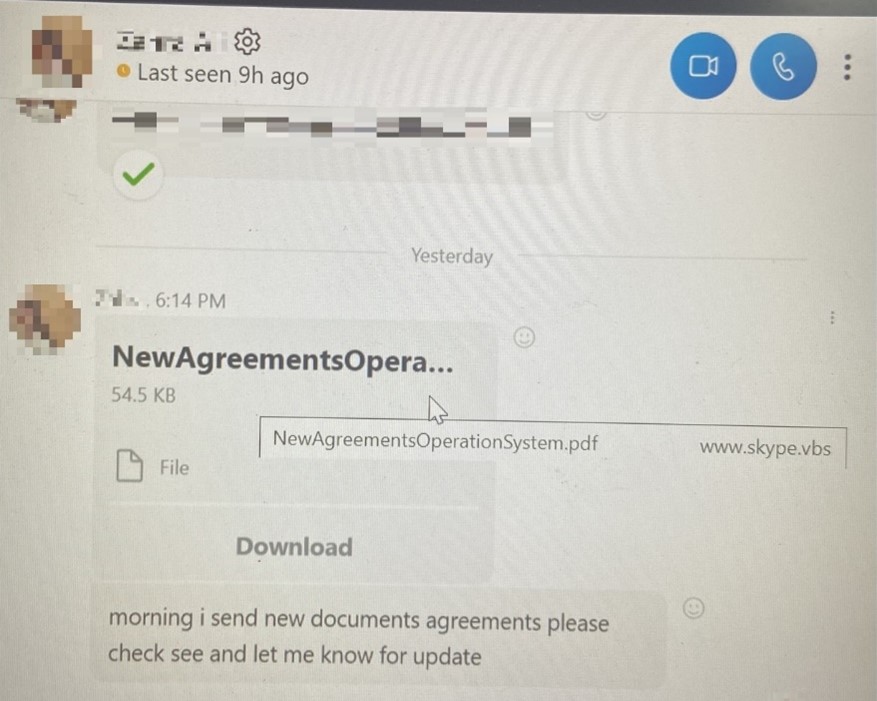

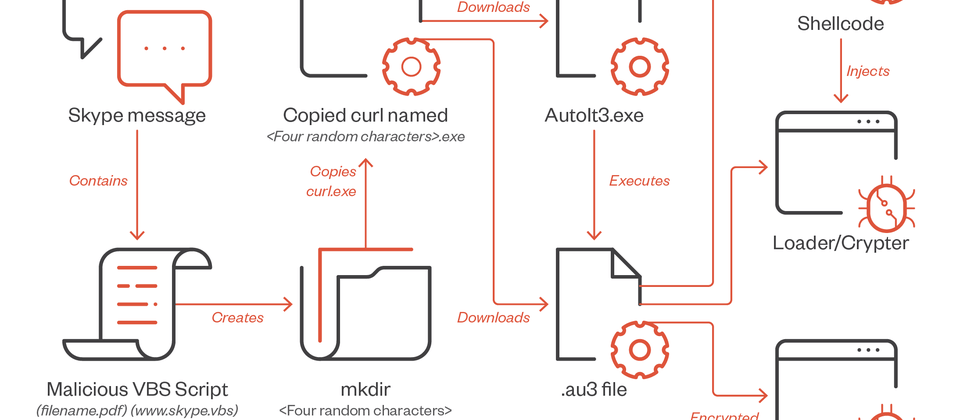

資安業者趨勢科技揭露惡意軟體DarkGate最新一波的攻擊行動,駭客疑似透過地下論壇或是資料外洩事故取得Skype帳密資料,在今年的7月至9月,利用兩個組織之間的信任關係,透過上述的Skype帳號,向另一個組織的使用者發送的訊息,當中是帶有VBA指令碼的檔案(名稱為<filename.pdf> www.skype[.]vbs)。

一旦收到訊息的使用者開檔、執行惡意VBS,電腦先是建立新資料夾並複製curl.exe,接著從外部伺服器下載AutoIT,並執行.AU3的指令碼,從而部署DarkGate。研究人員指出,由於攻擊者挾持了外洩的Skype帳號,可對既有的訊息進行拆解,並將附件檔案設定為與對談內容有關的名稱,使得收到訊息的使用者更難察覺異狀而上當。

值得留意的是,為了迴避偵測,駭客利用了AutoIT的自動化批次檔(AU3)來製作指令碼,在載入指令碼的過程裡,此批次檔會先偵測作業系統的環境,必須符合兩項條件才會載入。

(一)%Program Files%資料夾存在

(二)存取的使用者帳號名稱並非SYSTEM

一旦目標電腦通過檢查,駭客的程式便會尋找AU3檔案並解密,然後產生iexplore.exe、GoogleUpdateBroker.exe、Dell.D3.WinSvc.UILauncher.exe的處理程序,並注入Shell Code於記憶體內(In Memory)執行DarkGate的惡意酬載。

攻擊者近期也透過其他管道散布該惡意程式

近期駭客散布DarkGate的攻擊事件頻傳,今年9月,資安業者Malwarebytes、TrustSec發現此惡意程式的攻擊行動,駭客先後運用了搜尋引擎中毒(SEO Poisoning)、微軟即時通訊軟體Teams來散布。

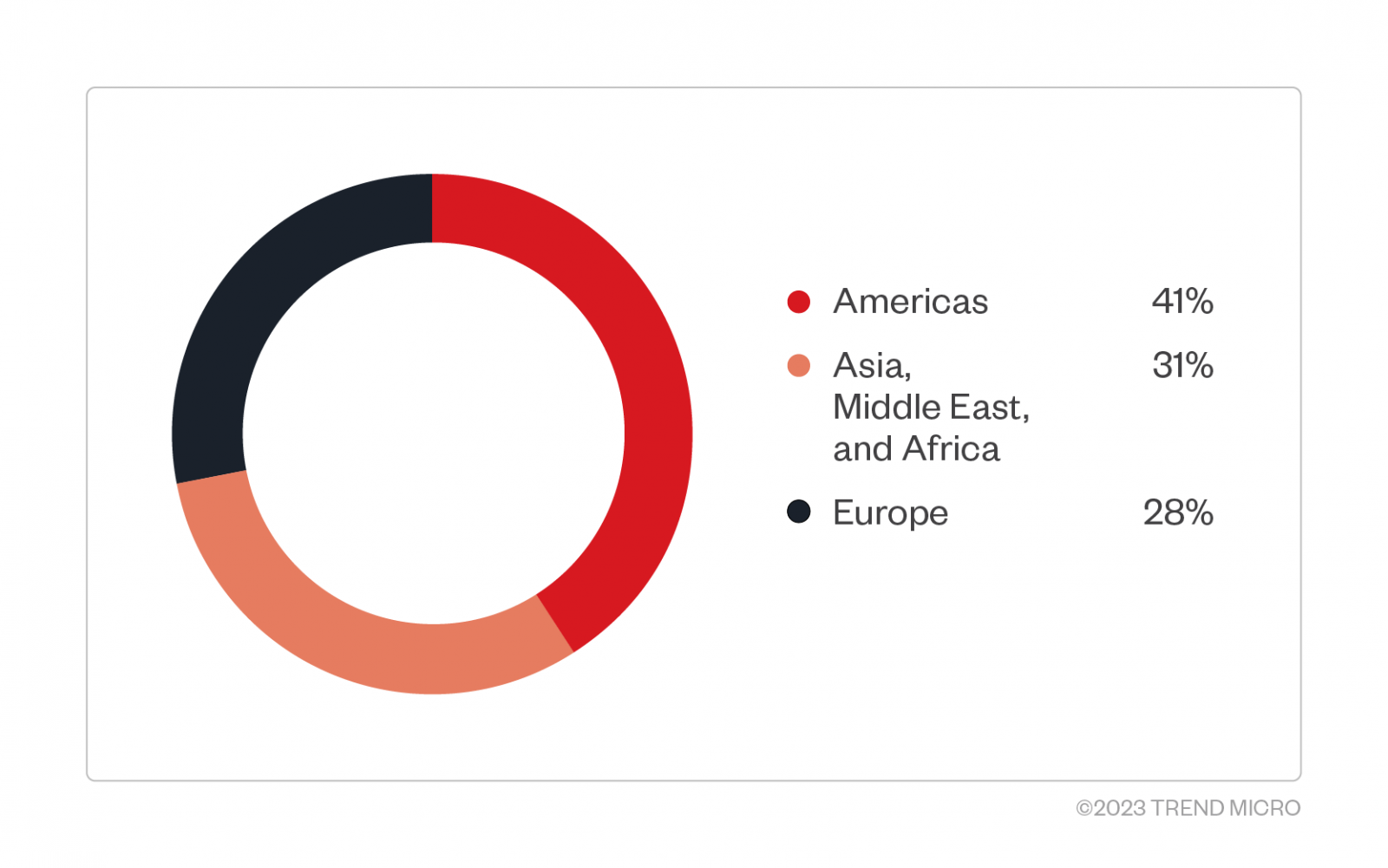

而對於受害的範圍,根據研究人員的追蹤,他們發現大部分都在美洲,其次是亞洲、中東、非洲地區。

研究人員除了看到駭客透過Skype的即時訊息,向用戶傳送惡意VBS檔案、散布DarkGate,他們也觀察到其他的手法,並透露相關細節。其中一種是前面提到的Teams即時訊息,但駭客傳送的附件並非PDF檔案,而是內含Windows捷徑檔案(LNK)的ZIP壓縮檔。

一旦使用者依照指示點選LNK檔案,電腦就會從特定的SharePoint網站當中,下載另一個壓縮檔Significant companychanges September.zip。這個ZIP檔內含偽裝成PDF檔案的LNK檔,若是執行就有可能觸發VBS檔案hm3.vbs,利用AutoIT指令碼下載DarkGate惡意程式碼。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13