思科上週揭露已被用於攻擊行動的零時差漏洞CVE-2023-20198,隨後有研究人員指出可能有1萬臺設備感染惡意程式,但情況急速惡化。資安業者Censys發現,18日有逾4萬臺設備受害,其中又以美國、菲律賓、墨西哥的設備最多。

另一方面,思科威脅情報團隊Talos揭露此起事故的最新調查結果,指出攻擊者在部署惡意程式的過程,同時利用另一個零時差漏洞CVE-2023-20273。

【攻擊與威脅】

鎖定零時差漏洞CVE-2023-20198的受害範圍擴大,近4.2萬臺思科設備感染後門程式

10月16日思科針對網路設備作業系統IOS XE的零時差漏洞CVE-2023-20198(CVSS風險評分為10)提出警告,並已出現攻擊行動,隨後有研究人員揭露可能的受害規模,但如今傳出有擴大的跡象。

10月16日思科針對網路設備作業系統IOS XE的零時差漏洞CVE-2023-20198(CVSS風險評分為10)提出警告,並已出現攻擊行動,隨後有研究人員揭露可能的受害規模,但如今傳出有擴大的跡象。

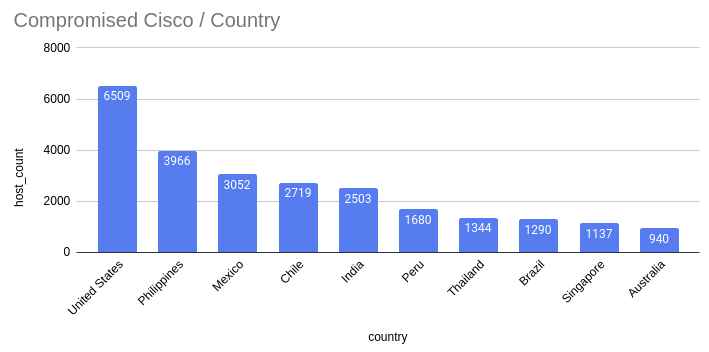

資安業者Censys指出,10月17日他們看到67,445臺啟用網頁介面的IOS XE設備,其中有34,140臺被植入後門程式,超過半數受害。隔日,遭駭設備的數量一舉增加至41,983臺,其中美國從4,659臺增加至6,509臺、菲律賓從3,224臺增加為3,966臺、墨西哥從2,332臺增加到3,052臺。

到了19日,他們發現受害設備數量降至36,541臺,這代表已有超過5千臺設備的IT管理員可能已採取保護措施。

思科揭露另一個網路設備作業系統IOS XE零時差漏洞,駭客用來植入Lua打造的惡意程式

思科上週公布遭利用的零時差漏洞CVE-2023-20198,駭客可能在9月中旬就開始發動攻擊,並搭配另一個已知漏洞CVE-2021-1435,對執行IOS XE作業系統的網路設備植入惡意軟體,如今該公司推翻當時的發現,指出攻擊者串連了另一個零時差漏洞。

思科威脅情報團隊Talos表示,駭客利用CVE-2023-20198取得IOS XE最高權限之後,利用了另一個零時差漏洞CVE-2023-20273來部署惡意程式,而這個弱點是位於網頁介面的命令注射漏洞,攻擊者可取得最高權限,將惡意程式寫入檔案系統,CVSS風險評分為7.2。

而對於攻擊者植入的惡意程式,研究人員指出是利用Lua程式語言打造而成,僅有29行程式碼,而且,攻擊者下達命令的方式也相當簡單,只需對裝置發出HTTP POST請求,就能進行操控。

10月20日身分存取管理服務業者Okta證實,有人取得外流的帳密資料,存取他們的客戶支援管理系統,而能夠檢視近期尋求支援的客戶上傳的資料。該公司強調,此客戶支援管理系統與他們提供的身分驗證服務互為獨立,並未波及身分驗證服務;此外,未影響Auth0/CIC案件管理系統。在該公司的客戶支援流程當中,他們要求用戶提供HTTP Archive(HAR)檔案,以便客服還原使用者的瀏覽器組態來解決問題,然而這種檔案有可能內含Cookie與連線階段(Session)的Token,使得攻擊者能夠用於冒充使用者。

身分存取管理業者BeyondTrust、雲端服務業者Cloudflare發出公告,表明他們也受到這起資安事故影響,並在收到警告前向Okta通報這起資安事故。BeyondTrust表明他們在10月2日,察覺有人利用Okta客戶支援系統竊得的Cookie,企圖存取該公司Okta管理員帳號,所幸他們的資安團隊阻止駭客的行為,攻擊者並未存取任何系統,客戶也沒有受到影響。

Cloudflare於10月18日透露遭遇相關攻擊,攻擊者利用從Okta客戶支援系統竊得的Token,透過具備管理權限的連線階段存取他們的Okta實體,經過他們確認,該公司客戶資訊及資料並未受到影響。

資料來源

1. https://sec.okta.com/harfiles

2. https://www.beyondtrust.com/blog/entry/okta-support-unit-breach

3. https://blog.cloudflare.com/how-cloudflare-mitigated-yet-another-okta-compromise/

駭客假借知名電競設備業者海盜船的名義徵才,目的是散布惡意軟體DarkGate、RedLine Stealer

資安業者WithSecure發現越南駭客散布惡意軟體DarkGate、RedLine Stealer的攻擊行動,這些駭客針對美國、英國、印度,鎖定專門經營組織社群網站管理業務的人士而來,透過職場社群網站LinkedIn,假借提供電競設備業者海盜船(Corsair)的職缺,來引誘目標人士上當。

在其中一起發生於8月的攻擊行動裡,對方要求使用者從特定URL下載職缺資料,一旦依照指示點選,上述的URL會將使用者重新導向至雲端檔案儲存服務Google Drive或是Dropbox,下載帶有PDF、Word檔案,或是TXT文字檔的ZIP檔案,若是依照指示開啟上述文件檔案,電腦就有可能觸發其中的VBS指令碼,執行curl下載AutoIT及自動化批次檔(AU3),植入惡意程式DarkGate,並在30秒後嘗試移除WithSecure的用戶端軟體,不過沒有成功。

研究人員也在其他受害組織看到類似的攻擊行動,但Sophos、Forcepoint等端點防護軟體皆阻止了後續攻擊。此外,他們也看到這些駭客利用類似的管道散布竊資軟體RedLine Stealer。而對於攻擊者的身分,研究人員認為,這些駭客先前可能曾散布另一款惡意程式Ducktail。

勒索軟體駭客BlackCat利用新工具Munchkin散布加密程式

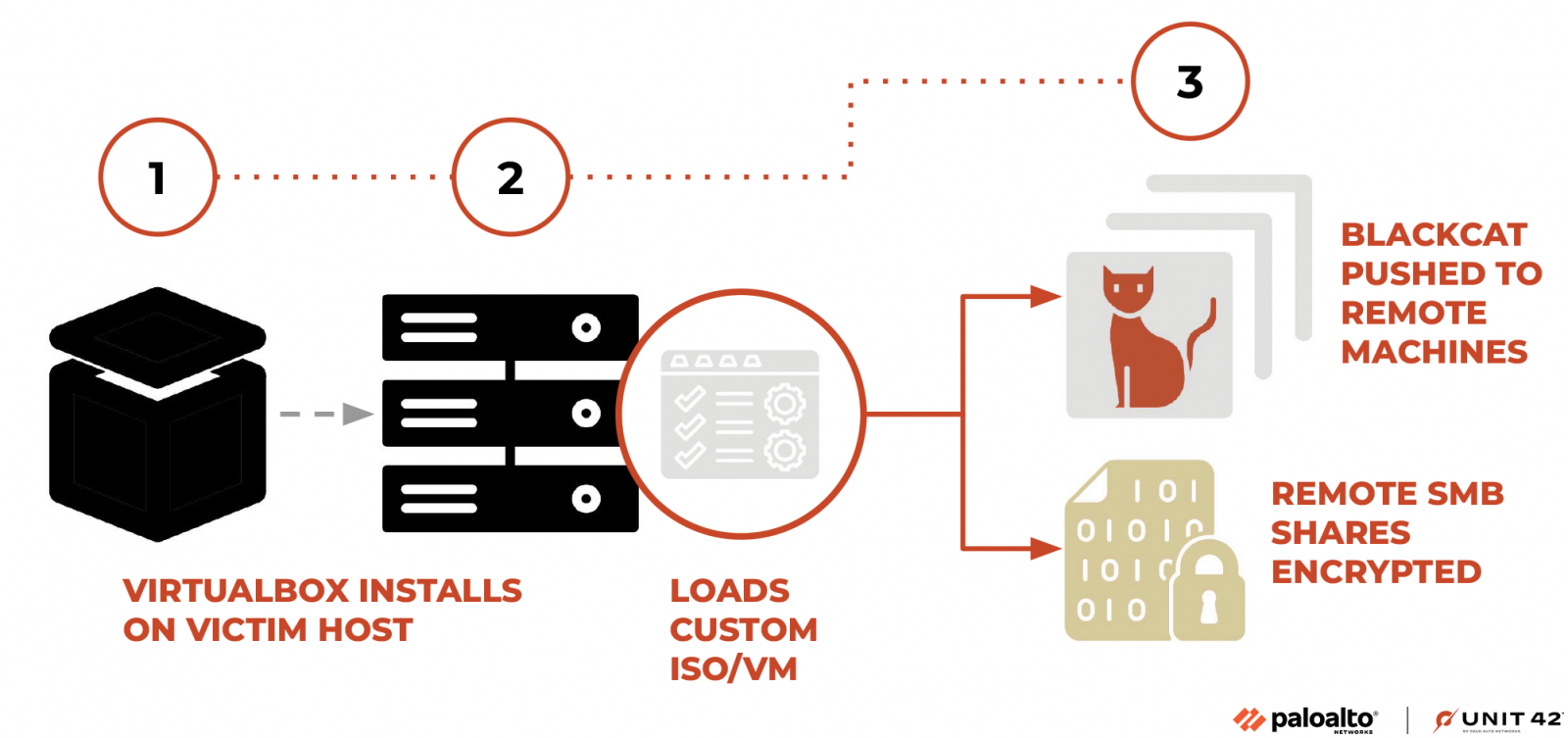

資安業者Palo Alto Networks揭露勒索軟體駭客BlackCat(亦稱Alphv)近期的攻擊行動,攻擊者這次使用新的工具Munchkin來加密電腦的檔案。一旦駭客成功入侵目標電腦,會先安裝虛擬化軟體VirtualBox,然後建置帶有Munchkin的Linux虛擬機器,駭客以Alpine OS打造該作業系統的安裝映像檔,原因是此種版本Linux作業系統占用的空間極小,而能夠快速部署。

資安業者Palo Alto Networks揭露勒索軟體駭客BlackCat(亦稱Alphv)近期的攻擊行動,攻擊者這次使用新的工具Munchkin來加密電腦的檔案。一旦駭客成功入侵目標電腦,會先安裝虛擬化軟體VirtualBox,然後建置帶有Munchkin的Linux虛擬機器,駭客以Alpine OS打造該作業系統的安裝映像檔,原因是此種版本Linux作業系統占用的空間極小,而能夠快速部署。

接著,攻擊者啟動虛擬機器時,會下達更動root密碼的命令,然後透過作業系統內建的tmux應用程式產生新的終端機連線,執行惡意程式Munchkin,完成後虛擬機器就會自動關機,此惡意程式會推送勒索軟體BlackCat到其他電腦並執行,或是遠端加密SMB共用資料夾的內容。此外,該虛擬機器內含大量的Python檔案,而能讓攻擊者於受害組織的網路進行橫向移動,或是竊取帳密資料。

勒索軟體駭客鎖定舊版Adobe ColdFusion下手,散布LockBit 3.0變種程式

資安業者Sophos揭露鎖定Adobe ColdFusion伺服器的勒索軟體攻擊行動,駭客組織BlackDogs 2023從9月至10月初,鎖定仍在運作、已達到生命週期結束(EOL)的ColdFusion 11版,利用漏洞存取目標組織的Windows伺服器,從而部署以LockBit 3.0產生器製作的勒索軟體程式,並企圖勒索205個門羅幣(約3萬美元),但遭到該公司的端點防護系統攔截而沒有得逞。

利用應用程式系統漏洞來散布勒索軟體的情況,還有針對WS_FTP伺服器CVE-2023-40044漏洞而來的攻擊行動,勒索軟體駭客組織Reichsadler利用這項漏洞入侵目標組織,使用開源工具GodPotato將權限提升為NT AUTHORITY\SYSTEM,然後試圖植入以LockBit 3.0產生器打造的勒索軟體,企圖索討500美元的比特幣。

【漏洞與修補】

SolarWinds存取權限稽核系統存在重大漏洞,攻擊者可能得以遠端執行任意程式碼

10月18日SolarWinds針對旗下的存取權限稽核系統Access Rights Manager(ARM)發布2023.2.1版,當中總共修補8個漏洞,這些漏洞由趨勢科技旗下的漏洞懸賞專案Zero Day Initiative(ZDI)於6月下旬向SolarWinds通報,但值得留意的是,在SolarWinds發布的公告當中,這些漏洞全部都評為高風險等級,CVSS風險評分介於7.8至8.8分,但ZDI認為有3個漏洞為重大等級。

這些漏洞是CVE-2023-35182、CVE-2023-35185、CVE-2023-35187,其共通點是攻擊者無須通過身分驗證,就能使用SYSTEM的權限遠端執行任意程式碼(RCE),ZDI將這些漏洞的CVSS風險評分列為9.8。

【其他新聞】

歐洲刑警組織宣布破壞勒索軟體Ragnar Locker的基礎設施

線上影視平臺LiTV雲端基礎設施1月遭破壞,涉案前員工遭起訴,檢方透露更多細節

美國連鎖便利商店Kwik Trip的IT系統服務中斷,起因是遭到網路攻擊

近期資安日報

【10月20日】 駭客利用後門程式框架Meta攻擊東歐國家的石油產業、天然氣公司、國防工業

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10