由美國國家安全局(NSA)掌握的SMB v1漏洞「永恆之藍(EternalBlue)」、於2017年4月被駭客組織影子掮客(The Shadow Brokers)公布,1個月內引發勒索軟體WannaCry大規模感染的事故,但有研究人員指出,有其他駭客也利用這項漏洞打造惡意程式,並暗中活動超過5年,直到今年都還有數萬臺電腦受害。

值得留意的是,這些駭客發起惡意軟體攻擊的時間最早可能在2016年4月,比影子掮客聲稱於同年8月竊得相關資料的時間還要早。

【攻擊與威脅】

惡意軟體StripedFly利用永恆之藍漏洞,感染百萬臺電腦

資安業者卡巴斯基揭露存在超過5年的惡意軟體框架StripedFly,對於發現該惡意程式的蹤跡,研究人員起初於2022年發現有惡意程式碼(Shell Code)被注入到Wininit處理程序,這些程式碼過往曾在惡意軟體Equation出現,當時被誤認為挖礦程式,但研究人員發現,這只是表面可見的威脅,並非攻擊者的主要目的。

資安業者卡巴斯基揭露存在超過5年的惡意軟體框架StripedFly,對於發現該惡意程式的蹤跡,研究人員起初於2022年發現有惡意程式碼(Shell Code)被注入到Wininit處理程序,這些程式碼過往曾在惡意軟體Equation出現,當時被誤認為挖礦程式,但研究人員發現,這只是表面可見的威脅,並非攻擊者的主要目的。

他們發現此Shell Code會透過Wininit處理程序從Bitbucket、GitHub、GitLab下載惡意程式,然後執行PowerShell指令碼,過程中利用2017年揭露的永恆之藍(EternalBlue,CVE-2017-0144)漏洞,最終在受害電腦部署StripedFly。

此惡意程式酬載的檔名為system.img,具備洋蔥網路的用戶端功能,目的是避免網路通訊遭到干擾,而在利用上述漏洞停用SMB v1通訊埠之後,就能透過SSH,將StripedFly散布到位處相同內部網路的Windows、Linux電腦。研究人員估計有超過100萬臺電腦遭到感染,其中在今年4月至9月仍有近6萬臺電腦受害。

駭客組織0ktapus部署勒索軟體BlackCat,從事檔案加密及破壞,向受害者進行勒索

一年前,駭客組織0ktapus(亦稱Scattered Spider、Octo Tempest)鎖定身分驗證解決方案Okta的用戶下手引起全球關注,雲端服務業者Twilio、Cloudflare出面表明遭到攻擊,如今研究人員指出,這些駭客開始與勒索軟體BlackCat(Alphv)結盟,並運用相關工具發動攻擊。

一年前,駭客組織0ktapus(亦稱Scattered Spider、Octo Tempest)鎖定身分驗證解決方案Okta的用戶下手引起全球關注,雲端服務業者Twilio、Cloudflare出面表明遭到攻擊,如今研究人員指出,這些駭客開始與勒索軟體BlackCat(Alphv)結盟,並運用相關工具發動攻擊。

微軟對於該組織近期的攻擊行動提出警告,2023年中,這些駭客成為勒索軟體BlackCat的附屬團體,並對目標組織部署勒索軟體,近期主要集中於虛擬化環境VMWare ESXi的伺服器,針對客戶支援或是IT服務臺的員工進行社交工程攻擊,從而取得入侵組織的初始存取權限,要求客服人員重置密碼或是雙因素驗證設定。

一旦成功入侵目標組織,駭客便會執行偵察工作,從而掌握高權限,先是從AD大量匯出使用者、群組、裝置資訊,再取得虛擬化環境的基礎架構,並對於雲端環境進行調查,最終部署勒索軟體並執行檔案加密。過程中為了避免遭到偵測,駭客還會對於資安部門的人員下手,目的是停用資安產品及安全功能,甚至會竄改IT人員的電子郵件規則,自動刪除資安系統或是供應商發出的警告。

北韓駭客Lazarus鎖定軟體供應商發動供應鏈攻擊,企圖竊取原始碼

資安業者卡巴斯基揭露近期北韓駭客組織Lazarus發起的攻擊行動,他們在今年7月中旬,偵測到駭客對數個組織出手,利用合法軟體及帳密進行加密網路通訊,藉由尚未修補的漏洞發動攻擊。

經過調查,這個出現漏洞的軟體,其開發商曾多次成為這群駭客攻擊的目標,這代表駭客很有可能對其竊取原始碼,或是入侵軟體供應鏈,並在攻擊其他軟體開發商的時候繼續利用相關漏洞。研究人員指出,他們看到駭客利用前述提及的漏洞,於受害組織部署惡意軟體Signbt,並將其酬注入記憶體內,而能夠秘密執行Shell Code。

此惡意程式能為駭客收集系統資訊、控制受害電腦的處理程序、得知電腦存放的檔案、上傳或下載檔案並於記憶體內載入,以及使用Windows內建的命令或是公用程式。在受害電腦植入了Signbt之後,研究人員看到駭客下載另一款惡意程式LPEClient,以及截取帳密資料的工具,而LPEClient曾在多起攻擊行動裡出現,光是今年該公司就發現至少3起資安事故。

CCleaner用戶資料遭外流,原因是母公司遭遇MOVEit Transfer零時差漏洞攻擊

根據維護密碼外洩查詢網站Have I Been Pwned的研究人員 Troy Hunt表示,資安業者Gen Digital近期向系統清理程式CCleaner的用戶寄送電子郵件,證實他們也在今年5月遭遇MOVEit Transfer零時差漏洞攻擊影響,駭客竊取客戶的姓名、聯絡資訊、購買的產品資訊。該公司發言人Jess Monney透露,約有2%用戶受到波及,但不願透露受影響客戶數量。

無獨有偶,該公司旗下另一家資安業者也傳出遭遇該攻擊事故,導致資料外洩,今年6月有研究人員發現,勒索軟體駭客Clop將Norton LifeLock列為受害組織,Gen Digital也證實他們遭到相關攻擊。

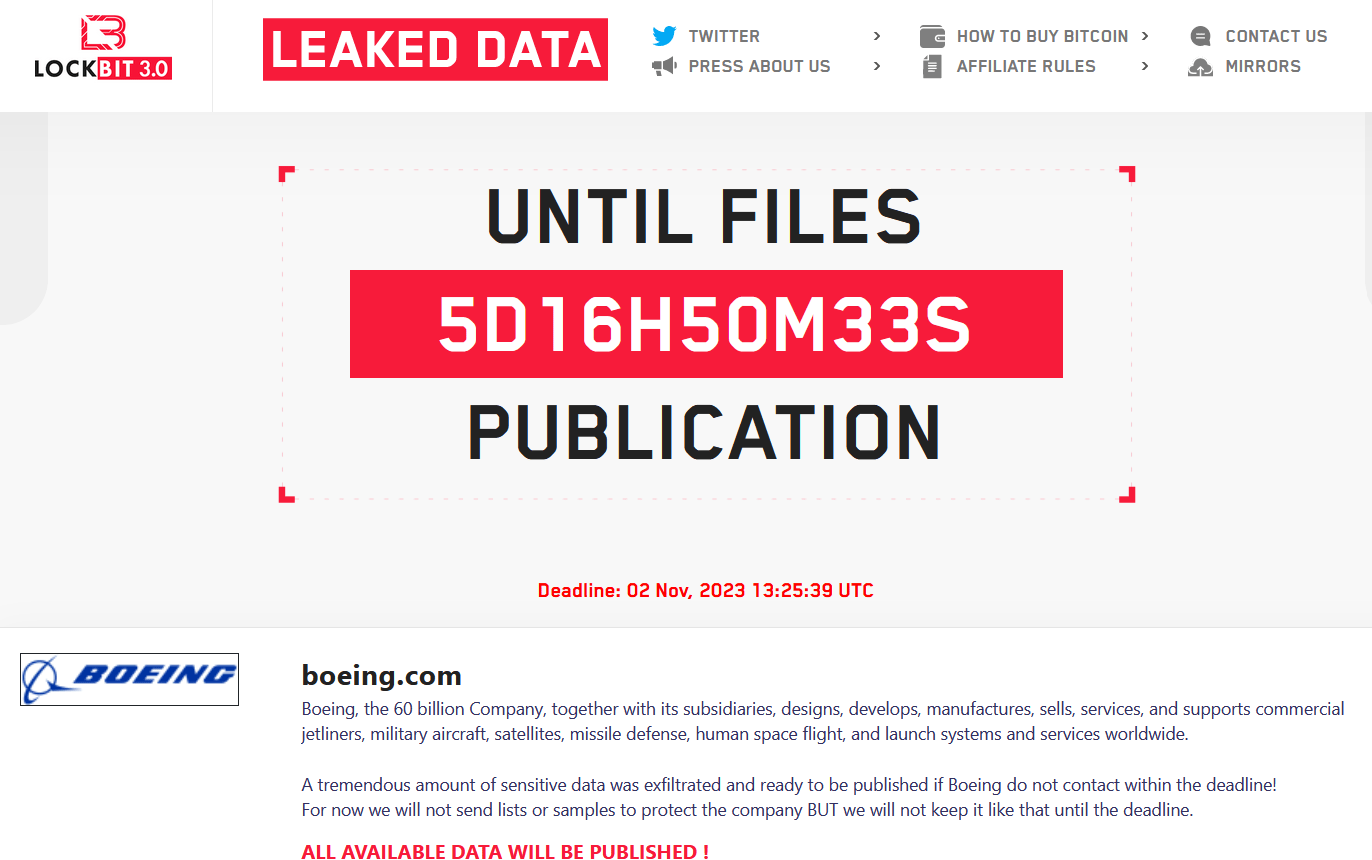

根據資安新聞網站SecurityWeek的報導,勒索軟體LockBit聲稱入侵大型飛機製造商波音,並要求這家公司必須11月2日前聯絡他們,討論支付贖金的事宜。

根據資安新聞網站SecurityWeek的報導,勒索軟體LockBit聲稱入侵大型飛機製造商波音,並要求這家公司必須11月2日前聯絡他們,討論支付贖金的事宜。

對此,研究人員Brett Callow推測,波音可能不是真正的受害公司,應該是該公司的供應商遭駭。

【漏洞與修補】

10月25日蘋果發布iOS 17.1及16.7.2、iPadOS 17.1及16.7.2、watchOS 10.1、tvOS 17.1,當中修補3年前就可能導致行動裝置、穿戴裝置洩露MAC位址的漏洞CVE-2023-42846。

通報這項漏洞的研究人員Tommy Mysk指出,這項漏洞與蘋果在推出iOS 14、iPadOS 14、watchOS 7加入的新安全功能private Wi-Fi address有關,該公司聲稱裝置會為每個Wi-Fi無線網路採用不同的MAC位址,但研究人員發現,這項功能並未實際發揮作用,由於這些裝置在連上Wi-Fi網路的時候,會廣播呼叫網路上的AirPlay裝置,同時傳送夾帶裝置的真實MAC位址資訊,使得他人得以追蹤這些裝置。

對此,蘋果也提出說明,該漏洞與mDNSResponder程式碼錯誤有關,他們在更新程式移除了相關程式碼。

資料來源

1. https://twitter.com/mysk_co/status/1717541345223389346

2. https://support.apple.com/HT213982

3. https://support.apple.com/HT213981

4. https://support.apple.com/HT213988

5. https://support.apple.com/HT213987

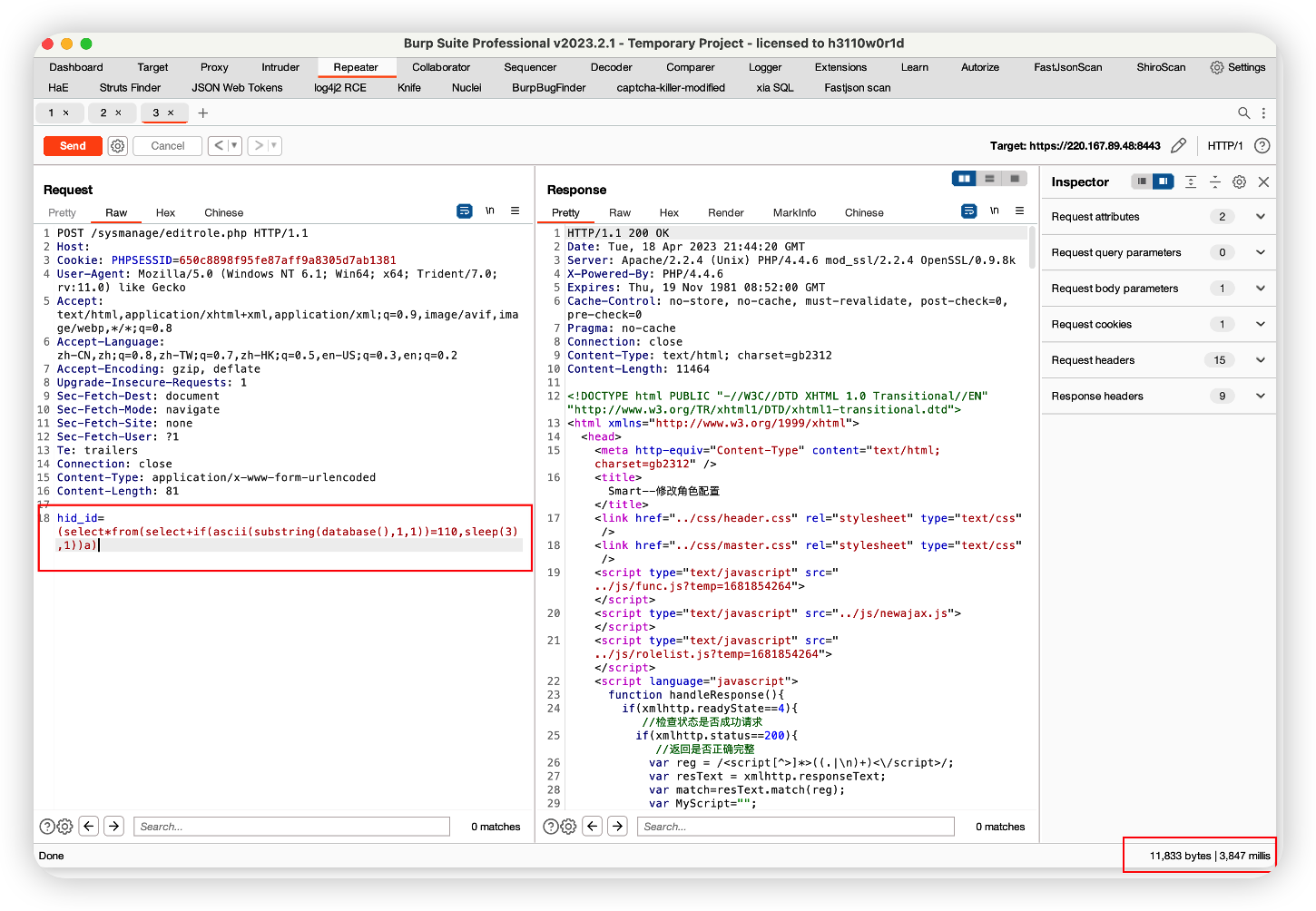

10月初傳出資料外洩事故的D-Link,他們的員工上網安全管理閘道設備DAR-7000被發現有資安漏洞。根據研究人員flyyue2001的揭露,此產品具有SQL注入漏洞CVE-2023-42406,攻擊者一旦觸發漏洞,就有機會透過發送特定的惡意酬載,從而取得管理者權限,並執行任意命令,CVSS風險評分為7.5。這名研究人員也在GitHub上,公布概念性驗證程式碼。

10月初傳出資料外洩事故的D-Link,他們的員工上網安全管理閘道設備DAR-7000被發現有資安漏洞。根據研究人員flyyue2001的揭露,此產品具有SQL注入漏洞CVE-2023-42406,攻擊者一旦觸發漏洞,就有機會透過發送特定的惡意酬載,從而取得管理者權限,並執行任意命令,CVSS風險評分為7.5。這名研究人員也在GitHub上,公布概念性驗證程式碼。

【資安產業動態】

研究人員在漏洞挖掘競賽Pwn2Own Toronto 2023找出近60個零時差漏洞

漏洞挖掘競賽Pwn2Own Toronto 2023於10月24日至27日在加拿大多倫多舉行,本次參賽隊伍找尋漏洞的目標,包含了智慧型手機(Apple iPhone 14、Google Pixel 7、三星Galaxy S23、小米13 Pro)、印表機、Wi-Fi無線路由器、NAS、智慧家電裝置、視訊監控系統、智慧音箱、Chromecast電視棒、Pixel Watch等,其中,在手機的部分,參賽隊伍似乎聚焦三星Galaxy S23,4次成功找出漏洞;另一個熱門目標是Canon無線彩色印表機imageCLASS MF753Cdw,參賽者5度找出漏洞。

漏洞挖掘競賽Pwn2Own Toronto 2023於10月24日至27日在加拿大多倫多舉行,本次參賽隊伍找尋漏洞的目標,包含了智慧型手機(Apple iPhone 14、Google Pixel 7、三星Galaxy S23、小米13 Pro)、印表機、Wi-Fi無線路由器、NAS、智慧家電裝置、視訊監控系統、智慧音箱、Chromecast電視棒、Pixel Watch等,其中,在手機的部分,參賽隊伍似乎聚焦三星Galaxy S23,4次成功找出漏洞;另一個熱門目標是Canon無線彩色印表機imageCLASS MF753Cdw,參賽者5度找出漏洞。

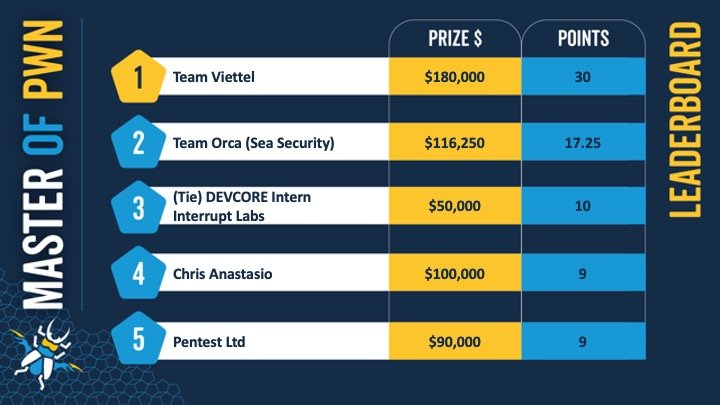

比賽結果出爐,這次研究人員總共找到58個漏洞,由Team Viettel得到冠軍,拿下30個Pwn大師積分、抱走18萬美元;第二名是Sea Security,得到17.25個積分、11.6萬美元;第三名則是Devcore Intern和Interrupt Labs組成的團隊,得到10個積分、5萬美元。

【其他新聞】

HTTP/2 Rapid Reset攻擊橫行,2023第三季DDoS流量大幅增加

Akamai旗下子公司傳出遭到駭客鎖定,透過XMPP即時通訊服務監聽

醫療資料整合平臺Mirth Connect存在重大漏洞,恐曝露病人敏感資料

惡意廣告App上架Google Play市集,已有200萬人下載

新興駭客組織Hunters International攻擊英國學校,疑為勒索軟體Hive捲土重來

近期資安日報

【10月27日】 研究人員揭露新型攻擊手法iLeakage,可透過推測執行漏洞、用瀏覽器竊取蘋果裝置的用戶機密資訊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06