一年前,駭客組織0ktapus(亦稱Scattered Spider、Octo Tempest)鎖定身分驗證解決方案Okta的用戶下手引起全球關注,雲端服務業者Twilio、Cloudflare出面表明遭到攻擊,如今研究人員指出,這些駭客開始與勒索軟體BlackCat(Alphv)結盟,並運用相關工具發動攻擊。

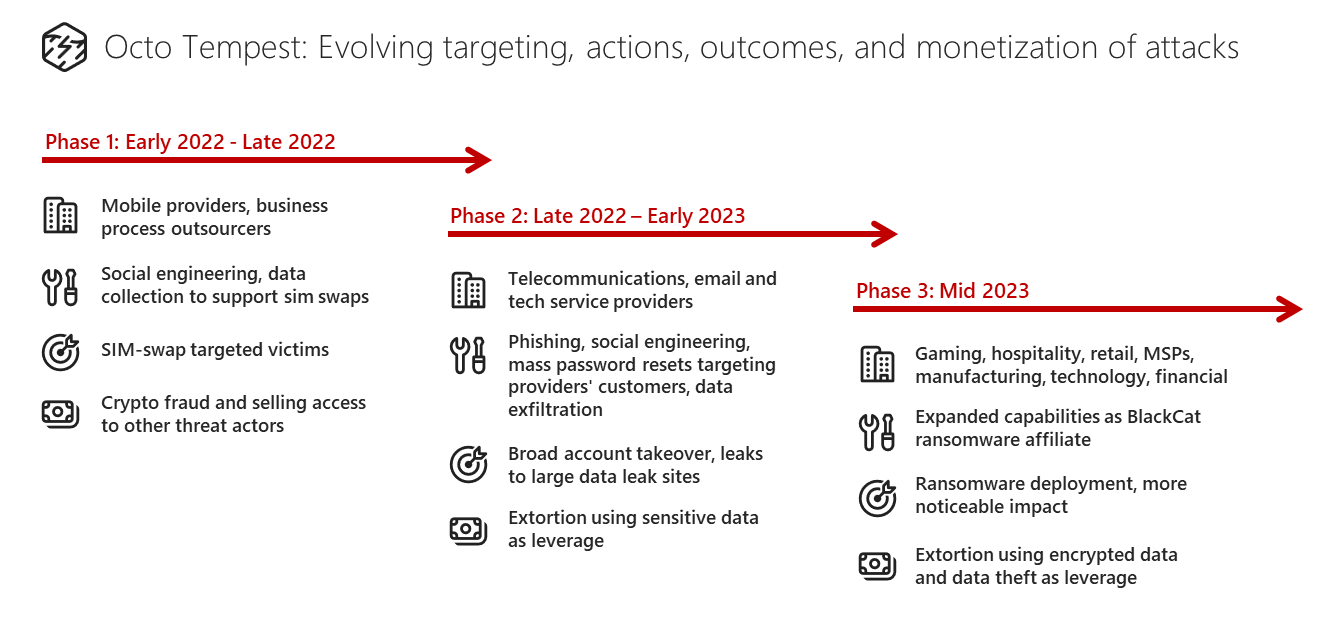

這些駭客最早大約於2022年初出沒,當時他們針對電信業者、業務外包業者發動SIM卡挾持(SIM Swapping)攻擊,到了2022年末,這些駭客向其他網路罪犯兜售SIM卡挾持技術,鎖定高價值人士的帳號來盜取加密貨幣。

但到了2023年中,這些駭客改變目標,並採用其他組織的工具發動攻擊。

微軟對於0ktapus近期的攻擊行動提出警告,2023年6月,這些駭客成為勒索軟體BlackCat的附屬團體,並對目標組織部署勒索軟體,近期主要集中於虛擬化環境VMWare ESXi的伺服器。

假冒客服、IT服務臺發動社交工程攻擊,成主要的入侵管道

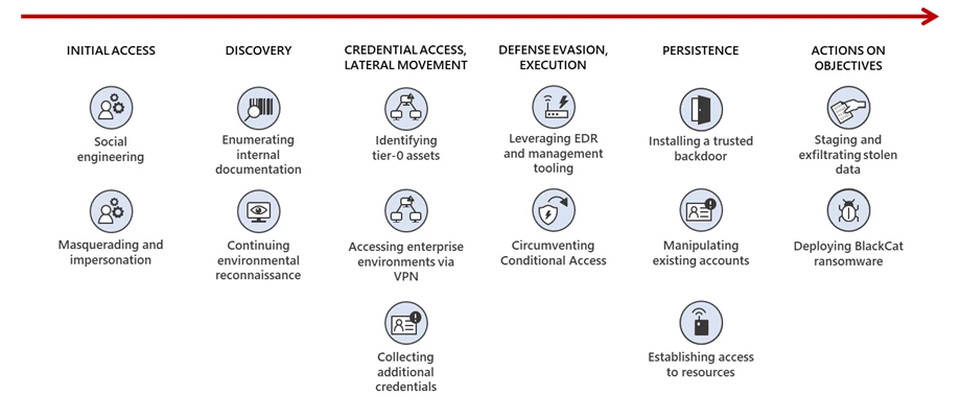

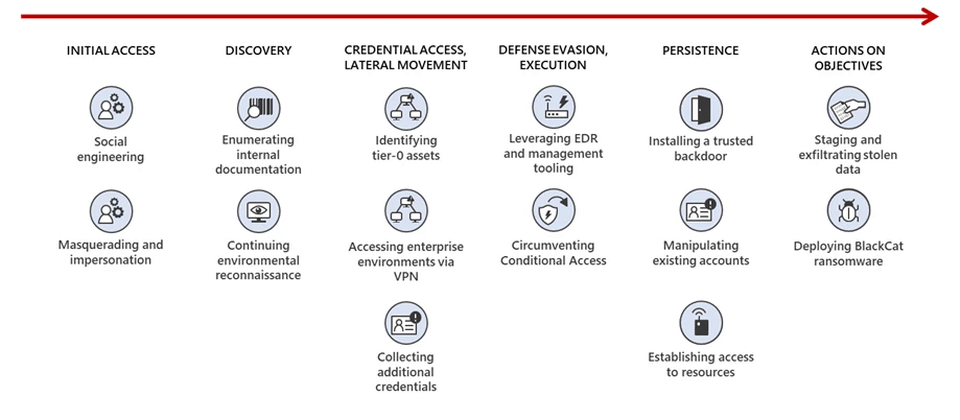

通常駭客會先對於目標組織進行調查,以便冒充組織、模仿電話通訊、收集相關個資,針對客戶支援或是IT服務臺的員工進行社交工程攻擊,從而取得入侵組織的初始存取權限,要求客服人員重置密碼或是雙因素驗證設定。在部分攻擊行動當中,駭客也可能會假冒新進員工來發動攻擊。

研究人員看到這些駭客也會一般員工下手,發動對手中間人攻擊(AiTM),或是進行其他社交工程攻擊,從而在受害電腦部署遠端管理工具(RMM),或是清除受害者FIDO2的Token。再者,過往這些駭客擅長的SIM挾持攻擊,也是他們用於入侵的管道之一。

一旦成功入侵目標組織,駭客便會執行偵察工作,從而掌握高權限,先是從AD大量匯出使用者、群組、裝置資訊,再取得虛擬化環境的基礎架構,以及企業管理的資源組態,並對於雲端環境、程式碼儲存庫、伺服器、備份管理基礎架構進行調查,過程中駭客運用多項工具來進行,例如:利用PingCastle與ADRecon偵察AD、透過Advanced IP Scanner拓撲受害組織網路、採用Go程式庫Govmomi列出所有的vCenter的API、運用PowerShell模組PureStorage FlashArray找出儲存陣列等。

而對於這些駭客如何在受害組織提升權限,研究人員指出,他們會利用社交工程攻擊,藉由外流的密碼設置流程,以及大量收集的用戶、群組資料,透過各種方式建立信任來達成目的。在某些情況下,攻擊者還會利用流出的經理帳號,核准密碼重置請求,而能繞過組織正常的申請重置密碼程序。

除此之外,駭客也會利用開源工具Jercretz和TruffleHog,在組織的程式碼儲存庫挖掘明文帳密資料、金鑰等機密,以便進一步利用。再者,這些駭客也會利用MicroBurst企圖存取組織存放的帳密資料,或是透過Mimikatz、Hekatomb、Lazagne、gosecretsdump、smbpasswd.py、LinPEAS、ADFSDump等開源工具收集。

而在其他提升權限的手法上,他們還會利用名為VMAccess Extension的工具,對建置於Azure的虛擬機器(VM)重設密碼,或是竄改組態。或者,對於虛擬網域控制器磁區進行快照備份,來取得AD資料庫檔案NTDS.dit。

為了避免東窗事發,駭客入侵資安部門,並控制裝置管理系統及端點防護系統

值得留意的是,這些駭客在過程中為了避免遭到偵測,駭客還會對於資安部門的人員下手,目的是透過端點偵測與回應系統(EDR)、裝置管理系統,或是開源工具Privacy.sexy框架,停用資安產品及安全功能,從而放行惡意程式、部署遠端管理工具、竊取機密資料,他們甚至會竄改IT人員的電子郵件規則,自動刪除資安系統或是供應商發出的警告。

對於駭客如何持續在受害組織活動,研究人員指出,他們也運用了多種開源或遠端桌面連線工具如:ScreenConnect、FleetDeck、AnyDesk、RustDesk、Splashtop、Pulseway、TightVNC、LummaC2、Level.io、Mesh、TacticalRMM、Tailscale、Ngrok、WsTunnel、Rsocx、catcatel來進行。同時,無論是Windows還是Linux電腦,研究人員發現駭客都會部署反向Shell。

再者,這些駭客也會利用隧道工具Twingate,並利用Azure容器充當專屬的連接器,而不致將行蹤曝露於網際網路。此外,對於VMware虛擬化環境,駭客則是罕見地部署Linux後門程式Bedevil,並啟動Python指令碼對虛擬機器下達命令。

竊取資料的層面多元,涵蓋檔案共用系統、程式碼儲存庫、資料庫、應用程式系統

究竟這些駭客的攻擊目的為何?研究人員認為,主要還是獲取經濟利益,但不同的是,現在這些駭客不只竊取加密貨幣,還會進行勒索軟體攻擊。

值得一提的是,駭客在部署勒索軟體之前,他們會透過合法的用戶端程式,例如:DBeaver、MongoDB Compass、Azure SQL查詢編輯器、Cerebrata,來存取程式碼儲存庫,以及資料庫、檔案共用系統,竊取機密資料,之後透過GoFile.io、Sh.Azl、StorjShare、Temp.sh、MegaSync、Paste.ee、Backblaze等多種匿名檔案代管服務將資料流出。

此外,研究人員也看到駭客採用另一種較為特殊的手法,就是濫用資料整合服務Azure Data Factory,將特定資料自動化傳送至駭客架設的SFTP伺服器。而針對存放於SharePont的資料,攻擊者則會透過合法的Microsoft 365備份解決方案,像是Veeam、AFI Backup、CommVault進行匯出。

至於Salesforce、ZenDesk等其他駭客認為具備高價值的應用系統,他們會透過FiveTran等第三方服務,透過API連接器來複製資料庫的內容。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06