伊朗駭客攻擊中東國家的情況越來越頻繁,最近出現了新的駭客Scarred Manticore,他們主要針對目標組織的Windows伺服器而來。

但值得留意的是,這些駭客的惡意程式與C2連線的管道相當特別,竟是透過作業系統底層的驅動程式來進行,這種手法使得受害組織難以察覺他們的攻擊行動。

【攻擊與威脅】

中東政府機關、金融單位遭伊朗駭客組織鎖定,利用IIS後門程式Liontail攻擊伺服器

資安業者Check Point與Sygnia聯手,調查伊朗駭客組織Scarred Manticore的攻擊行動,這些駭客鎖定中東地區,主要目標是政府機關、軍事單位、電信業者,但也有IT服務供應商、金融業者、非政府組織遭到攻擊。

資安業者Check Point與Sygnia聯手,調查伊朗駭客組織Scarred Manticore的攻擊行動,這些駭客鎖定中東地區,主要目標是政府機關、軍事單位、電信業者,但也有IT服務供應商、金融業者、非政府組織遭到攻擊。

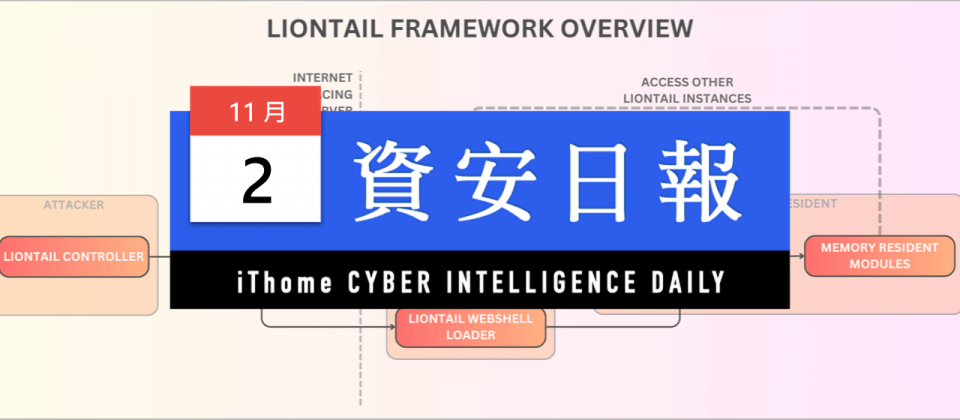

在最新的攻擊行動裡,研究人員看到駭客散布名為Liontail的惡意程式框架,先是尋找目標組織曝露於網際網路的Windows伺服器,透過DLL搜尋順序挾持(DLL Search Order Hijacking)或是可執行檔的方式,部署後門程式。其中,比較特別的是,在DLL搜尋順序挾持的攻擊過程當中,駭客鎖定Windows Server作業系統缺乏的DLL檔案,如wlanapi.dll、wlbsctrl.dll,將後門程式命名為上述DLL檔案名稱,然後再透過Windows檔案總管或其他的處理程序,載入DLL程式庫型態的後門程式。若是後門程式以可執行檔的型態進行部署,駭客會將其假冒為Palo Alto Networks的資安產品Cortex XDR元件Cyvera Console。

研究人員指出,此後門程式與C2進行通訊的做法較為罕見,駭客利用IOCTL(Input and Output Control)介面,直接與底層的驅動程式HTTP.sys進行互動來達成,由於這種方式不透過IIS或HTTP的API,不僅資安防護系統無法監控,也不會留下任何事件記錄。

北韓駭客組織Lazarus針對Mac電腦下手,散布惡意程式Kandykorn

Elastic旗下的安全實驗室揭露北韓駭客Lazarus的攻擊行動,研究人員看到駭客鎖定加密貨幣交易平臺的區塊鏈工程師,散布macOS惡意程式Kandykorn。

Elastic旗下的安全實驗室揭露北韓駭客Lazarus的攻擊行動,研究人員看到駭客鎖定加密貨幣交易平臺的區塊鏈工程師,散布macOS惡意程式Kandykorn。

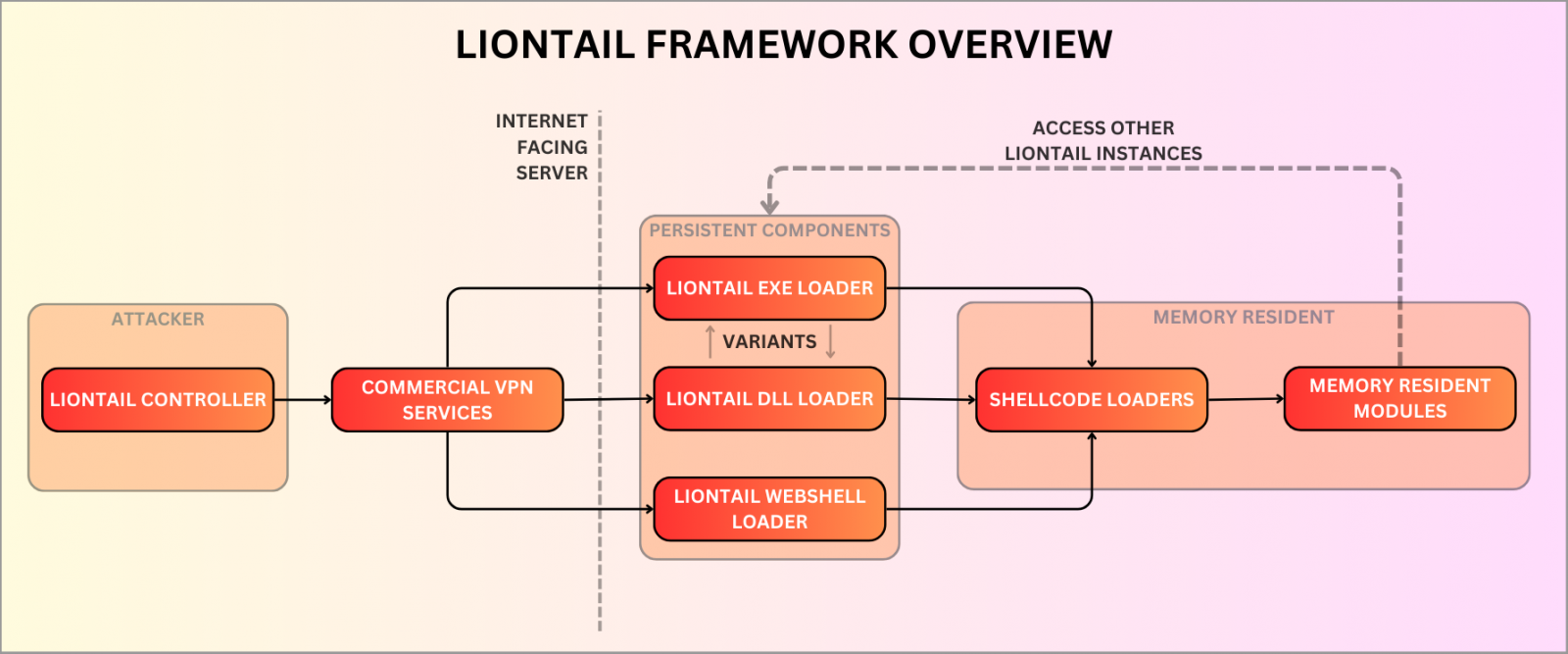

攻擊者先是在公開的Discord伺服器佯稱區塊鏈工程師,利用社交工程手法,提供加密貨幣套利機器人(arbitrage bot),引誘目標人士下載帶有惡意程式碼的ZIP壓縮檔。一旦目標人士執行其中的Main.py指令碼,就有可能導致電腦被植入惡意程式。

在整個攻擊鏈當中,Main.py會觸發另一個指令碼watcher.py,然後從雲端檔案儲存服務Google Drive下載testSpeed.py,而這個指令碼再從另一個Google Drive網址取得名為FinderTools的Python檔案。FinderTools下載、執行惡意酬載Sugarloader,最終連線遠端伺服器取得Kandykorn,並於記憶體內執行。此後門程式具備列出受害電腦存放的檔案、執行惡意程式或命令、洩漏資料、終止處理程序的功能。

政府機關、科技產業、法律機構遭到Citrix Bleed漏洞攻擊鎖定

10月上旬Citrix揭露重大漏洞Citrix Bleed(CVE-2023-4966),後來資安業者Mandiant指出,該漏洞在8月就被用於攻擊行動,現在研究人員透露更多細節。

他們透露至少有4組人馬發動相關攻擊,並透過.NET後門程式Freefire、certutil、遠端桌面連線工具AnyDesk等十多樣工具於目標組織進行網路偵察、竊取帳密資料,並透過遠端桌面連線(RDP)程式進行橫向移動。

而對於駭客的攻擊目標,研究人員指出,駭客鎖定法律及專業服務、科技業、政府機關,受害組織分布在美洲、歐洲、非洲、亞太地區。

【漏洞與修補】

3千臺可透過網際網路存取的Apache ActiveMQ伺服器曝露於重大漏洞,可被遠端執行任意程式碼

10月25日訊息導向中介軟體ActiveMQ修補漏洞CVE-2023-46604,攻擊者有可能利用OpenWire通訊協定的序列化類別型態,遠端執行任意Shell命令,CVSS風險評為10分。

10月25日訊息導向中介軟體ActiveMQ修補漏洞CVE-2023-46604,攻擊者有可能利用OpenWire通訊協定的序列化類別型態,遠端執行任意Shell命令,CVSS風險評為10分。

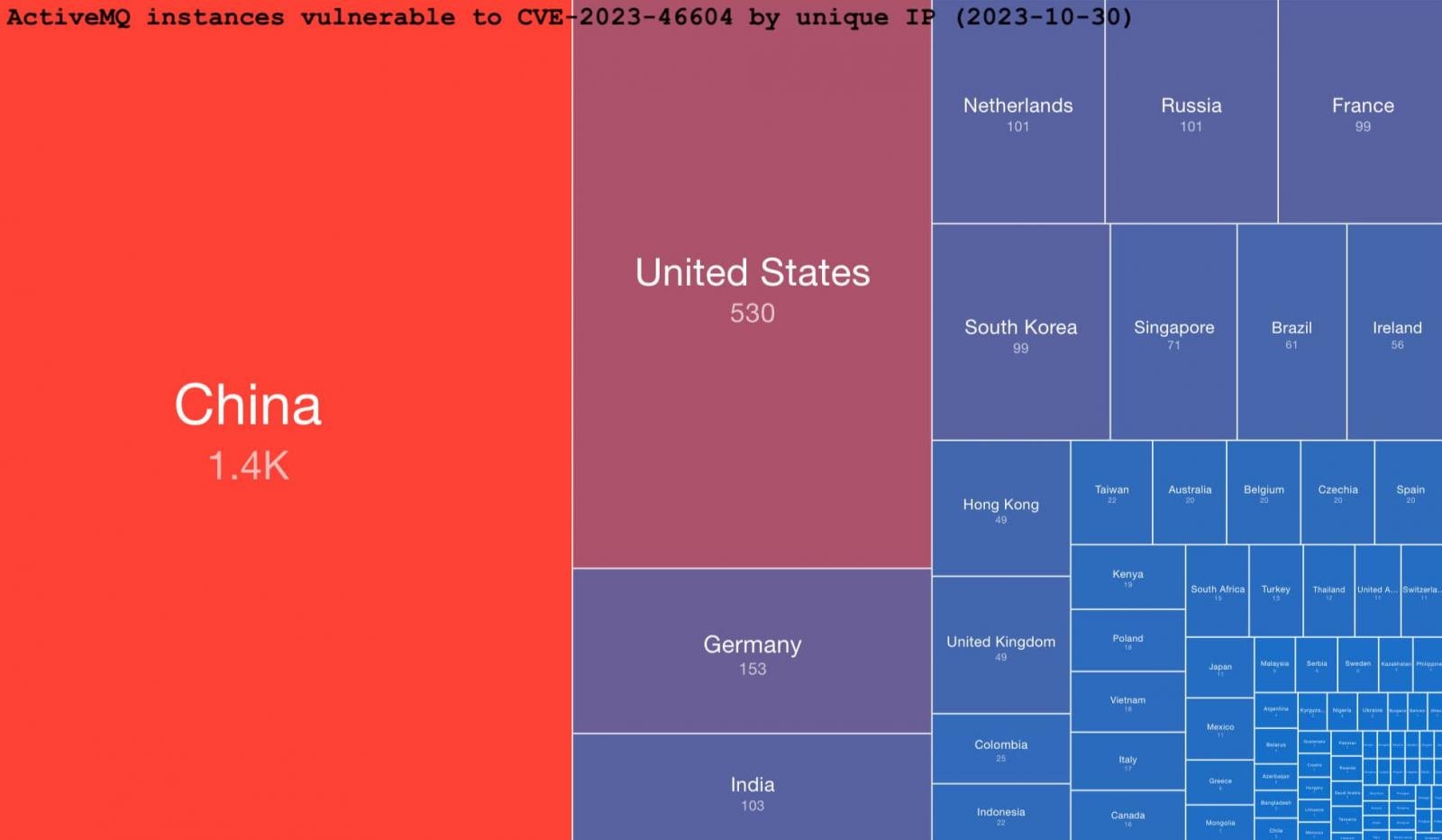

關於受此漏洞影響的狀況,根據ShadowServer基金會公開的資訊,目前總共有可透過網際網路存取的ActiveMQ伺服器,多達7,249臺,其中有3,329臺執行存在漏洞的系統,中國約有2,400臺最多,美國約有530臺居次,德國、印度、荷蘭、俄羅斯、法國、韓國皆有超過100臺伺服器曝險。

資料來源

1. https://activemq.apache.org/security-advisories.data/CVE-2023-46604-announcement.txt

2. https://www.shadowserver.org/what-we-do/network-reporting/accessible-activemq-service-report/

Atlassian針對DevOps協作平臺Confluence重大漏洞提出警告

10月31日IT業者Atlassian發布資安通告,指出旗下DevOps協作平臺Confluence存在重大漏洞CVE-2023-22518,影響所有版本的Confluence Data Center、Confluence Server,此漏洞原因與不適當的授權有關,CVSS風險評分為9.1。

對此,該公司推出7.19.16、8.3.4、8.4.4、8.5.3、8.6.1新版予以修補,並指出攻擊者無法藉此洩露伺服器的資料,不致影響機密性,目前也尚未出現遭到利用的跡象。

【資安防禦措施】

由美國主導的國際反勒索軟體高峰會(International Counter Ransomware Initiative,CRI)今年邁入第3屆,本次有埃及、希臘、約旦等12個國家,以及國際刑警組織(Interpol)加入,使得該高峰會成員數目達到了50個。

由美國主導的國際反勒索軟體高峰會(International Counter Ransomware Initiative,CRI)今年邁入第3屆,本次有埃及、希臘、約旦等12個國家,以及國際刑警組織(Interpol)加入,使得該高峰會成員數目達到了50個。

這些成員組織決定共同開發用於破壞駭客基礎設施的戰術,並藉由情資共享改善網路安全。今年會議的重點,在於開發破壞駭客基礎設施的能力,包括制定培養CRI新成員網路能力的計畫、利用人工智慧來對抗勒索軟體、導入新的資訊共享平臺讓成員國得以快速分享情資,並成立CRI專屬網站與論壇以供受害者求救。

值得留意的是,本次所有成員首度發布聯合聲明,CRI會員國的政府單位不應支付贖金,展現他們不願向駭客低頭的決心。

由英國號召的首屆AI安全高峰會(AI Safety Summit)於11月1日於當地的布萊切利園(Bletchley Park)展開,與會28個國家的代表,就「人工智慧最前線(Frontier AI)」所帶來的機會與風險達成了共識,共同簽署布萊切利宣言(Bletchley Declaration),這些國家包括位居全球AI領先地位的美國、中國、英國、以色列、加拿大。

此宣言特別提及AI所使用的機器學習模型存在的安全風險,而有可能導致遭人濫用,或是造成工安意外、網路安全、渲染不實資訊的風險,應透過國際合作來解決,各國應推動相對應的監管機構,並要求開發相關模型的企業組織,在確保AI系統安全背負更大的責任。

【其他新聞】

MITRE發布第14版ATT&CK,著重工業控制系統與行動裝置領域強化

加拿大多倫多市立圖書館傳出遭勒索軟體Black Basta攻擊

俄羅斯駭客Turla散布後門程式Kazuar,行蹤變得更加隱密

近期資安日報

【11月1日】 研究人員揭露專門供應網路罪犯使用的短網址服務供應商Prolific Puma,駭客經營超過4年未被發現

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10