勒索軟體攻擊事故頻傳,在本日的新聞當中,就有3起這種型態的資安事故,其中,最值得留意的部分,是駭客聲稱自己是某個知名資安組織的情況,顯然是為了抹黑他們,意圖挑撥、分化整個社群,削弱整體防禦力量。

值得留意的是,這些駭客犯案的過程中,不僅盜用該組織的名稱,還大肆透過勒索訊息進行嘲笑,甚至是要求受害者購買該資安組織撰寫的書籍。

【攻擊與威脅】

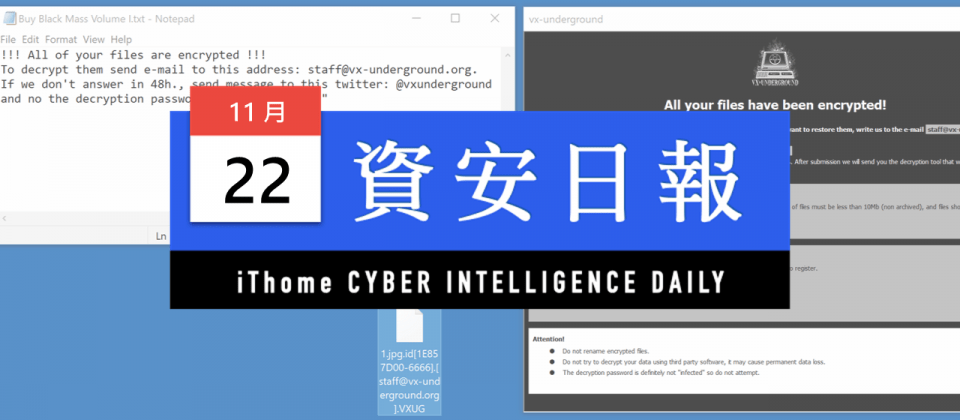

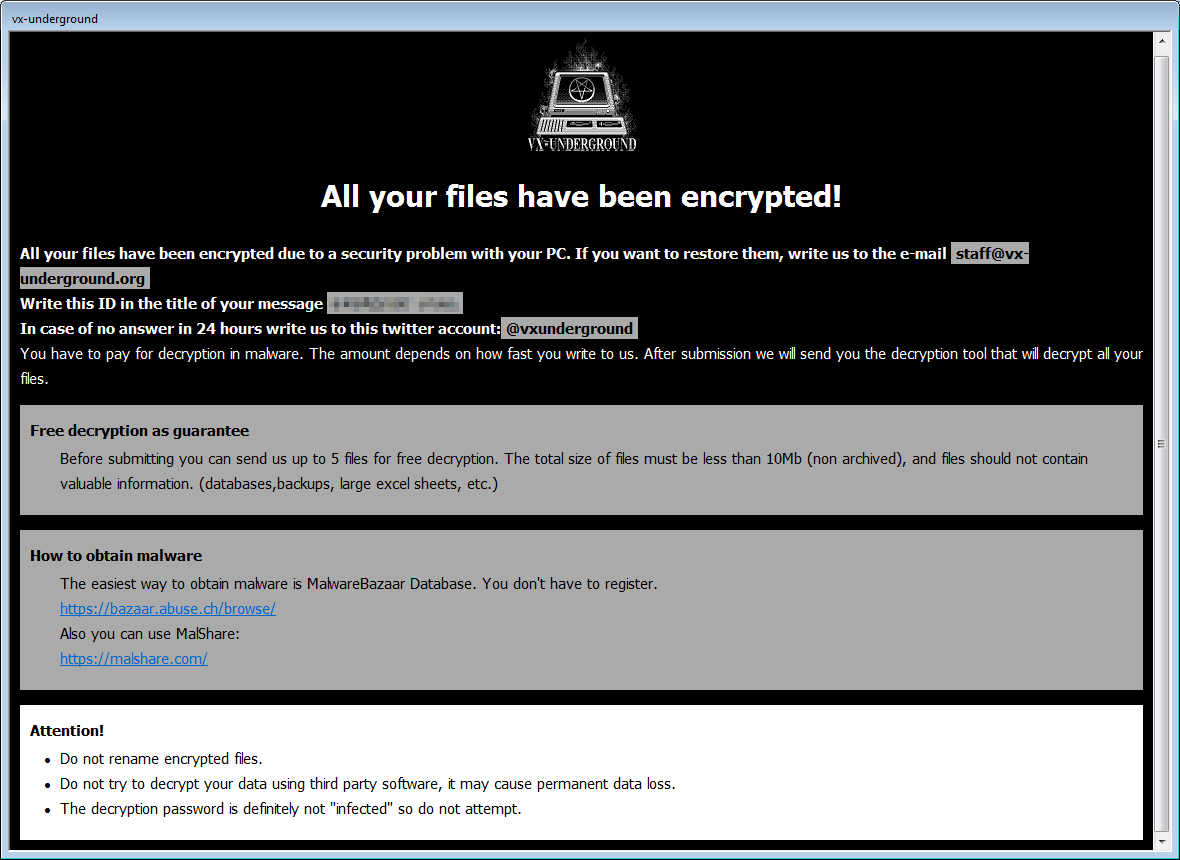

勒索軟體Phobos鎖定資安社群VX-Underground而來

根據資安新聞網站Bleeping Computer的報導,資安入口網站PCrisk的研究人員發現勒索軟體Phobos的變種,但值得留意的是,這些駭客假冒資安研究社群VX-Underground的名義行兇,一旦電腦感染此勒索軟體、檔案被加密之後,副檔名會被改為帶有VXUG(該社群名稱縮寫)的特定字串。

根據資安新聞網站Bleeping Computer的報導,資安入口網站PCrisk的研究人員發現勒索軟體Phobos的變種,但值得留意的是,這些駭客假冒資安研究社群VX-Underground的名義行兇,一旦電腦感染此勒索軟體、檔案被加密之後,副檔名會被改為帶有VXUG(該社群名稱縮寫)的特定字串。

而對於駭客留下的勒索訊息,Bleeping Computer取得勒索軟體進行分析,發現有2種型式的檔案,其中一種是純文字檔案,並強調解密密碼並非「infected」(研究人員打包惡意程式樣本所使用的密碼);另一種是HTML應用程式檔案(HTA),檔案名稱提及要求購買VX-Underground著作Black Mass。

資料來源

1. https://twitter.com/pcrisk/status/1726482750704619786

2. https://twitter.com/vxunderground/status/1726604821242040407

資安業者Adlumin披露勒索軟體Play(亦稱PlayCrypt)近期的動態,他們發現該組織已發展出攻擊工具租用的服務(RaaS)。

使用此勒索軟體的駭客似乎依照該組織提供的操作指南,按部就班發動攻擊,所有的攻擊行動幾乎採用相同的策略、技巧、流程(TTP),其中一種是使用電腦共用的音樂資料夾來隱匿檔案,另一個則是採用幾乎相同的密碼建立高權限帳號。研究人員之所以發現這項趨勢,起因是過往該駭客組織主要的攻擊目標是政府機關,但今年8月起,該勒索軟體的攻擊行動竟突然擴及不同的產業,而且,這些駭客都使用相同的TTP,導致這些攻擊行動的入侵指標(IOC),彼此之間幾乎無法區分。

為何會出現這樣的轉變?研究人員認為,該組織可能吸引不少「只會套用腳本的新手(Script Kids)」買單,這些人是花錢買兇、租用此勒索軟體從事攻擊行動,而非本身熟悉或能自行開創攻擊技術的專家。

美國NASA、空中巴士合作夥伴Autonomous Flight Technologies遭勒索軟體駭客BlackCat鎖定

資安人員Dominic Alvieri透露,勒索軟體駭客組織BlackCat聲稱入侵無人機系統製造商Autonomous Flight Technologies(AFT),很可能將竊得的資料賣到美國國外。

值得留意的是,該公司與美國太空總署(NASA)、空中巴士、諾斯洛普格魯曼(Northrop Grumman)等業界龍頭,合作關係相當密切,這起事故造成的後續效應有待觀察。

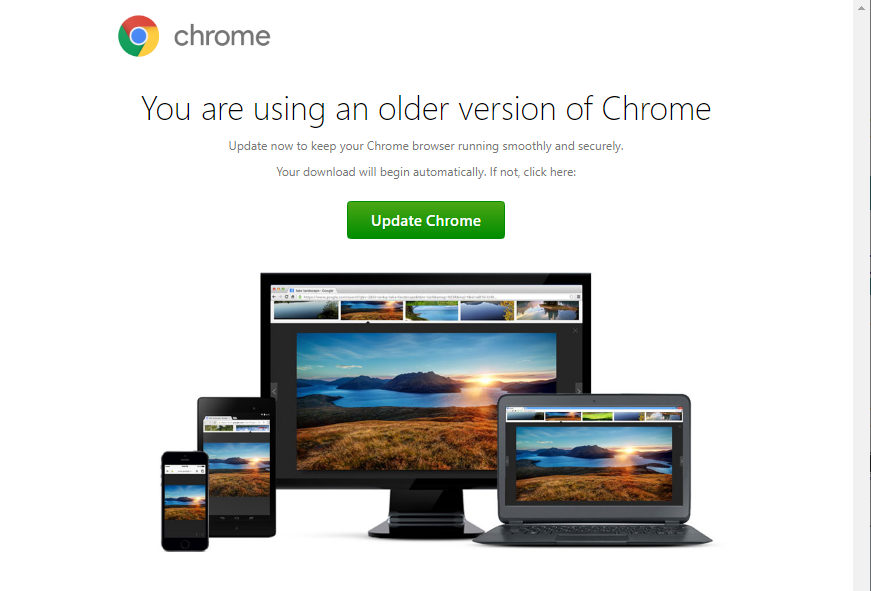

木馬程式NetSupport RAT鎖定政府機關、企業組織而來

VMware旗下的威脅情報團隊揭露近期NetSupport RAT木馬程式的攻擊行動,研究人員在最近幾個星期裡,觀察到超過15起與此有關的資安事故,大部分受害者來自教育機構、政府機關、商業服務單位。

VMware旗下的威脅情報團隊揭露近期NetSupport RAT木馬程式的攻擊行動,研究人員在最近幾個星期裡,觀察到超過15起與此有關的資安事故,大部分受害者來自教育機構、政府機關、商業服務單位。

駭客架設瀏覽器更新的冒牌網站,並引誘使用者上當,一旦依照指示按下網站上的更新按鈕,電腦就會觸發網站當中的PHP指令碼,繼而下載JavaScript惡意酬載。

此JavaScript指令碼會與C2網站建立連線,然後呼叫PowerShell執行受到混淆處理的命令,從另一個網域下載Base64編碼處理的資料,並在記憶體內進行解碼,還原成名為p.zip的壓縮檔,其內容就是NetSupport RAT的有效酬載。駭客將其部署於受害電腦,從而進行控制。

中心綜合醫院傳出掛號系統無法使用、預約資料消失,疑遭網路攻擊所致

根據華視新聞的報導,位於臺北市東區的中心綜合醫院,傳出在11月18日遭到惡意人士發動的網路攻擊,導致民眾看診無論是否有事先預約,都必須依照醫護人員的指示進行現場掛號,透過人工作業的方式進行。有人從掛號到領藥,就耗費超過2個小時,院內多處張貼相關的公告,指出他們的預約系統資料發生遺失的情況。醫院工作人員透露,原因是掛號系統系統異常,先前掛號都要重新登記。

中心綜合醫院公共關係組組長孫平社證實系統當機的情況,並指出事件於18日發生,他們與合作廠商陽明科技著手搶修掛號系統,20日約有半數恢復,但當日晚間該系統又出現病毒感染的情況。至於病人個資是否遭到外洩?中心綜合醫院、陽明資訊並未正面回應。

針對此事我們也向中心綜合醫院進行確認,孫平社表示22日大部分系統已恢復正常運作,而對於資料外洩的疑慮,她表示涉及資訊專業,不便說明。

旅遊業者雄獅證實遭遇網路攻擊事件,客戶採購資訊外流,但不含信用卡資料

國內旅行社龍頭雄獅11月20日傳出遭到網路攻擊,根據該公司網站的公告指出,他們當天凌晨偵測到攻擊行動,不明人士入侵其網路環境,他們啟動資安防禦機制進行事件回應作業,並向主管機關及檢調單位進行通報。該公司著手調查後,發現攻擊者存取的資料包含客戶姓名、聯絡方式、購買商品內容,但不含信用卡等機敏資料。

他們也透過簡訊、電話語音、網站、電子郵件等方式對客戶進行呼籲,這起資安事故可能會帶來後續的網路詐騙攻擊,強調該公司及旅遊商品供應商不會透過電話要求提供信用卡資料、要求ATM轉帳,或是因為訂單錯誤、重覆交易要求提供帳戶資料。

同日傍晚雄獅也於股市公開觀測站發布重大訊息,指出這起攻擊事故並未對公司營運造成重大影響。

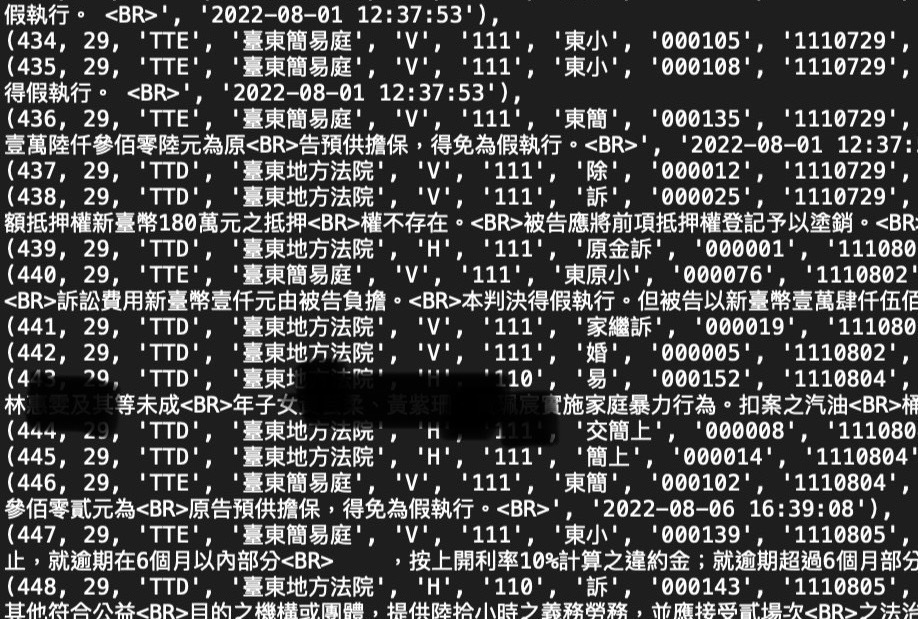

11月13日民報披露司法院內部電腦遭駭,司法院回應遭駭主機不提供民眾註冊、不儲存裁判書,也沒有內網密碼及判決書遭到公開的情況。21日該媒體提出新事證,他們公布目前掌握的資料,指出遭駭電腦不僅曝露管理員密碼,外流的判決書含有未成年子女的姓名。

11月13日民報披露司法院內部電腦遭駭,司法院回應遭駭主機不提供民眾註冊、不儲存裁判書,也沒有內網密碼及判決書遭到公開的情況。21日該媒體提出新事證,他們公布目前掌握的資料,指出遭駭電腦不僅曝露管理員密碼,外流的判決書含有未成年子女的姓名。

對此司法部坦承,他們再度檢視外洩資料發現,部分案件的主文公告含有裁判書理由內容,有些主文公告也含有個資,他們找到923件外洩個資,將儘速請各法院進行確認,並根據個資法通知個資所有人。

【資安防禦措施】

Google旗下的慈善組織Google.org將挹注1百萬美元,支持國家資通安全研究院(NICS)啟動的NICS臺灣資安計畫。

此計畫由資安院規畫執行,區分為下列三大階段:

(一)調查、研究臺灣資安領域的需求;

(二)建立教材、訓練種子講師與諮詢團隊;

(三)替資源有限的中小微型企業與非營利組織盤點資源、培訓人員,並提供實地輔導。

資安院的目標,是在2年內製作出指引報告、觸及3千個組織,持續製作教材、培育50位種子講師,並且訓練200位學生成為諮詢人員,協助我國3千間以上中小微型企業、非營利組織強化資安防護。

【其他新聞】

SIEM廠商Sumo Logic針對月初的資安事故進行調查,強調客戶資料不受影響

汽車零件經銷商AutoZone遭遇MOVEit Transfer漏洞攻擊,18萬人個資外洩

Dragon Touch廉價平板電腦暗藏惡意軟體Corejava

近期資安日報

【11月21日】 中國駭客組織Mustang Panda鎖定東南亞發動數起網釣攻擊,起因疑與8月發生的菲律賓海上軍事衝突有關

【11月20日】 駭客近半年散布逾30款惡意PyPI套件,利用PNG圖檔埋藏攻擊意圖,美國、中國、法國皆有開發者受害

【11月17日】 針對代管Exchange業務遭遇勒索軟體攻擊事故,雲端服務業者Rackspace透露損失估計500萬美元

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10