身分驗證解決方案業者Okta今年10月底發生資安事故,該公司11月初揭露此事時,只說低於1%比例的客戶受害,如今該公司推翻這樣的說法,他們改口表示,影響範圍擴大,涵蓋使用客戶支援系統的所有用戶。

這起資料外洩事故比較特別的是,雖然駭客取得所有曾經使用該支援系統的用戶名單,但大多數人只有填寫姓名與電子郵件信箱兩種資料,後續影響有待觀察。

【攻擊與威脅】

10月身分驗證管理業者Okta資料外洩事故範圍擴大,存取該公司客戶支援系統的用戶皆受影響

11月初身分驗證解決方案業者Okta證實客戶支援系統遭駭,當時初步確認約有134個客戶受到影響,占他們客戶不到1%,最近該公司揭露新的調查結果。

11月29日Okta指出,他們確認駭客下載的資料當中,包含所有客戶支援系統用戶的姓名、電子郵件信箱,研判所有Workforce Identity Cloud(WIC)、Customer Identity Solution(CIS)的使用者都可能曝險,但不包含使用FedRamp High、DoD IL4環境的用戶,原因是這些環境採用獨立的支援系統,駭客無從存取。此外,Auth0、CIC的支援案件管理系統也不受影響。

該公司指出,雖然駭客取得的資料多達15種欄位,但不含帳密或敏感個資,且大部分(99.6%)使用者僅有提供姓名和電子郵件信箱,因此影響有限。Okta亦尚未察覺這些資料遭到濫用的跡象。

根據日本媒體讀賣新聞的報導,有知情人士透露,日本航太探查機構(Japan Aerospace Exploration Agency,JAXA)今年夏天遭遇網路攻擊,該組織網路的AD出現非法存取的跡象,當地警方於秋季察覺此事並通知JAXA,攻擊來源有待查明。

後來日本內閣官房長官松野博一於11月29日,在記者會上證實JAXA遭到網路攻擊的消息,駭客存取該單位的AD伺服器,而有可能導致員工帳密外洩,並被用於進一步的攻擊行動。

雖然尚未發現資料外洩的情況,但這起事故並非JAXA首度遭到攻擊。2016年至2017年,中國駭客組織Tick(亦稱Bronze Butler、Stalker Panda)針對當地近200個國防研究機構、公司發動攻擊,當中就包含了JAXA。

資料來源

1. https://japannews.yomiuri.co.jp/society/general-news/20231129-152511/

2. https://japan.kantei.go.jp/tyoukanpress/202311/29_a.html

中國大型汽車內裝零件供應商延鋒(Yanfeng)於11月13日傳出遭遇網路攻擊,導致汽車集團Stellantis受到影響,被迫停止北美工廠車輛的生產工作,這起資安事故最近有了新的進展。

中國大型汽車內裝零件供應商延鋒(Yanfeng)於11月13日傳出遭遇網路攻擊,導致汽車集團Stellantis受到影響,被迫停止北美工廠車輛的生產工作,這起資安事故最近有了新的進展。

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Qilin(亦稱Agenda)聲稱是他們所為,並公布部分竊得資料,內容包含財務文件、保密協議、報價資料、技術文件、內部報告等,駭客要脅將在數日後公布所有檔案,不過,他們沒有給出明確的日期。

殭屍網路GoTitan鎖定訊息導向中介軟體ActiveMQ重大漏洞而來

訊息導向中介軟體Apache ActiveMQ重大漏洞CVE-2023-46604於10月底公布,其CVSS風險評分高達10分引起各界關注,很快成為駭客鎖定目標,最近又被發現新的攻擊行動。

資安業者Fortinet揭露名為GoTitan的殭屍網路,以及名為PrCtrl RAT的.NET惡意程式。攻擊者最初會透過OpenWire協定(一般會使用61616埠)來找尋攻擊目標,發送特製的封包來觸發漏洞,導致ActiveMQ伺服器會從特定的遠端URL搜尋、載入XML格式的組態檔案,從而讓攻擊者透過CMD、Bash等指令介面遠端執行程式碼。

此殭屍網路病毒以Go語言打造而成,具備10種DDoS的攻擊能力。研究人員也看到駭客運用另一種名為PrCtrl RAT惡意程式,與上述的殭屍網路病毒共通點就是利用ActiveMQ重大漏洞散布,一旦植入該工具,攻擊者就有機會遠端控制受害伺服器,但究竟駭客部署該惡意程式的目的為何?研究人員表示有待進一步釐清。

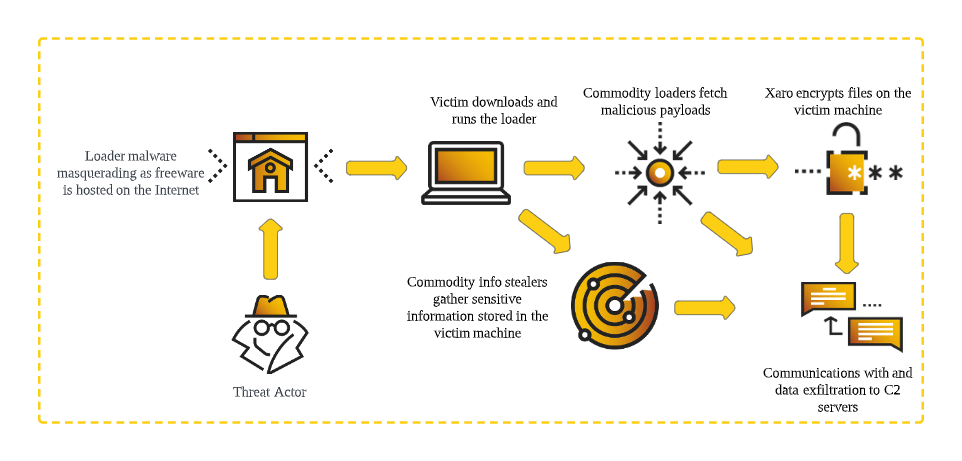

勒索軟體Djvu出現變種Xaro,駭客將其偽裝成破解軟體散布

資安業者Cybereason揭露勒索軟體Djvu新的變種Xaro,駭客假借提供免費軟體或破解軟體的名義,散布惡意程式載入器,從而到受害電腦啟動勒索軟體,將裡面存放的檔案加密並把副檔名改為XARO。

資安業者Cybereason揭露勒索軟體Djvu新的變種Xaro,駭客假借提供免費軟體或破解軟體的名義,散布惡意程式載入器,從而到受害電腦啟動勒索軟體,將裡面存放的檔案加密並把副檔名改為XARO。

但這起攻擊行動與Djvu有所不同的是,駭客也同時在受害電腦部署其他惡意軟體,其中包含了竊資軟體與惡意程式載入工具,研究人員推測,駭客使用多種作案工具,目的是想要進行雙重勒索,或是進一步滲透受害電腦,他們將對方一口氣部署多種攻擊工具的做法,稱為散彈槍感染(Shotgun infection)。

兩名嫌犯暗網購買近2千萬筆臺灣民眾個資,並以每筆500元兜售牟利

11月29日內政部警政署刑事警察局宣布獲破兜售臺灣民眾個資的案件,他們於今年4月接獲檢舉,有人透過即時通訊軟體Telegram兜售個資,以查詢每筆收取500元加密貨幣費用,替買家查詢特定對象的個資,包含生日、身分證字號、電話、工作單位名稱、工作單位地址。

11月29日內政部警政署刑事警察局宣布獲破兜售臺灣民眾個資的案件,他們於今年4月接獲檢舉,有人透過即時通訊軟體Telegram兜售個資,以查詢每筆收取500元加密貨幣費用,替買家查詢特定對象的個資,包含生日、身分證字號、電話、工作單位名稱、工作單位地址。

刑事警察局調查、確認嫌犯身分之後,與臺中市政府警察局太平分局共組專案小組,於臺中市東區套房查獲22歲張姓嫌犯的筆電,循線找出相關資料的上游供應源頭37歲顏姓嫌犯,並查獲俗稱「小白機」的全國民眾資料庫筆電。

警方指出,兩名嫌犯先從暗網以200美元購得1,700萬筆個資,再透過社群網站宣傳、兜售,不法獲利近5萬元,對於這些售出的個資,警方將清查流向。

【漏洞與修補】

Google修補今年第6個Chrome零時差漏洞CVE-2023-6345,其他採用圖像引擎程式庫Skia的軟體也可能曝險

11月28日Google發布電腦版Chrome更新119.0.6045.199、119.0.6045.200,總共修補7個漏洞,值得留意的是其中1個是已出現攻擊行動的零時差漏洞CVE-2023-6345,此為存在於圖像引擎程式庫Skia的整數溢位漏洞,而這是今年Google修補的第6個Chrome零時差漏洞。

值得留意的是,此圖像引擎程式庫受到許多開源專案採用,包含Google自家的行動裝置作業系統ChromeOS、Android,以及Mozilla基金會開發的Firefox、Thunderbird、Firefox OS,還有開源辦公室軟體套件LibreOffice等,影響範圍相當廣泛。

【其他新聞】

北韓駭客利用惡意程式載入工具RustBucket散布Kandykorn

微軟資料庫管理軟體Access的外部連結功能可被濫用,外洩NTLM雜湊資訊

研究人員要求ChatGPT重複輸入特定文字,逼得該大型語言模型洩露訓練資料

新型態藍牙攻擊手法Bluffs可讓攻擊者進行中間人攻擊,挾持藍牙通訊

近期資安日報

【11月29日】 上海商銀驚傳1.4萬客戶資料外洩,金管會公布調查結果列4大缺失,依銀行法重罰千萬,外洩管道仍有待釐清

【11月28日】 美國醫療保健服務業者Henry Schein傳出二度遭遇勒索軟體BlackCat攻擊,導致電子商務平臺遭到癱瘓

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10