利用商業間諜軟體針對特定人士行動裝置下手的攻擊事件頻傳,蘋果後來也加入名為封閉模式(Lockdown Mode)的功能限制,降低用戶遭到攻擊的情形,然而,傳出可偽造類似此種保護模式的作法,導致用戶誤以為已啟動該模式。

有研究人員揭露讓iPhone呈現這樣狀態的手法,使得用戶啟動後,手機並未套用相關限制,而使得攻擊者照樣能從事有關攻擊行動。

【攻擊與威脅】

Adobe ColdFusion重大漏洞已被用於攻擊美國政府機關

美國網路安全暨基礎設施安全局(CISA)發布資安公告,Adobe今年3月修補的應用程式開發平臺ColdFusion已知漏洞CVE-2023-26360(CVSS風險評分為9.8),在今年6月至7月被用於攻擊該國的聯邦行政部門(FCEB),駭客藉此入侵了2臺曝露於網際網路的ColdFusion伺服器,而且,這些設備所用的ColdFusion版本都很老舊(2016.0.0.3版、2021.0.0.2版)。

一旦成功入侵這些伺服器,駭客就藉此取得初期立足受害組織的據點,從而進行後續的攻擊。在其中一起攻擊行動裡,駭客先是列出所有網頁伺服器執行的處理程序,並設法穿越(traversing)檔案系統,然後將多種作案工具上傳至伺服器。駭客利用公用程式Certutil解密純文字檔案,並將其還原成名為config.jsp的Web Shell,接著企圖利用attrib.exe埋藏其蹤跡;他們也對ColdFusion預設組態檔案config.cfm插入惡意程式碼,並用來發出HTTP POST請求。

在另一起攻擊行動當中,駭客在成功利用CVE-2023-26360之後,列出所有受信任的網域來尋求橫向移動的機會,並進行偵察工作,收集伺服器與網域管理員帳號資料,然後利用8種惡意工具投放純文字檔案d.txt並解碼為d.jsp,此JSP檔案為RAT木馬程式,從駭客控制的伺服器接收命令並執行。

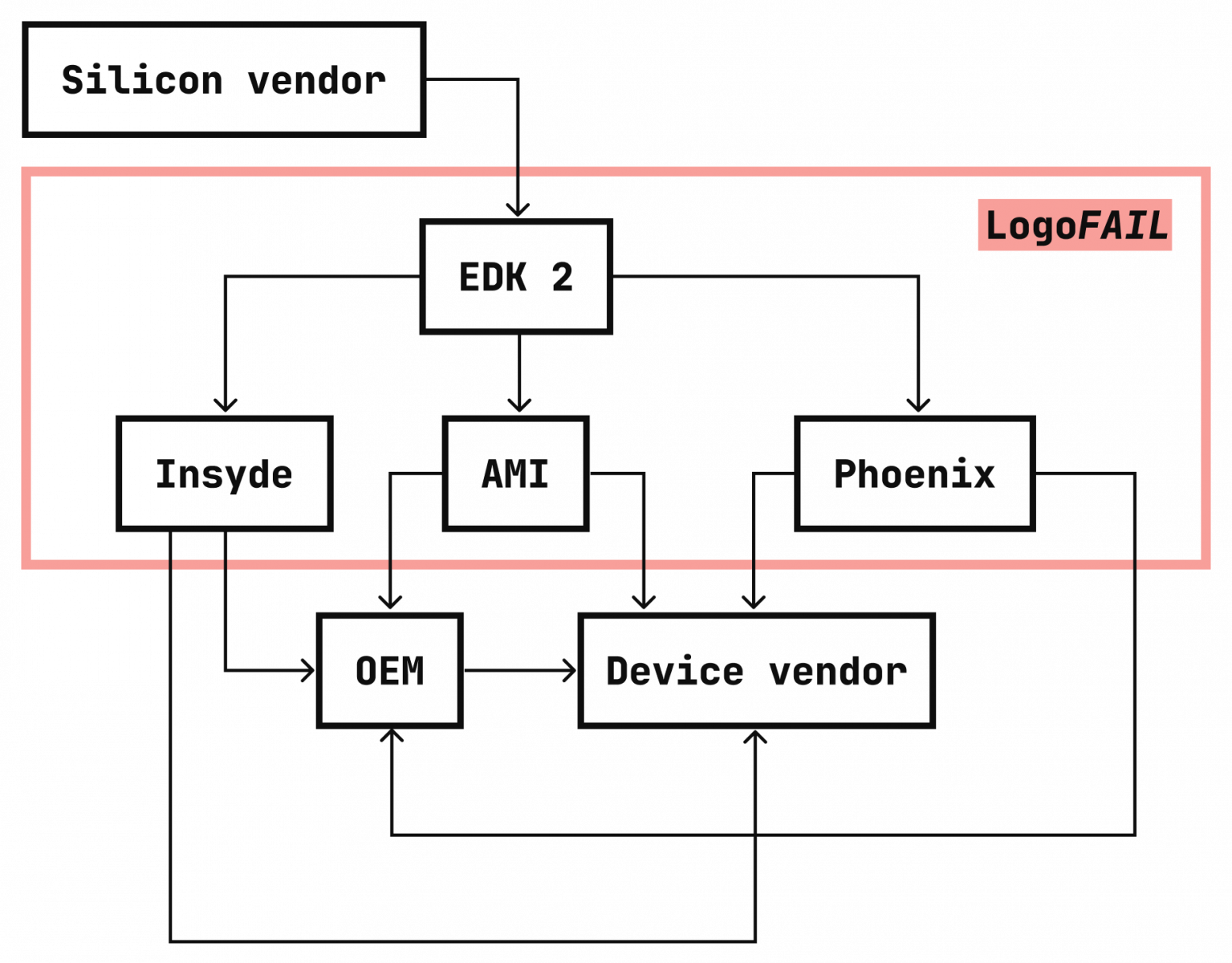

研究人員揭露LogoFAIL漏洞,藉由電腦UEFI開機的商標圖片解析元件執行惡意酬載

研究人員針對Insyde、AMI、Phoenix的韌體圖像解析器進行分析,照理來說,這些商標圖片的檔案是從韌體磁區載入,此種磁區通常會受到Intel Boot Guard、AMD Hardware-Validated Boot、ARM TrustZone等硬體啟動驗證機制保護,攻擊者無從下手,然而,研究人員發現,攻擊者可藉由OEM客製化的功能進行滲透。

由於客製商標通常會從EFI系統磁區(ESP)載入,並有特定路徑,因此攻擊者可先透過應用程式未修補的漏洞下手,然後透過管理者權限進一步替換韌體的商標檔案,之後等到裝置開機、載入驅動執行環境(DXE)的過程當中,就會執行攻擊者在UEFI植入的程式碼,以便他們進行後續的攻擊行動。研究人員總共找到29種攻擊手法,其中有15種可讓攻擊者執行任意程式碼。

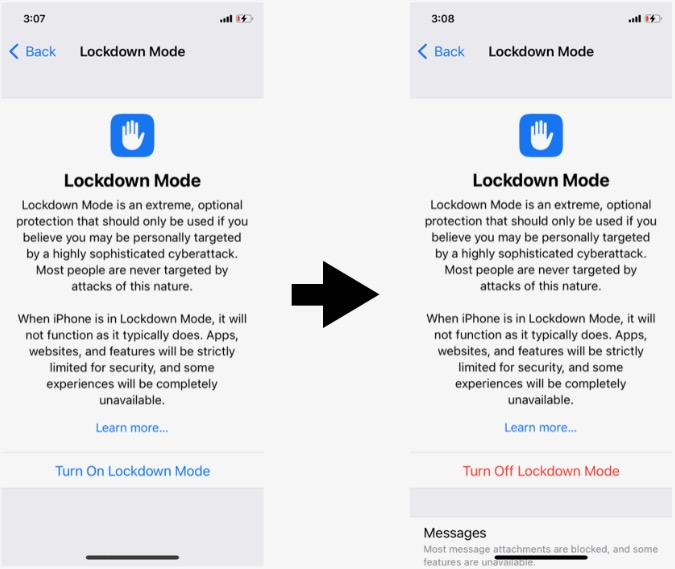

研究人員揭露針對iPhone的新型態攻擊手法,假借啟動封閉模式降低用戶戒心

為了針對特定人士提供較為嚴謹的防護,防範間諜軟體等目標式攻擊,蘋果自去年9月,對旗下的行動裝置、電腦、穿戴裝置作業系統:iOS 16、iPadOS 16、watchOS 10、macOS Ventura,開始提供封閉模式(Lockdown Mode)的機制,但現在研究人員發現,攻擊者也可以反向操作,讓受害者以為自己的蘋果裝置執行這種模式而降低警戒。

為了針對特定人士提供較為嚴謹的防護,防範間諜軟體等目標式攻擊,蘋果自去年9月,對旗下的行動裝置、電腦、穿戴裝置作業系統:iOS 16、iPadOS 16、watchOS 10、macOS Ventura,開始提供封閉模式(Lockdown Mode)的機制,但現在研究人員發現,攻擊者也可以反向操作,讓受害者以為自己的蘋果裝置執行這種模式而降低警戒。

資安業者Jamf提出警告,這種模式雖然能大幅降低攻擊面,不過,一旦裝置遭駭之後,就算啟用封閉模式也無法阻止惡意軟體運作,他們揭露一種後利用的竄改手法,駭客一旦成功滲透到目標設備中,就有可能藉由竄改特定C語言程式碼的函式內容,讓受害者以為裝置啟動了封閉模式。

研究人員指出,在執行iOS 16.5的手機上,封閉模式仍是在使用者空間的虛擬記憶體當中運作,系統核心並不知道這樣的行為,使用者啟用、停用該模式也無需重開機,他們便試圖讓系統看起來重新啟動,使得他們注入的惡意程式碼可持續在背景運作、監視受害者。

【資安防禦措施】

為中小企業、非營利組織資安紮根,資安院推動「NICS臺灣資安計畫」

為數眾多的中小企業與非政府組織,是臺灣創新的重要動力,為了確保這些中小型企業的資訊安全,數位發展部所屬行政法人資通安全研究院(資安院)接受Google旗下慈善組織Google.org的100萬美元捐贈,將推動為期兩年的「NICS臺灣資安計畫」,這是資安院成立以來,首度與國際單位合作的計畫。

數位發展部部長唐鳳表示,數位部在11月經過公開徵選,挑出80個在地組織、在全臺灣19個縣市成立數位服務據點,作為提供在地民眾諮詢以及資安宣導的據點。資安院院長何全德指出,臺灣資安計畫將會進行科學的調查分析,了解民間的需求,並製作通用的資訊教材,提供資安服務團的服務,並在臺灣各地培訓更多的資安教練,預計花兩年時間,培養出50名以上種子講師與訓練200名以上的學生成為諮詢人員。未來他們也希望藉由這樣的經驗,讓臺灣成為亞太區重要資安人才培訓基地。

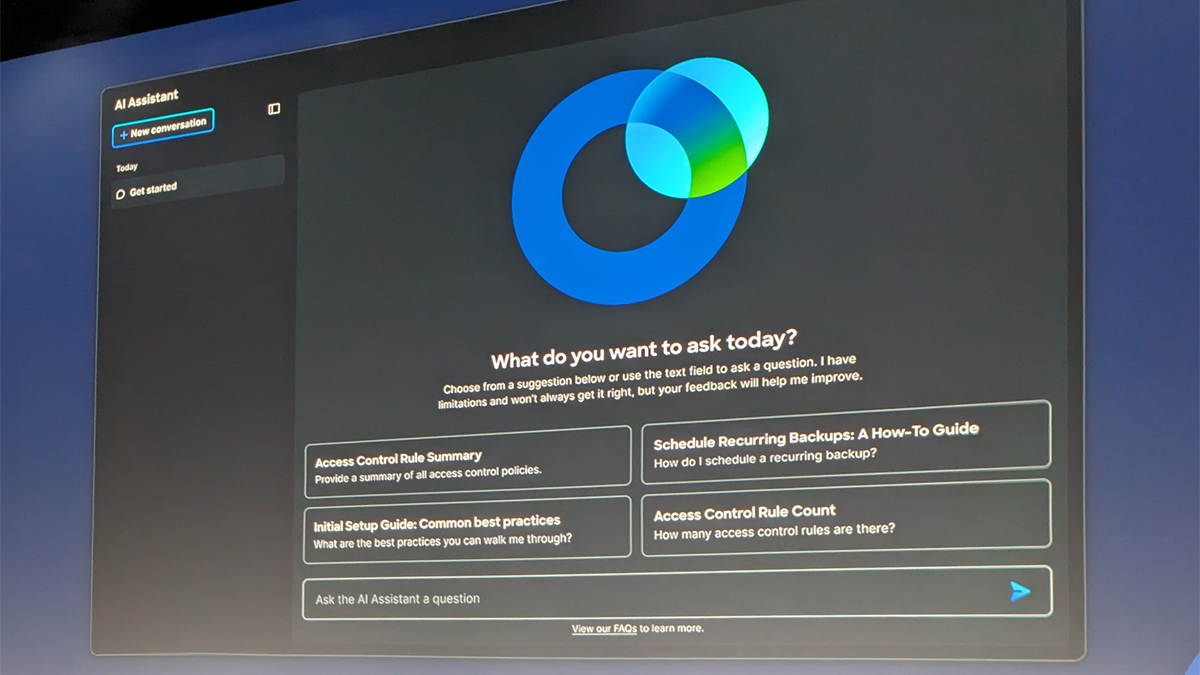

思科推出AI助理,用生成式AI幫助企業IT人員做好防火牆管理

12月5日思科宣布推出資安人工智慧助理Cisco AI Assistant for Security,這項技術他們第一波將用於強化企業防火牆管理,其功能包括進行自動化規則配置,並協助用戶分析和決策,提高資安團隊的效率與生產力。資安團隊可以使用自然語言來找到配置不當的政策,並且快速獲得規則建議,Cisco人工智慧助理可以消除重複規則、錯誤配置的政策,並簡化複雜的工作流程,加速故障排除和防火牆配置工作。

12月5日思科宣布推出資安人工智慧助理Cisco AI Assistant for Security,這項技術他們第一波將用於強化企業防火牆管理,其功能包括進行自動化規則配置,並協助用戶分析和決策,提高資安團隊的效率與生產力。資安團隊可以使用自然語言來找到配置不當的政策,並且快速獲得規則建議,Cisco人工智慧助理可以消除重複規則、錯誤配置的政策,並簡化複雜的工作流程,加速故障排除和防火牆配置工作。

該公司也於澳洲墨爾本市召開的亞太區年度用戶大會Cisco Live!上,展示相關功能,思科執行副總裁暨網路安全及協作業務總經理Jeetu Patel展示藉由對話的方式,找出控管特定類型應用系統的防火牆規則,並予以更新,他也指出該助理還會主動提供建議,例如,彈出對於防火牆規則分析的通知訊息,並告知管理員發現重複的規則,詢問是否停用或是刪除。

資料來源

1. https://investor.cisco.com/news/news-details/2023/Cisco-Redefines-Cybersecurity-Defense-with-Powerful-Portfolio-Wide-Artificial-Intelligence-Capabilities/default.aspx

2. https://blogs.cisco.com/security/give-your-firewall-admins-superpowers-with-cisco-ai-assistant-for-security

【其他新聞】

美國國防部、國土安全部承包商造船業者Austal證實遭遇網路攻擊,傳出是勒索軟體駭客組織Hunters International所為

業務流程服務供應商HTC Global Services傳出遭到勒索軟體BlackCat攻擊

倒數2年Windows 10生命週期將要結束,微軟公布付費延伸安全更新方案

近期資安日報

【12月6日】 駭客謊稱要修補實際並不存在的漏洞,對WordPress網站管理者進行詐騙,宣稱提供更新散布惡意軟體

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10