鎖定WordPress網站的攻擊行動不時傳出,大多是針對外掛程式的漏洞而來,藉此入侵網站,並植入惡意程式進行控制,但最近有一起攻擊行動相當不同,駭客將計就計,反過來以此引誘管理者上當,他們謊稱網站有漏洞,要管理者儘快套用「修補程式」。

值得留意的是,雖然駭客煞有其事地指出網站漏洞CVE編號,但其實是完全不存在的漏洞,對方也未提供進一步的細節,留下破綻;然而若是網站管理者一時不察,還是很有可能落入圈套,被誘騙安裝惡意軟體。

聲稱網站有漏洞,並列出CVE編號

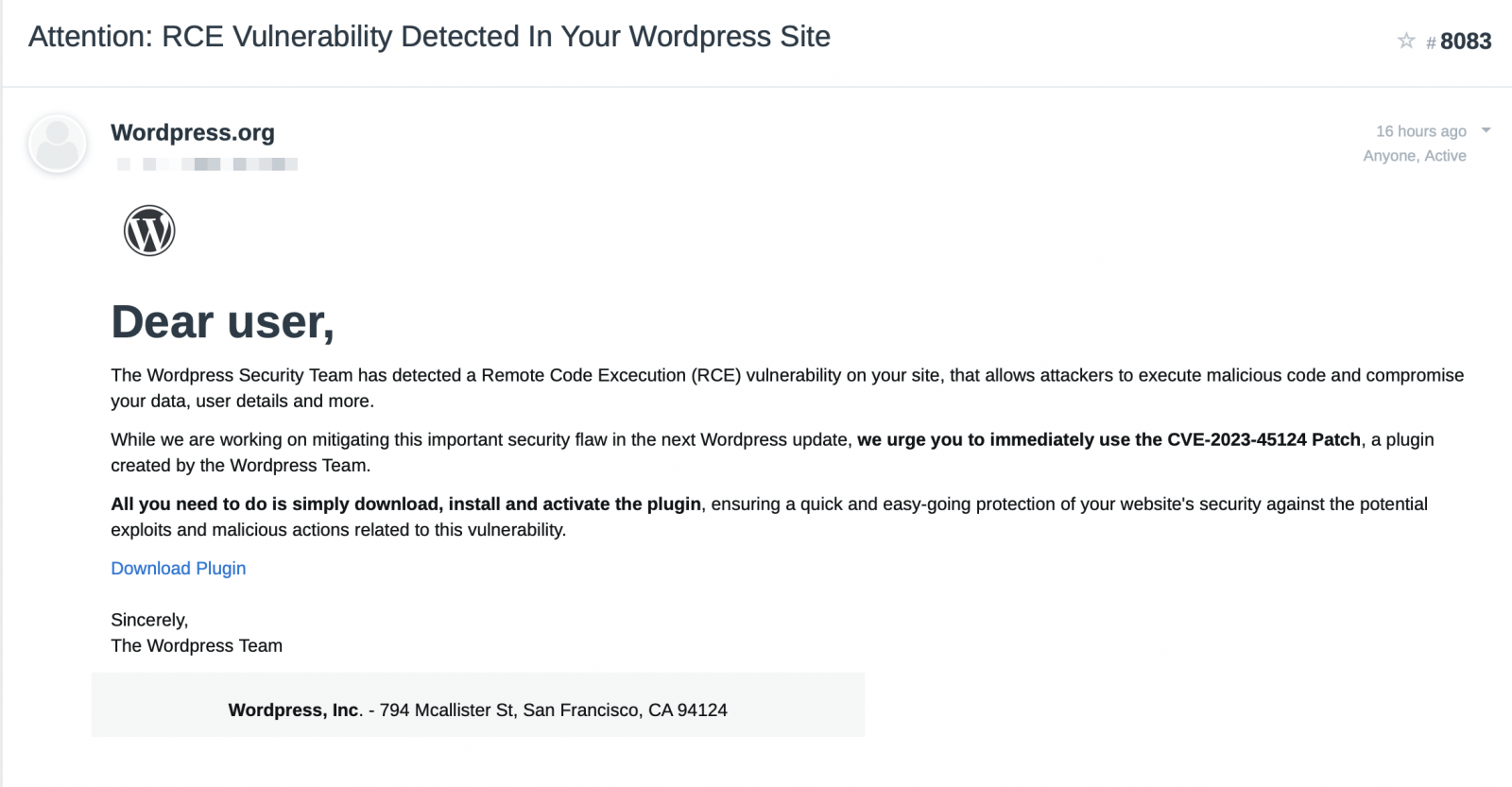

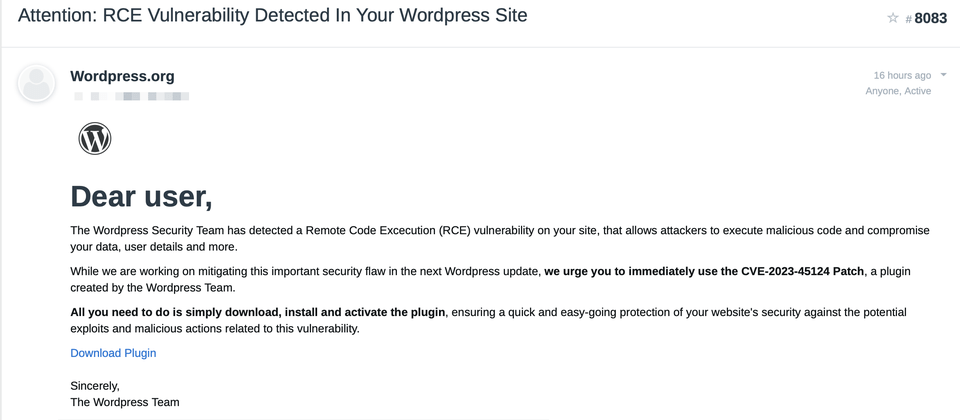

資安業者Wordfence、PatchStack提出警告,他們發現駭客鎖定WordPress網站的管理者,寄送釣魚郵件,聲稱偵測到網站存在漏洞,有可能讓攻擊者遠端執行任意程式碼(RCE),導致網站及使用者的資料外流,呼籲管理者套用CVE-2023-45124的修補程式。

收信人若一時不察,未驗證此資訊的可信度,就傻傻地依此指示點選下載外掛程式(Plugin)的按鈕,就會被帶往冒牌WordPress網站en-gb-wordpress[.]org,若是管理者將駭客提供的外掛程式部署於網站上,該外掛程式將會新增惡意管理員帳號wpsecuritypatch,並將網站URL及密碼打包回傳C2,然後於網站植入後門程式wpgate[.]zip,使得駭客能持續控制受害網站。

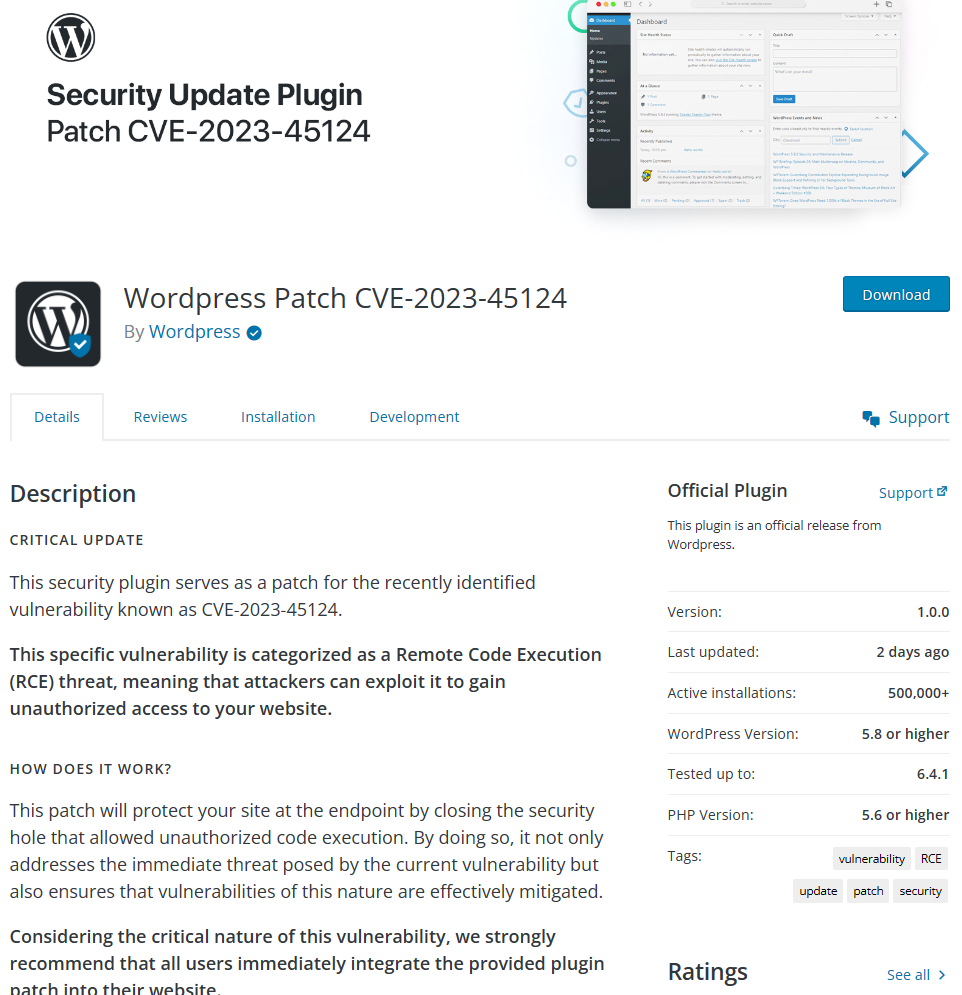

值得留意的是,上述外掛程式會隱匿惡意管理者帳號,網站管理員難以察覺其蹤跡。PatchStack研究人員發現,駭客為了取信網站管理者,在外掛程式的留言區列出了多則假評論,並且將Automattic公司的知名人士列為開發人員。

擁有看似正常安裝流程的「修補程式」

PatchStack對於駭客提供的「修補程式」進行分析,一旦網站管理者從該網站下載,將會取得帶有CVE編號名稱的ZIP壓縮檔(如cve-2023-45124.zip),但研究人員指出,根據駭客使用的釣魚網域不同,他們也看到其他檔案名稱的ZIP檔。

網站管理者若是將其在網站上安裝並啟用,WordPress的管理介面便會顯示「CVE-2023-45124已成功修補」的訊息,駭客還「呼籲」管理者,與其他可能受到該漏洞影響人士分享「修補程式」,希望藉由上當的管理者來進一步散布惡意軟體。

但在上述的過程背後,這個惡意外掛先是建立具有管理員權限的帳號wpsecuritypatch,並為設置隨機密碼;接著向攻擊者的伺服器發送HTTP GET請求,在其中一起攻擊行動裡,對方利用包含Base64編碼資料的wpgate[.]zip/wpapi,並搭配網站查詢參數,傳送網址、前述建立的管理員帳號及密碼。

攻擊者再向wpgate[.]zip/runscan發送HTTP GET請求,並得到Base64編碼的資料回傳,然後在惡意外掛程式裡進行解碼,企圖將其內容植入名為wp-autoload.php的檔案。最終此外掛程式將自己隱藏起來,並將上述產生的管理者帳號也進行隱匿。

研究人員分析了惡意程式碼的內容,並指出駭客在註解說明了其中的用途。

經過前述的步驟,駭客已製作名為wp-autoload.php的後門程式,並能將其用於後續的攻擊行動,而有可能在網站上注入廣告、將使用者重新導向惡意網站、集結其他被植入後門程式的網站發動DDoS攻擊、竊取帳務資訊,或是讓駭客向管理者勒索。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05