鎖定OAuth身分驗證機制的攻擊行動不時傳出,而這樣的情況也有越來越氾濫的現象,駭客很可能在多種型態的攻擊行動,運用這種身分驗證機制達到目的。

例如,近期微軟揭露針對自家雲端環境進行的OAuth攻擊行動裡,駭客不只建置大量的OAuth應用程式來從事對手中間人攻擊(AiTM),挾持電子郵件信箱來進行下一階段行動,特別的是,也有駭客藉由OAuth挾持Azure用戶帳號,並租用虛擬機器來進行挖礦。

【攻擊與威脅】

隨著身分驗證標準OAuth越來越普及,駭客也濫用這種機制來發起自動化攻擊,甚至在失去起初目標帳號的存取權限,仍能藉由OAuth持續存取多種應用程式。

隨著身分驗證標準OAuth越來越普及,駭客也濫用這種機制來發起自動化攻擊,甚至在失去起初目標帳號的存取權限,仍能藉由OAuth持續存取多種應用程式。

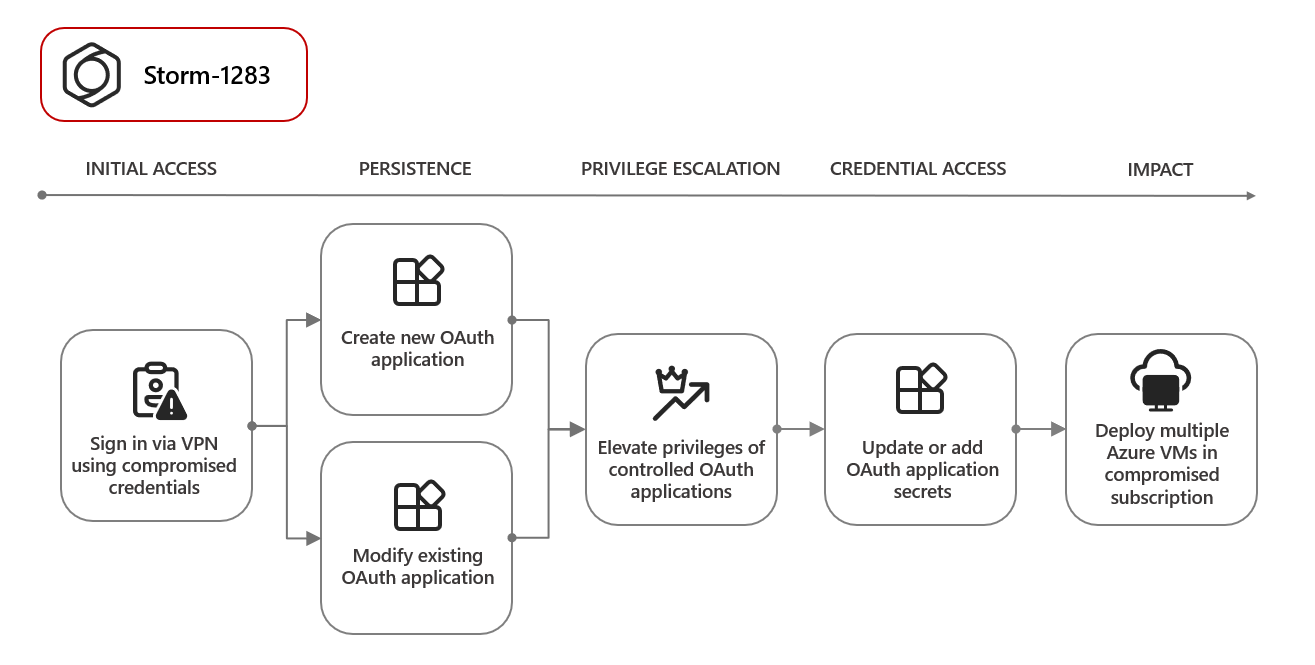

微軟威脅情報中心指出,他們看到駭客濫用OAuth發動多種攻擊行動,包含利用雲端資源進行挖礦、從事商業郵件詐騙(BEC)、寄送垃圾郵件,目的是牟取經濟利益。其中,駭客組織Storm-1283利用遭到外流的微軟帳號,於Microsoft Entra ID中建立OAuth應用程式,然後運用Azure資源部署虛擬機器(VM)來挖礦,根據研究人員的估計,駭客盜用資源的費用約在1萬至1.5萬美元。

另有駭客組織寄送釣魚郵件進行對手中間人攻擊(AiTM),竊得連線階段(Session)的Token後,將其用於危害使用者的微軟帳號,入侵電子郵件服務Outlook尋找能用於BEC的材料,其中有些駭客為了持續存取受害者帳號,就會藉由在OAuth應用程式加入帳號的方式來達成,此外,部分駭客還會進一步濫用Microsoft Graph API資源,寄送大量垃圾郵件。微軟指出,在今年7月至11月,這些駭客藉由許多遭外流的帳號,建置逾1.7個OAuth應用程式。

擁有2,400萬行動電話用戶、逾100萬寬頻網路用戶的烏克蘭大型電信業者Kyivstar,於12月12日證實遭到網路攻擊,導致該公司提供的行動網路、網路服務全數中斷,數百萬民眾無法接收空襲警報而曝險,直到當地晚間8時,部分固網已恢復,該公司預計13日復原其他服務運作。

知情人士透露,烏克蘭軍方並未因為這起網路攻擊受到影響。而對於攻擊者的身分,烏克蘭國家安全局(SBU)、Kyivstar皆把矛頭指向俄羅斯駭客,但無法確定是那個組織所為。俄羅斯駭客Killnet聲稱是他們所為,但沒有提出證據。

值得留意的是,由於戰爭初期有不少基地臺遭到破壞,烏克蘭三大電信業者Kyivstar、Vodafone Ukraine、Lifecell聯手推出全國漫遊服務,若是其中一家的用戶收不到訊號,可直接切換、使用另外兩家的行動網路,但本次的網路攻擊行動導致Kyivstar內部系統遭到破壞,用戶完全無法存取該公司的服務而無從切換,根據資安新聞網站The Record的報導,該電信業者用戶被迫排隊購買另外兩家電信業者的預付卡,並導致這些業者的行動網路速度變慢,其中,Vodafone Ukraine網路負載爆增3成。而這起攻擊事故是否也帶來其他危害?Kyivstar表示目前尚未發現用戶個資遭到外洩的跡象。

資料來源

1. https://www.reuters.com/technology/cybersecurity/ukraines-biggest-mobile-operator-suffers-massive-hacker-attack-statement-2023-12-12/

2. https://twitter.com/TwiyKyivstar/status/1734647770085020004

3. https://therecord.media/kyivstar-cyberattack-telecom-shutdown-ukraine

烏克蘭情報單位聲稱對俄羅斯稅捐機關發動網路攻擊,破壞逾2千臺伺服器

11月底烏克蘭國防部情報總局(GUR)公開承認對俄羅斯民航局Rosaviatsia發動網路攻擊,竊取該機構的內部資料,指出因歐美制裁導致該國飛航安全大受影響,如今該組織再度聲稱對俄羅斯發動網路攻擊。

11月底烏克蘭國防部情報總局(GUR)公開承認對俄羅斯民航局Rosaviatsia發動網路攻擊,竊取該機構的內部資料,指出因歐美制裁導致該國飛航安全大受影響,如今該組織再度聲稱對俄羅斯發動網路攻擊。

12月12日,GUR聲稱成功入侵俄羅斯聯邦稅務局(FNS)其中1臺「受到良好保護、重要的中央伺服器」,然後存取逾2,300臺位於俄羅斯及克里米亞的伺服器,並對其部署惡意程式;另一方面,GUR也對俄羅斯政府提供IT服務的業者Office.ed-it.ru下手,發動惡意軟體攻擊。

這兩起事故導致俄羅斯稅收系統的配置檔案全數遭到抹除,資料庫及其備份也被摧毀,此外,GUR也聲稱癱瘓俄羅斯中央政府與地方政府的網路通訊,以及FNS、稅務資料中心、上述IT業者之間的連線。俄羅斯政府在事發後4天裡嘗試復原上述系統運作,但沒有成功,GUR認為FNS至少會癱瘓1個月,且無法完全復原到原本的狀態。

俄羅斯駭客APT28利用以巴衝突作為誘餌,散布後門程式HeadLace

針對俄羅斯駭客APT28(亦稱Fancy Bear、Forest Blizzard、ITG05)近期發動大規模網釣攻擊,有研究人員揭露新發現。

針對俄羅斯駭客APT28(亦稱Fancy Bear、Forest Blizzard、ITG05)近期發動大規模網釣攻擊,有研究人員揭露新發現。

IBM威脅情報團隊X-Force指出,這些駭客冒充聯合國、以色列銀行、美國國會研究服務處、歐洲央行、烏克蘭智庫、亞塞拜然與白俄羅斯的跨政府組織的名義,來發動攻擊,散布名為Headlace的後門程式。研究人員指出,上述被冒名組織的共通點,能對人道救援的資源分配有直接影響的話語權,這是X-Force看到APT28首度利用以巴衝突來作為誘餌的情況,但不確定有多少組織受害。根據調查,駭客至少將13個國家列為攻擊目標,匈牙利、土耳其、澳洲、波蘭、比利時、烏克蘭、德國、亞塞拜然、沙烏地阿拉伯、哈薩克、義大利、拉脫維亞、羅馬尼亞,這些國家幾乎都是聯合國人權理事會的會員國。

研究人員從今年8月至12月,看到8種被用於網釣攻擊的誘餌文件檔案,而攻擊者的基礎設施鎖定特定的國家或地區而來,只有指定的使用者才能收到相關檔案,其中一些攻擊駭客利用了WinRAR漏洞CVE-2023-38831(CVSS風險評分7.8)。

蘋果委託麻省理工學院(MIT)針對個人資料洩漏狀況進行研究,發現資料洩漏的事件正在急速增加。從2013年到2022年,資料外洩的事件數量成長3倍,而且過去兩年,就有26億筆個人資料紀錄遭洩漏。研究人員指出,以美國為例,2023年前9個月資料外洩的事故,就比2022年多出2成,世界各地也呈現類似的趨勢。由於企業組織、政府機關收集的個人資料也越來越多,也導致這類攻擊的影響也變得更加廣泛。

而對於這樣的趨勢,研究人員認為主要有兩大原因,其一是勒索軟體攻擊的增加,且變得更加危險、複雜,駭客往往針對握有敏感資料的組織下手,並要脅若不付錢就將其洩漏。

另一方面,則是針對供應商進行的供應鏈攻擊也有所增加,由於所有企業組織依賴各式各樣的供應商及軟體,使得駭客攻擊第三方軟體或是供應商系統的漏洞,就有機會取得目標組織的內部資料,根據統計,98%組織在過去兩年,與曾經歷資料外洩的供應商有業務往來。

本週二微軟發布12月份例行更新(Patch Tuesday),總共針對旗下產品修補34個漏洞,其中有10個是權限提升漏洞、8個遠端任意程式碼執行(RCE)漏洞、6個資訊洩漏洞、5個阻斷服務(DoS)漏洞,以及5個可被用於欺騙的漏洞。漏洞懸賞專案Zero Day Initiative針對本次微軟公布的漏洞進行分析,指出其中最值得留意的漏洞包含了MSHTML漏洞CVE-2023-35628、Outlook資訊洩露漏洞CVE-2023-35636,以及Power Platform連接器的欺騙漏洞CVE-2023-36019。

其中,CVE-2023-35628能讓未經身分驗證的攻擊者,藉由寄送特製的電子郵件,就有機會遠端在受害電腦上執行任意程式碼(RCE),CVSS風險評分為8.1;而CVE-2023-35636則是有可能導致NTLM雜湊資料外洩,而可能讓攻擊者進一步取得企業內部存取權限,CVSS風險評分為6.5。

至於CVE-2023-36019,是本次微軟修補危險程度最高的漏洞,CVSS風險評分達到9.6,但研究人員指出,微軟雖然將其歸類為欺騙漏洞,但他們認為其屬性更偏向程式執行的漏洞。

資料來源

1. https://msrc.microsoft.com/update-guide/releaseNote/2023-Dec

2. https://www.rapid7.com/blog/post/2023/12/12/patch-tuesday-december-2023/

3. https://www.zerodayinitiative.com/blog/2023/12/12/the-december-2023-security-update-review

【其他新聞】

CISA警告CI/CD軟體平臺TeamCity重大漏洞遭到俄羅斯駭客APT29利用

駭客組織TA4557鎖定求職者從事網釣攻擊,散布後門程式More_Eggs

駭客假借社交工程的手段引誘開發人員上當,安裝惡意PyPI套件而使得電腦被植入竊資軟體

美國聯邦通訊委員會呼籲電信業者採取更多措施來防範SIM卡挾持攻擊

近期資安日報

【12月13日】 逾1,400臺開源防火牆系統pfSense存在高風險漏洞,有可能被攻擊者串連,遠端在防火牆上執行任意程式碼

【12月12日】 北韓駭客組織Lazarus利用兩年前的重大漏洞Log4Shell,攻擊VMware桌面虛擬化平臺入侵受害組織

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10